您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“如何解決ssh服務暴力破解告警問題”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“如何解決ssh服務暴力破解告警問題”吧!

坐在電腦桌前的我時常神游四海,在我還是一個一推就倒的小學生生涯中,我能否想到日后的工作會每日與電腦為伍。就在沉溺于幻想無法自拔的時候,我方安全工程師于態勢感知平臺發現我方主機(IP:10.xx.xx.xx)于2021年3月x日18:30到3月16日6:00對外網多個iP進行ssh服務暴力破解行為,態勢感知平臺產生2萬余條ssh服務暴力破解告警。好吧,來活了!

經過與主機管理員溝通得知該機器對外存在web服務且ssh端口對外開放,但該端口為了安全考慮修改為了不常使用的大端口5XX22并且設置了白名單,所以判斷通過ssh暴力破解拿到系統權限的概率較小。極大可能是通過web漏洞進行入侵,其他對外開放端口分別為3XX2、4XX2、1XX22、8080。以下進入上機詳細排查階段:

登錄態勢感知平臺,發現2萬余條對外ssh暴力破解告警,眾所周知的原因,截圖就暫時省略:

上機對該主機進行檢查,使用uname -a 和cat /proc/version判斷該主機系統為ubuntu:

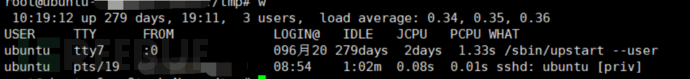

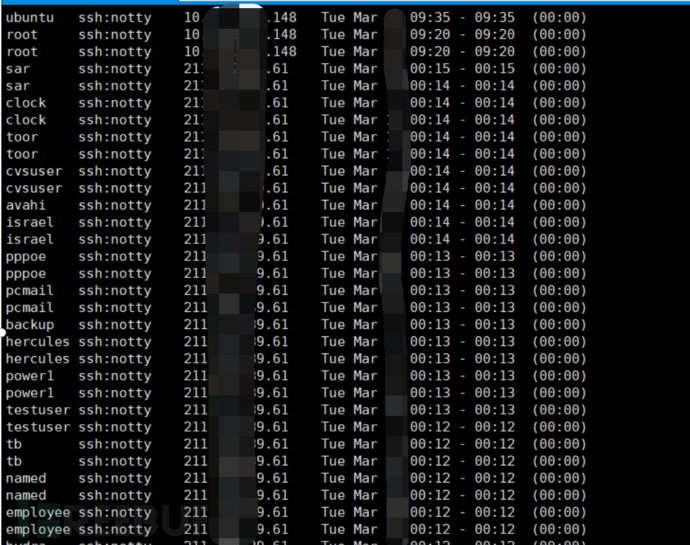

查看當前登錄用戶,看是否有攻擊者與我們共同登錄同一臺主機,發現只有我自身ssh連接:

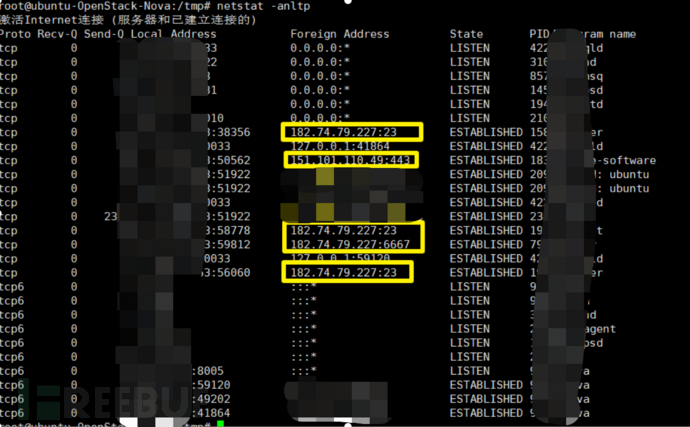

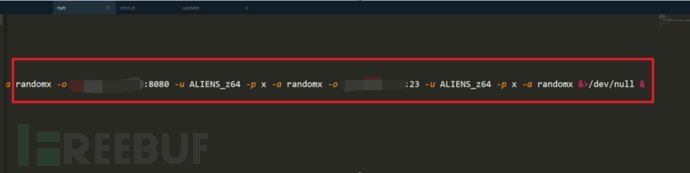

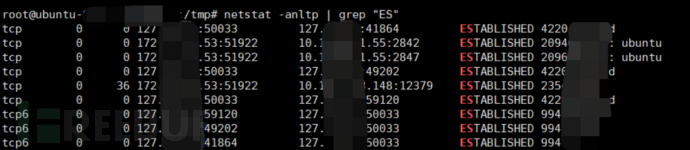

對主機網絡連接情況進行查看,發現主機連接國外IP,在威脅情報庫查看結果如下:

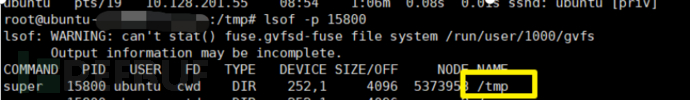

對相關進程使用 lsof -p命令進行查看,發現有個進程文件在tmp目錄下,較為可疑:

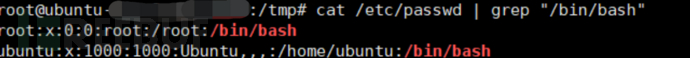

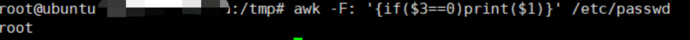

對主機可以登錄的用戶名進行檢索,使用命令 cat /etc/passwd | grep "/bin/bash"發現僅有ubuntu、root賬戶可以登錄:

查看存在管理員權限的賬戶僅有root:

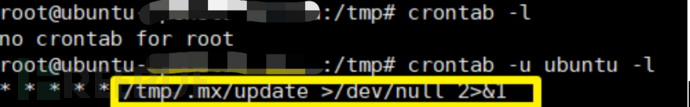

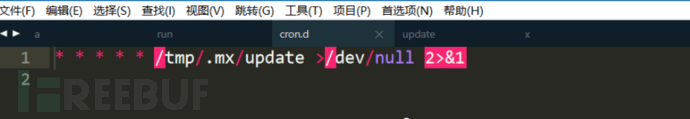

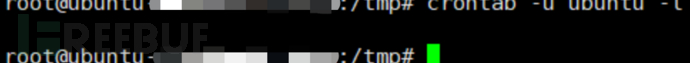

查看計劃任務,發現可疑點,該計劃任務使用了隱藏文件:

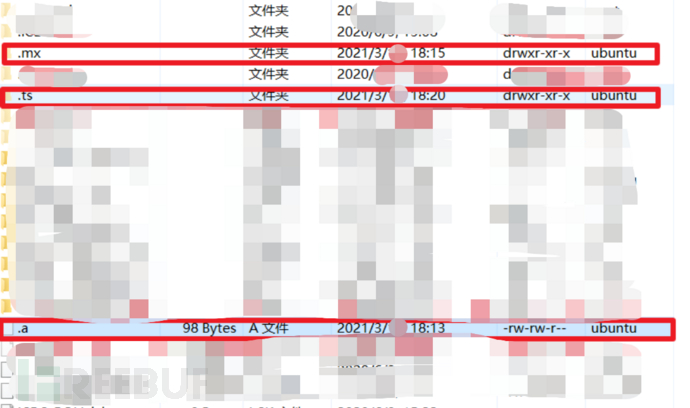

查看/tmp目錄下的文件,發現3個可疑文件夾,均來自昨天創建:

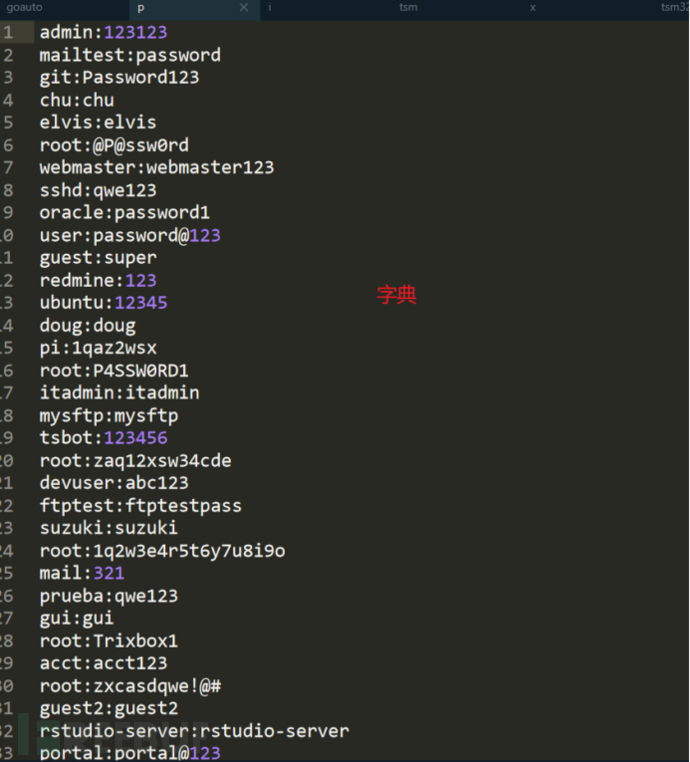

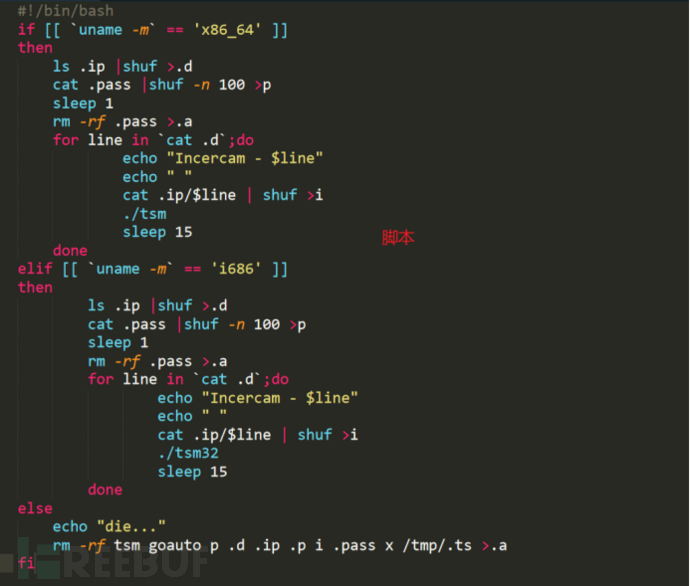

對文件夾下文件內容進行查看,發現.ts文件里存在對外爆破的IP地址及字典內容,判斷為黑客留在服務器上的字典、ip列表及腳本:

對.ms文件夾下文件進行調查發現存在挖礦木馬特征,并有寫入計劃任務情況如下:

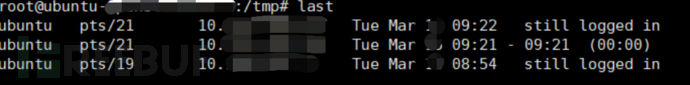

攻擊者入侵本主機情況調查,查看登錄成功日志,皆為排查人員登錄:

發現該主機曾被外網多個IP進行暴力破解行為:

在進行安全處置的過程中,建議讓主機管理方在旁邊觀看你的操作,尤其是業務主機(血一般的教訓),避免處置過程中影響正常業務,從而被拉入黑名單。

對連接國外IP的惡意進程進行kill

對計劃任務進行刪除

安全分析過程中對于挖礦及遠控情況多使用威脅情報庫。

常見的處置命令需要記憶清楚,有的時候受害主機無法提供遠程環境,需要真實上機的時候沒發翻筆記(主要當著甲方面翻筆記會顯得你菜)

應急響應這塊推薦一本書《網絡安全應急響應技術實戰指南》(奇安信看到打錢)

多實踐,久病成良醫,被黑客入侵多了,基本上大神應急算不上,普通應急能力還是會有所加強滴!

感謝各位的閱讀,以上就是“如何解決ssh服務暴力破解告警問題”的內容了,經過本文的學習后,相信大家對如何解決ssh服務暴力破解告警問題這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。