您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編今天帶大家了解怎么使用fail2ban防御SSH服務器的暴力破解攻擊,文中知識點介紹的非常詳細。覺得有幫助的朋友可以跟著小編一起瀏覽文章的內容,希望能夠幫助更多想解決這個問題的朋友找到問題的答案,下面跟著小編一起深入學習“怎么使用fail2ban防御SSH服務器的暴力破解攻擊”的知識吧。

遠程攻擊者通過不同的密碼來無限次地進行登錄嘗試這種暴力的破解方式就是SSH中最常見的攻擊,當然SSH可以使用公鑰驗證或者雙重驗證方式來對抗這種攻擊。

fail2ban 是 Linux 上的一個著名的入侵保護的開源框架,它會監控多個系統的日志文件(例如:/var/log/auth.log 或者 /var/log/secure)并根據檢測到的任何可疑的行為自動觸發不同的防御動作。事實上,fail2ban 在防御對SSH服務器的暴力密碼破解上非常有用。

在這篇指導教程中,我會演示如何安裝并配置 fail2ban 來保護 SSH 服務器以避免來自遠程IP地址的暴力攻擊。

為了在CentOS 或 RHEL上安裝fail2ban,首先設置EPEL倉庫,然后運行以下命令。

$ sudo yum install fail2ban

在Fedora上安裝fail2ban,簡單地運行以下命令:

$ sudo yum install fail2ban

在ubuntu,Debian 或 Linux Mint上安裝fail2ban:

$ sudo apt-get install fail2ban

現在你已經準備好了通過配置 fail2ban 來加強你的SSH服務器。你需要編輯其配置文件 /etc/fail2ban/jail.conf。 在配置文件的“[DEFAULT]”區,你可以在此定義所有受監控的服務的默認參數,另外在特定服務的配置部分,你可以為每個服務(例如SSH,Apache等)設置特定的配置來覆蓋默認的參數配置。

在針對服務的監獄區(在[DEFAULT]區后面的地方),你需要定義一個[ssh-iptables]區,這里用來定義SSH相關的監獄配置。真正的禁止IP地址的操作是通過iptables完成的。

下面是一個包含“ssh-iptables”監獄配置的/etc/fail2ban/jail.conf的文件樣例。當然根據你的需要,你也可以指定其他的應用監獄。

$ sudo vi /etc/fail2ban/jail.local

[DEFAULT]# 以空格分隔的列表,可以是 IP 地址、CIDR 前綴或者 DNS 主機名# 用于指定哪些地址可以忽略 fail2ban 防御ignoreip = 127.0.0.1 172.31.0.0/24 10.10.0.0/24 192.168.0.0/24 # 客戶端主機被禁止的時長(秒)bantime = 86400 # 客戶端主機被禁止前允許失敗的次數 maxretry = 5 # 查找失敗次數的時長(秒)findtime = 600 mta = sendmail [ssh-iptables]enabled = truefilter = sshdaction = iptables[name=SSH, port=ssh, protocol=tcp]sendmail-whois[name=SSH, dest=your@email.com, sender=fail2ban@email.com]# Debian 系的發行版 logpath = /var/log/auth.log# Red Hat 系的發行版logpath = /var/log/secure# ssh 服務的最大嘗試次數 maxretry = 3

根據上述配置,fail2ban會自動禁止在最近10分鐘內有超過3次訪問嘗試失敗的任意IP地址。一旦被禁,這個IP地址將會在24小時內一直被禁止訪問 SSH 服務。這個事件也會通過sendemail發送郵件通知。

一旦配置文件準備就緒,按照以下方式重啟fail2ban服務。

在 Debian, Ubuntu 或 CentOS/RHEL 6:

$ sudo service fail2ban restart

在 Fedora 或 CentOS/RHEL 7:

$ sudo systemctl restart fail2ban

為了驗證fail2ban成功運行,使用參數’ping’來運行fail2ban-client 命令。 如果fail2ban服務正常運行,你可以看到“pong(嘭)”作為響應。

$ sudo fail2ban-client pingServer replied: pong

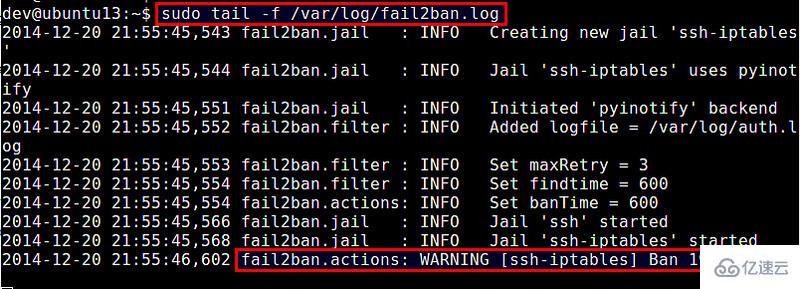

為了測試fail2ban是否能正常工作,嘗試通過使用錯誤的密碼來用SSH連接到服務器模擬一個暴力破解攻擊。與此同時,監控 /var/log/fail2ban.log,該文件記錄在fail2ban中發生的任何敏感事件。

$ sudo tail -f /var/log/fail2ban.log

根據上述的日志文件,Fail2ban通過檢測IP地址的多次失敗登錄嘗試,禁止了一個IP地址192.168.1.8。

由于fail2ban的“ssh-iptables”監獄使用iptables來阻塞問題IP地址,你可以通過以下方式來檢測當前iptables來驗證禁止規則。

$ sudo iptables --list -n

Chain INPUT (policy ACCEPT)target prot opt source destinationfail2ban-SSH tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:22 Chain FORWARD (policy ACCEPT)target prot opt source destination Chain OUTPUT (policy ACCEPT)target prot opt source destination Chain fail2ban-SSH (1 references)target prot opt source destinationDROP all -- 192.168.1.8 0.0.0.0/0RETURN all -- 0.0.0.0/0 0.0.0.0/0

如果你想要從fail2ban中解鎖某個IP地址,你可以使用iptables命令:

$ sudo iptables -D fail2ban-SSH -s 192.168.1.8 -j DROP

當然你可以使用上述的iptables命令手動地檢驗和管理fail2ban的IP阻塞列表,但實際上有一個適當的方法就是使用fail2ban-client命令行工具。這個命令不僅允許你對”ssh-iptables”監獄進行管理,同時也是一個標準的命令行接口,可以管理其他類型的fail2ban監獄。

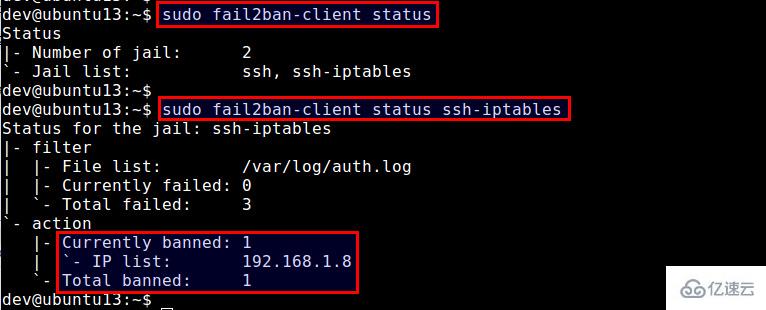

為了檢驗fail2ban狀態(會顯示出當前活動的監獄列表):

$ sudo fail2ban-client status

為了檢驗一個特定監獄的狀態(例如ssh-iptables):

$ sudo fail2ban-client status ssh-iptables

上面的命令會顯示出被禁止IP地址列表。

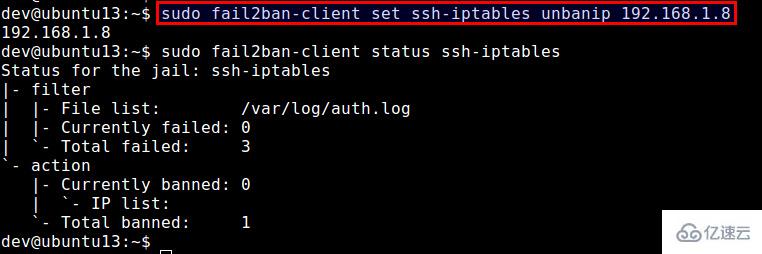

為了解鎖特定的IP地址:

$ sudo fail2ban-client set ssh-iptables unbanip 192.168.1.8

注意,如果你停止了Fail2ban 服務,那么所有的IP地址都會被解鎖。當你重啟 Fail2ban,它會從/etc/log/secure(或 /var/log/auth.log)中找到異常的IP地址列表,如果這些異常地址的發生時間仍然在禁止時間內,那么Fail2ban會重新將這些IP地址禁止。

一旦你成功地測試了fail2ban之后,最后一個步驟就是在你的服務器上讓其在開機時自動啟動。在基于Debian的發行版中,fail2ban已經默認讓自動啟動生效。在基于Red-Hat的發行版中,按照下面的方式讓自動啟動生效。

在 CentOS/RHEL 6中:

$ sudo chkconfig fail2ban on

在 Fedora 或 CentOS/RHEL 7:

$ sudo systemctl enable fail2ban

fail2ban雖然可以緩解暴力密碼攻擊但是并不能保護SSH服務器避免來自復雜的分布式暴力破解組織。

感謝大家的閱讀,以上就是“怎么使用fail2ban防御SSH服務器的暴力破解攻擊”的全部內容了,學會的朋友趕緊操作起來吧。相信億速云小編一定會給大家帶來更優質的文章。謝謝大家對億速云網站的支持!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。