您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“Nginx配置Https詳細教程”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“Nginx配置Https詳細教程”吧!

安裝 nginx

有可能你當前已經通過 apt-get yum 等命令安裝了,但是可能不支持 https http2 ipv6 等功能。

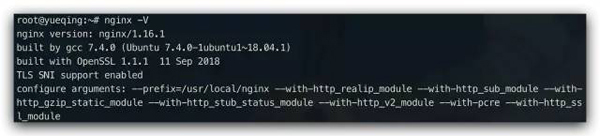

查看當前版本配置

我們可以通過 nginx -V 命令來查看版本以及支持的配置。

下面這以 ubuntu 為例,卸載安裝 nginx

卸載

# 移除 nginx $ apt-get --purge remove nginx # 查詢 nginx 依賴的包,會列出來 $ dpkg --get-selections|grep nginx # 移除上面列出的包,例如 nginx-common $ apt-get --purge remove nginx-common # 也可以執行 autoremove ,會自動刪除不需要的包 $ apt-get autoremove # 查詢 nginx 相關的文件,刪掉就可以了 $ sudo find / -name nginx*

安裝

安裝依賴庫 # gcc g++ apt-get install build-essential apt-get install libtool # pcre sudo apt-get install libpcre3 libpcre3-dev # zlib apt-get install zlib1g-dev # ssl apt-get install openssl apt-get install libssl-dev

安裝 nginx

到 nginx download 上找到最新的nginx 版本

# 下載 $ wget https://nginx.org/download/nginx-1.17.8.tar.gz # 解壓 $ tar -zxvf nginx-1.17.8.tar.gz # 進入目錄 $ cd nginx-1.17.8 # 配置,這里可能會報錯,缺少啥就去安裝啥 $ ./configure --prefix=/usr/local/nginx \ --with-http_gzip_static_module \ --with-http_v2_module \ --with-pcre \ --with-http_ssl_module

# 編譯,這里可能會報錯,缺少啥就去安裝啥

$ make

# 安裝

$ make install

# 通過軟連接,這樣就可以直接使用 nginx 執行

sudo ln -s /usr/local/nginx/sbin/nginx /usr/bin/nginx

SSL 證書

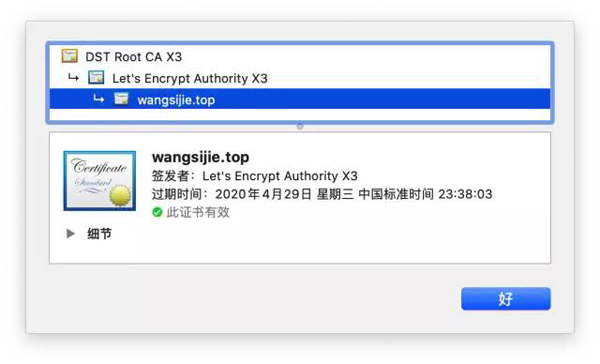

SSL 證書通常需要購買,也有免費的,通過第三方 SSL 證書機構頒發。你也可以在云服務商上購買,但是一般免費的 ssl 證書只能支持單個域名。

這里推薦 Let’s Encrypt 機構,然后使用 acme.sh 從 letsencrypt 生成免費的證書,且可以生成泛域名證書。

參考 acme.sh 中文 wiki 、使用 acme.sh 部署 Let's Encrypt 通過阿里云 DNS 驗證方式實現泛域名 HTTPS

上面的兩篇文章講的很詳細了,不再贅述。

PS:

建議使用 DNS 驗證

--dns dns_ali 是根據不同服務商來的,dns_ali 就是指阿里云。其他服務商的參考 How to use DNS API 。

證書生成后,默認在 ~/.acme.sh/ 目錄下,這里的文件是內部使用的,需要使用 --installcert 命令指定到目標位置

這里將證書放到了 nginx 的 conf 目錄下。.../conf/ssl/...

配置 http

http 基礎配置

http 的配置很簡單,配置如下,我們先讓網站可以訪問起來。

server { listen 80; server_name wangsijie.top www.wangsijie.top; location / { root /var/www/main; index index.html; } }使用 http://訪問,就會如下顯示

配置 https

Https 基礎配置

server { listen 443 ssl; server_name wangsijie.top www.wangsijie.top; # 證書文件,這里使用了 fullchain.cer 通過 acme.sh 生成的泛域名證書 ssl_certificate ssl/fullchain.cer; # 私鑰文件 ssl_certificate_key ssl/wangsijie.top.key; location / { root /var/www/main; index index.html; } }重啟后,以 https:// 開頭訪問你的網站,就會發現

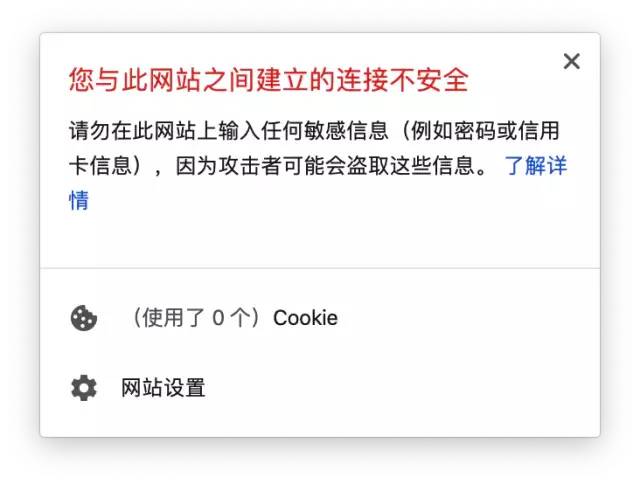

修改 http 配置

但是用 http:// 訪問,仍舊顯示連接不安全,我們需要修改配置,當訪問 http 時會重定向到 https 如下

server { listen 80; server_name wangsijie.top www.wangsijie.top; return 301 https://$server_name$request_uri; }這時再用 http:// 訪問,就會重定向到 https://

PS:

網上也有許多使用 rewrite 來重定向,但是 return 指令簡單高效,建議盡量使用 return

完整配置

server { listen 80; server_name wangsijie.top www.wangsijie.top; return 301 https://$server_name$request_uri; } server { listen 443 ssl; server_name wangsijie.top www.wangsijie.top; ssl_certificate ssl/fullchain.cer; ssl_certificate_key ssl/wangsijie.top.key; location / { root /var/www/main; index index.html; } }混合配置

server { listen 80; listen 443 ssl; server_name wangsijie.top www.wangsijie.top; ssl_certificate ssl/fullchain.cer; ssl_certificate_key ssl/wangsijie.top.key; location / { root /var/www/main; index index.html; } }https 安全

加密套件

https 默認采用 SHA-1 算法,非常脆弱。我們可以使用迪菲-赫爾曼密鑰交換。

我們在 /conf/ssl 目錄下生成 dhparam.pem 文件

openssl dhparam -out dhparam.pem 2048

下面的指令 ssl_protocols 和 ssl_ciphers 是用來限制連接只包含 SSL/TLS 的加強版本和算法。

# 優先采取服務器算法 ssl_prefer_server_ciphers on; # 使用 DH 文件 ssl_dhparam ssl/dhparam.pem; # 協議版本 ssl_protocols TLSv1 TLSv1.1 TLSv1.2; # 定義算法 ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5; 復制代碼 安全的響應頭# 啟用 HSTS 。允許 https 網站要求瀏覽器總是通過 https 來訪問 add_header Strict-Transport-Security "max-age=31536000; includeSubDomains;preload" always; # 減少點擊劫持 add_header X-Frame-Options DENY; # 禁止服務器自動解析資源類型 add_header X-Content-Type-Options nosniff; # 防XSS攻擊 add_header X-Xss-Protection 1; 復制代碼 服務器優化# 配置共享會話緩存大小 ssl_session_cache shared:SSL:10m; # 配置會話超時時間 ssl_session_timeout 10m; 復制代碼 http2 配置 http2 配置很簡單,只要后面增加 http2。 下面 [::]: 表示 ipv6 的配置,不需要可以不加那一行listen 80; listen [::]:80; listen 443 ssl http2; listen [::]:443 ssl http2;

重啟 nginx 后,你可以在這個網站上 tools.keycdn.com/http2-test 測試http2有沒有配置成功。

最后

完整配置

server { listen 80; listen [::]:80; listen 443 ssl http2; listen [::]:443 ssl http2; server_name wangsijie.top www.wangsijie.top; ssl_certificate ssl/fullchain.cer; ssl_certificate_key ssl/wangsijie.top.key; ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; ssl_prefer_server_ciphers on; ssl_dhparam ssl/dhparam.pem; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5; add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always; add_header X-Frame-Options DENY; add_header X-Content-Type-Options nosniff; add_header X-Xss-Protection 1; location / { root /var/www/main; index index.html; } }配置文件優化

為了讓更多的二級域名支持上面的功能,每個 server 都這么寫太過于繁瑣。

可以將 listen 443 、ssl、add_header 相關的單獨寫在一個文件上,然后使用 inculde 指令。

如下:其他的配置都放在了conf.d/https-base.conf中

server { listen 8099; listen [::]:8099; server_name test.wangsijie.top; include conf.d/https-base.conf; location / { root /var/www/test; index index.html; } }到此,相信大家對“Nginx配置Https詳細教程”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。