您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

5月14日,國內爆出php遠程DoS漏洞,官方編號69364。利用該漏洞構造poc發起鏈接,很容易導致目標主機cpu的占用率100%,涉及PHP多個版本。綠盟科技威脅響應中心隨即啟動應急機制, 應急響應工作隨即啟動。

15日夜,啟動漏洞分析工作,同步將分析結果發送產品團隊;

16日,發布產品規則升級通告,綠盟科技RSAS產品升級相繼就緒,客戶通過在線及離線升級的方法,即可獲得漏洞的檢測能力;同時,在線漏洞檢測引擎就緒;

17日,漏洞深入分析進行中。綠盟科技NIPS產品升級就緒,客戶通過在線及離線升級的方法,即可獲得漏洞的防護能力;

18日,我們回顧此次PHP漏洞的信息要點,從PHP漏洞防護的角度進行總結,為大家制定防御方案提供補充信息。

4月3日,有人在PHP官網提交PHP 遠程DoS漏洞(PHP Multipart/form-data remote dos Vulnerability),代號69364。由于該漏洞涉及PHP的所有版本,故其影響面較大,一經發布迅速引發多方面關注。14日,各種PoC已經在網絡上流傳。此次漏洞具備如下特性:

一旦被利用成功,可以在迅速消耗被***主機的CPU資源,從而達到DoS的目的;

PHP在全球的部署量相當大,為***者提供了相當多可以***的目標;

PHP官方目前僅給出了5.4及5.5版本的補丁受此漏洞影響的軟件及系統包括PHP的如下版本。

PHP 5.0.0 – 5.0.5

PHP 5.1.0 – 5.1.6

PHP 5.2.0 – 5.2.17

PHP 5.3.0 – 5.3.29

PHP 5.4.0 – 5.4.40

PHP 5.5.0 – 5.5.24

PHP 5.6.0 – 5.6.8

綠盟科技常年密切關注PHP的安全問題。綠盟科技威脅響應中心在獲知相關信息后,隨即啟動應急機制,相關工作隨即啟動。本文章將會深入分析該漏洞,并給出應對方案。

2015年5月15日夜,綠盟科技威脅響應中心在獲取PHP漏洞傳播情況的同時,也在進行漏洞的分析工作,通過重現漏洞的***過程,分析其工作原理,得以清晰識別及檢測該漏洞方法。

PHP是一種流行的Web服務器端編程語言,它功能強大,簡單易用,利用它編寫網絡應用程序,可以應對大規模的Http請求,所以很多業務環境中都部署了PHP。考慮規范性,PHP在設計之初就遵循rfc規范,進行各個協議模塊的封裝及過程處理。PHP與其他同樣遵循rfc規范的語言及環境相比,不過是處理方式不同。

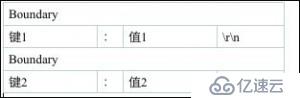

而從rfc1867開始,http協議開始支持”multipart/form-data”請求,以便接受多種數據格式,包括多種變量甚至是文件上傳。multipart/form-data中可以包含多個報文,每一個報文boundary(分隔符)分隔開來,而每個報文中都包含了多行鍵值對,鍵值對用冒號分隔,這樣的設計是為了讓程序可以清晰的區分這些數據。

但如果由于某種原因,鍵值中間缺少了那個冒號,PHP函數會將下一對鍵值合并到了上一行,形成這樣的鍵值對,“鍵1:值1鍵2值2”。由于PHP進行鍵值合并的算法不夠優化,這樣的事情發生幾次還沒什么,如果數以百萬記,就變成了一種災難。

在下面的例子中,當a的部分達到一定數量的時候(幾十萬行or上百萬行),由于每行鍵與值之間并沒有冒號分隔,函數就自動將下一行的鍵值對合并,這樣數據越來越大,越來越長,函數針對這些數據不斷執行內存的分配和釋放,最終被***目標主機的CPU資源被耗盡。

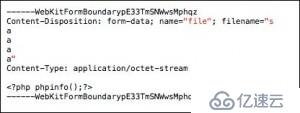

*注:PHP中,Boundary是可以自定義的,比如“—–WebKitFormBoundarypE33TmSNWwsMphqz”

這樣的代碼,在抓包時顯示情況如下

PHP在main/rfc1867.c中,有兩個函數都涉及boundary的解析,包括SAPI_API SAPI_POST_HANDLER_FUNC及multipart_buffer_headers函數。DoS漏洞出現在main/rfc46675pxultipart_buffer_headers函數。

PHP先解析解析multipart/form-data http請求, http請求體的入口函數在SAPI_POST_HANDLER_FUNC(rfc1867.c中的函數),SAPI_POST_HANDLER_FUNC函數首先解析請求的boundary,也就是POST請求中第一次定義時的boundary;并且在其內部調用了multipart_buffer_headers,該函數先找到boundary(也就是一次引用的boundary),會和定義時的boundary比較。如果相等即找到第一次引用的boundary,接下來會逐行讀取請求的輸入以解析body port header(也就是解析第一次引用boundary后面的內容)。

multipart_buffer_headers函數在解析HTTP請求中的multipart頭部數據時,每次解析由get_line得到的一行鍵值對。當被解析的行是以空白字符開始,或者出現一個不包含 ‘ : ‘ 的行,該行將被當作是上一行鍵值對的延續來處理,將當前的值拼接到上一個鍵值對里,并且在拼接的過程里,該函數進行如下動作:

一次內存分配

entry.value = emalloc(prev_len + cur_len + 1);

兩次內存復制

memcpy(entry.value, prev_entry.value, prev_len);

memcpy(entry.value + prev_len, line, cur_len);

一次內存釋放

zend_llist_remove_tail(header);

當出現多個不包含 ‘ : ‘ 的行時,PHP就會進行大量內存分配釋放的操作,并且分配的空間與拷貝的長度將越來越大。當行的數目足夠多時,拷貝的操作將顯著的消耗服務器的CPU。實際測試中,包含近一百萬行的頭字段可以使服務器的CPU保持100%幾秒或者數十秒。如果并發多個***請求,可能造成更長時間的資源占用。

漏洞利用原理

***者可通過發送一個2M左右的包含多行multipart頭部數據的HTTP請求來發起***,無需認證,也不依賴PHP程序本身的內容。例如,通過發送畸形請求,每隔若干秒,同時并發多個這樣的請求,就會耗盡目標主機的CPU資源

面對如此簡單的漏洞利用,以及較低的***門檻,分析人員迅速將經過安全驗證后的檢測方法向云端、產品端及服務端傳遞,并建議用戶盡快對其業務環境進行一次全面的漏洞檢測,以便可以盡快拿到第一手數據,為后續制定漏洞防護方案及執行措施提供數據支撐及決策依據。

云端檢測

5月16日晚,綠盟科技客戶自助門戶系統Portal發布PHP遠程DoS漏洞檢測引擎,為PHP Multipart/form-data遠程DoS漏洞(PHP-69364)提供掃描支持。

現在您隨時可以使用這個自助系統,對業務環境進行掃描,以便確認是否存在該漏洞,掃描請點擊:https://portal.nsfocus.com/vulnerability/list/

漏洞確認 當掃描結果信息中出現信息“您的檢測目標存在此漏洞”,即可確認當前業務環境中存在該漏洞,建議您盡快制定防護計劃,以避免系統在獲得加固前遭受***。

產品檢測

通過部署綠盟遠程安全評估系統(Remote Security Assessment System),可以在您的業務環境中快速掃描及獲取此次漏洞情況,同時支持1實現漏洞的安全閉環管理,包括預警、檢測、分析管理、修補、審計等幾個環節;2獲取豐富的漏洞和配置知識庫支持,該知識庫是國內領先的安全漏洞庫,目前累計接近3萬條;3靈活部署,并獲得綠盟企業安全中心(NSFOCUS ESPC)進行集中管理,可以有效實現大型網絡的統一漏洞管理。4享有Gartner推薦的信譽保障。

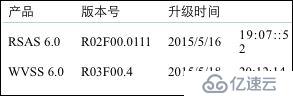

針對此次PHP遠程DoS漏洞,綠盟科技漏洞掃描系列產品已經就緒,用戶請盡快升級到如下版本,以便為您定制自己的防護措施提供第一手數據支撐。

知道了漏洞利用方法,也知道了***檢測方法,那么漏洞的防護也就知道該如何做了。如果確認您的業務環境中存在這個漏洞,那么就需要參考上面的信息,盡快制定并啟動加固方案,這些加固從漏洞補丁開始,到產品防護,到整體防護,逐步推進。

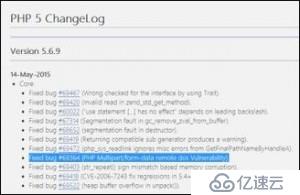

漏洞加固 PHP官方已經針對PHP 5.4 及PHP 5.5版本給出了補丁,請使用這些版本的用戶,盡快到官方網站下載并安裝補丁,補丁的下載地址如下:

http://php.net/ChangeLog-5.php#5.4.41

http://php.net/ChangeLog-5.php#5.5.25

如果您使用了PHP的其它版本,請隨時關注PHP官方的最新通告。

產品防護

只是只是安裝了漏洞補丁是不夠的,整體安全等級的提升以及應對未來的***,安全產品是必不可少的一環,將Web系統置于DMZ區域并加以多產品的整體防護,是我們推薦的做法。在如下部署環境中,以綠盟網絡***防護系統(Network Intrusion Prevention System,簡稱NIPS)為例,對業務系統部署NIPS,可以提供PHP遠程DoS漏洞***防護。

目前相關產品的升級信息如下:

請所有使用綠盟產品的用戶盡快升級產品規則。綠盟科技已在軟件升級公告中提供規則升級包,規則可以通過產品界面的在線升級進行。如果您的業務系統暫時還無法升級規則包,那么可以在軟件升級頁面中,找到對應的產品,通過下載升級包,以離線方式進行升級。 相關信息請訪問:

安全產品介紹:http://www.nsfocus.com.cn/1_solution/1_2_1.html

產品升級公告:http://update.nsfocus.com/

業務安全加固

在一些大型的企業或組織中,PHP遠程DoS漏洞的防護或許并不能快速執行,其原因在于:1需要考慮業務系統的可用性;2需要考慮整體實施方案制定;3需要盡可能降低加固動作對業務環境的二次傷害。這就需要企業自身、漏洞相關廠商、安全廠商一起協作才能形成快速、安全、有效的行動方案,避免業務系統在獲得安全加固之前遭受***。在此次應急響應過程中,綠盟科技的服務人員向客戶建議行動方案應該且至少包含如下環節:

1、首先,應該第一時間獲取漏洞通告及相關信息,了解此次漏洞的影響范圍及深度。

2、再者,需要將通告和解讀與自身實際IT業務系統狀況相結合,全面判斷出影響范圍和程度(這包括對自身業務及對其客戶的影響程度),這個判斷過程,需要數據作為準確方案制定的事實依據,建議用戶使用安全可靠的漏洞掃描工具,升級最新發布的插件或規則庫,對全網進行安全掃描,拿到第一手數據后以便作為決策依據;

3、再次,IT人員需要從業務穩定性、危害程度和范圍及重要性等多個維度綜合考慮,制定整改時間計劃表,權重由高到低依次對局部網絡及主機設備或某業務系統設備展開整改和加固工作(建議邀請漏洞相關廠商及安全廠商一同參與)。然后,在加固階段性或整體完成后,需要再次進行完整掃描和人工驗證整改加固結果,在技術投入允許的條件下,建議您再次進行各方面日志分析,觀察整改加固期間有沒有成功的***到其系統造成其他損失;

3.1、這個階段需要安全廠商提供專業技術協助,比如漏洞加固咨詢、驗證加固是否成功;同時需要了解安全廠商的哪些設備已經發布或即將發布防護規則,升級后即可進行防護;

3.2、如果還沒有采用任何一款安全設備,就需要采取臨時防護措施,包括采用漏洞相關廠商及安全廠商的相關方案,為整體加固爭取時間,避免在未加固整改成功之前這個窗口時間遭到***并受到損失,這樣的情況在相當多的0day事件中屢見不鮮;

3.3、另外,還需要漏洞相關廠商與安全廠商通力協作,互相溝通漏洞原理和利用過程,進行較深層次的解讀,才能夠促進漏洞相關廠商的開發人員深入了解這個漏洞并根據其自身情況進行代碼層面的整改;

4、最后,在整體響應工作完成后,進行總結和備案記錄。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。