您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

UNIX/Linux系統取證之信息采集案例

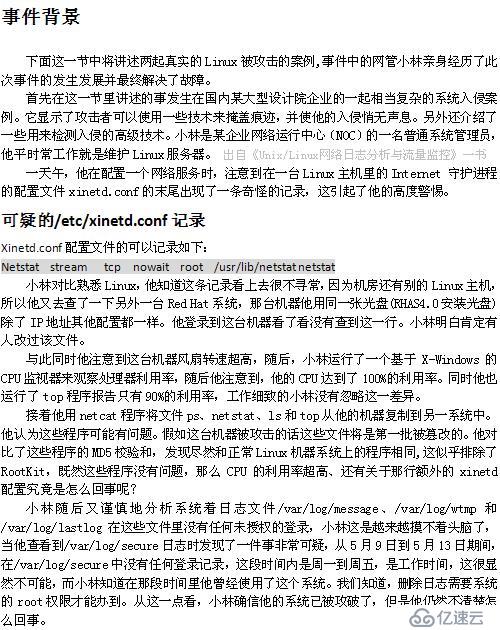

在UNIX/Linux系統取證中,及時收集硬盤的信息至關重要,《Unix/Linux網絡日志分析與流量監控》一書中,將詳細討論各種常見系統進程系統調用及鏡像文件獲取方法。下面簡單舉幾個例子。

在UNIX/Linux取證時很多系統和網絡信息是短時存在的可謂是轉瞬即逝,如何準確的捕捉到哪些蛛絲馬跡呢?網絡安全人員需要具有敏銳的觀察力和豐富的經驗下面例舉幾個常用的方法。

首先,在收集主機上啟動一個監聽進程:

#nc -l -p 10005 >ps_lsof_log

執行完這條命令后回車,系統打開10005端口等待接受,然后在被調查的另一主機上運行相應的ps 調用:

#(ps aux; ps-auxeww; lsof)|nc 192.168.150.100 10005 -w 3

幾秒鐘后回到命令行提示符,需要注意的是這兩條命令成對出現,發送完數據后開啟的端口接收數據接收完畢即關閉端口,如果你第二次沒有開啟監聽端口,繼續發送ps數據就會出現連接訪問拒絕。

#(ps aux;ps auxeww;losf) | nc 192.168.150.109 10005 –w 3

(UNKNOWN) [192.168.150.109] 10005 (?) : Conection refused

在上述命令中,有的命令產生長輸出結果,有的產生短輸出結果,作為收集證據來說,這都要加以利用。那么有哪些命令能夠使用的可收集正在運行的進程信息的工具呢?

例如:

who;

uptime;

ps(查看進程的內存地址:ps -ealf);

top;

lsof(查看進程已打開的文件:lsof -p PID);

strace(跟蹤進程的系統調用和信號:strace -p PID);

truss;

ltrace(跟蹤進程的庫調用:ltrace -p PID)等。

2.Linux下系統調用查看工具

類似篡改系統文件、植入***或許在控制臺上能騙過初級管理員,一旦深入到系統層面***們都會原形畢露,Strace常用來跟蹤進程執行時的系統調用和所接收的信號。 Linux系統,進程不能直接訪問硬件設備,當進程需要訪問硬件設備(比如讀取磁盤文件,接收網絡數據等等)時,必須由用戶態模式切換至內核態模式,通過系統調用訪問硬件設備。所謂系統調用(Systemcall),就是內核提供的、功能十分強大的一系列的函數。這些系統調用是在內核中實現的,再通過一定的方式把系統調用給用戶。Strace可以跟蹤到一個進程產生的系統調用,包括參數,返回值,執行消耗的時間。Strace在本書的應用見本章的案例研究一。

3.UNIX下系統調用查看工具

DTrace是Unix平臺下的動態跟蹤工具,是由 Sun公司開發,可以以對核心(kernel)和應用程序(user application)進行動態跟蹤,當然也可以找出系統瓶頸,在甲骨文收購Sun之后這一技術又被移植到了Oracle Linux系統繼續發揚光大(更多參考Announcement:Dtrace for Oracle Linux General Availability)。

這款工具在Solaris 和Open Solaris平臺下都可以使用。

4.應用舉例

①顯示當前動態系統中的動態Dtrace探針probe

#dtrace -l |more

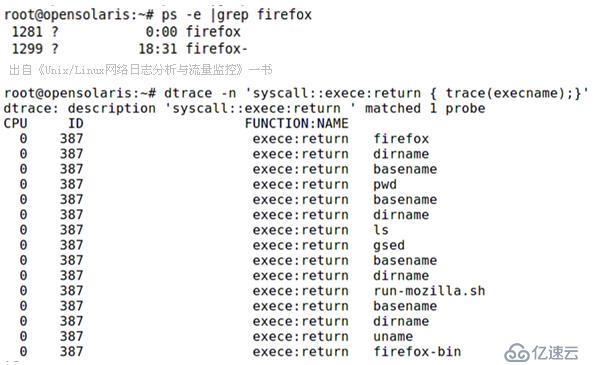

②通常我們查看系統firefox進程的情況使用如下命令

#ps -e |grep firefox

也可以用Dtrace查看probe探針,操作如下:

何看機器忙閑狀態呢,常用vmstat,得知產生2535多系統調用。但是,如何簡單查找哪個進程的問題呢?試用建議使用dtrace工具。

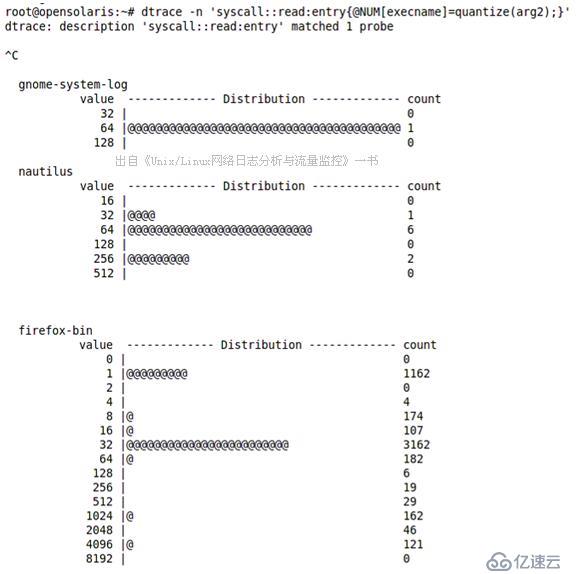

從最后一行顯示看,顯然發現firefox-bin是產生大量系統調用的程序, 再看看I/O分布。例如還是firefox進程,輸入以下命令。

通過以上顯示,可觀察到大量Firefox產生的I/O在8~64字節間,接著深入看Firefox程序內部情況,輸入以下命令。

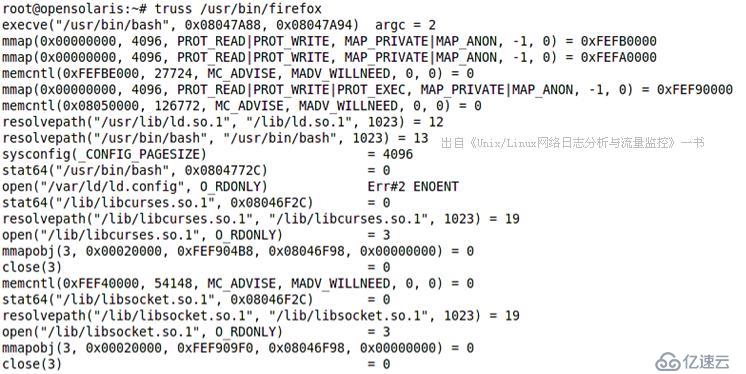

Dtrace功能強大,精度高,而Solaris 10下的老牌系統跟蹤工具truss,值得大家注意的是truss工具有時會降低系統25%~30%的CPU利用率。

拓展閱讀:

Dtrace詳細使用文檔:http://docs.oracle.com/cd/E19253-01/819-6959/

參考:《Dtrace:DynamicTracing in Oracle Solaris,MacOS X and FreeBSD》

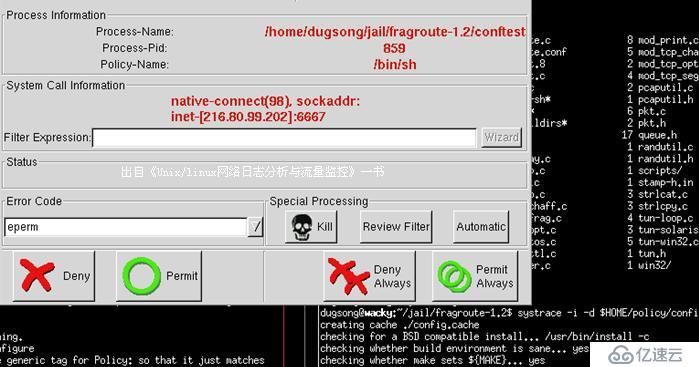

5.Systrace

另一款功能更加強大的系統調用外帶報警功能的開源軟件systrace就嵌入在OpenBSD系統中,在FreeBSD和Linux也可以自行安裝。Systrace工具,可以用來防止***軟件對系統的危害。在這個例子中如下圖所示,Systrace檢測在fragroute-1.2目錄下的一個配置中包含惡意腳本***。

systrace檢查***

Systrace工具下載地址: http://www.citi.umich.edu/u/provos/systrace/systrace-1.6f.tar.gz

Proc一直伴隨著Liux kernel, 發展至今在Linux開始主要應用在網絡相關方面, 后來為了簡化系統管理和調試, 逐漸把它應用到其他方面。現在, proc已經成為Linux 內核中使用最廣泛和最成功的特性之一。Proc在內存中建立虛擬的文件節點, 用戶可以直接使用文件系統中的標準系統調用去訪問proc 下的信息, 當用戶發出訪問/proc下的“文件”請求時, 再由系統動態生成。所以Proc就是一個虛擬的文件系統,通過文件系統的接口實現,當系統重啟或電源關閉時這個文件系統的數據將消失。/proc還為/dev/kmem 提供一個結構化的接口,便于系統診斷并查看每一個正在運行的可執行文件的環境。內存中的每個進程在/proc 中都有一個目錄,按它的進程ID 來命名。如果在上面列出的ps 的輸出中看不見的進程出現在/proc 中,這就可能是ps 已被特洛伊化了(被篡改并加了危險程序),所以我們要熟悉Proc,以便應對***者對proc下的文件做手腳。trace:DynamicTracing in Oracle Solaris,MacOS X and FreeBSD》

下面通過nc命令,如何通過網絡收集proc進程的方法,為了收集 Proc進程 ,使用下面用2條命令:

#nc -l –p 10006>proc_log

#ls -d/proc[1-9] * | nc 192.168.0.2 10006 -w 3

下期案例預報,對于這個nc命令,在網絡取證中能起到關鍵作用,在下面這起網絡安全事件分析在nc就起到了關鍵作用。

51CTO學院優秀講師評選中,我期待您的寶貴一票!

投票地址:http://edu.51cto.com/index.php?do=activityvote&m=voteRanking&cid=47#t

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。