您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

* 博文大綱

* 虛擬專用網實現的各種安全特性

* 理解ISAKMP/IKE兩個階段的協商建立過程1.虛擬專用網概述

虛擬專用網技術起初是為了解決明文數據在網絡上傳輸所帶來安全隱患而產生的,

2.虛擬專用網的定義

虛擬專用網就是在兩個實體之間建立的一種受保護的連接,這兩個可以通過點到點的鏈路直接相連,但通常情況下它們會相隔較遠的距離

3.虛擬專用網的模式與類型

(1)虛擬專用網的連接模式

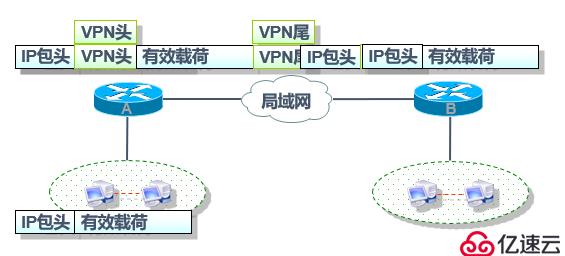

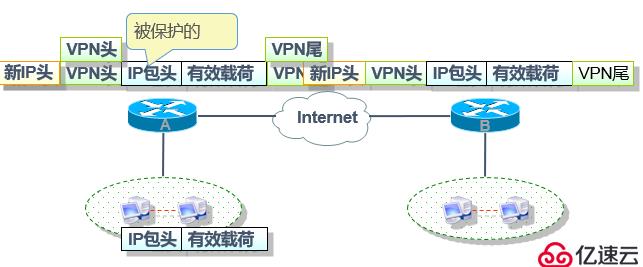

有兩種基本的連接模式:分為傳輸模式和隧道模式,

傳輸模式一個最顯著的特點就是,在整個虛擬專用網的過程中,IP包頭并沒有被封裝進去,這就意味著從源端到目的端數據始終使用原有IP地址進行通信。

隧道模式與傳輸模式的區別明顯,隧道模式保護IP包頭與數據,傳輸模式只保護數據

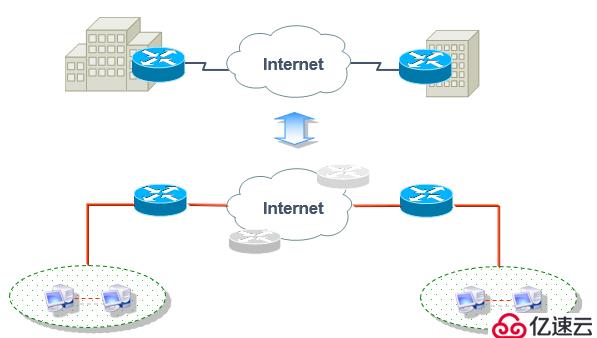

4.虛擬專用網的類型

站點到站點虛擬專用網就是通過隧道模式在虛擬專用網網關之間保護兩個或多個站點之間的流量,站點的流量通常是指局域網之間(L2L)的通信流量。

如圖:

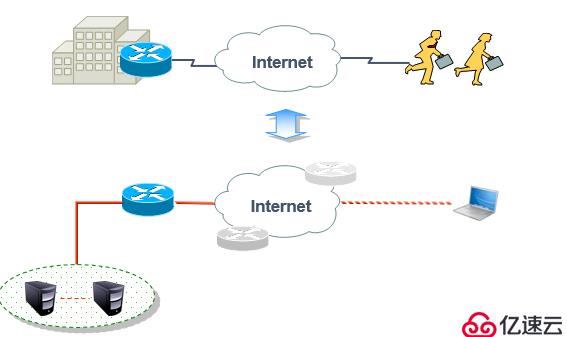

遠程訪問虛擬專用網通常用于單用戶設備與虛擬專用網的網關之間的通信連接,單用戶設備一般為一臺PC或小型辦公網絡等

5.加密算法

DES

3DES

AES加密就是一種將數據轉化成另一種形式的過程,如果不了解加密算法,解密是不可能得

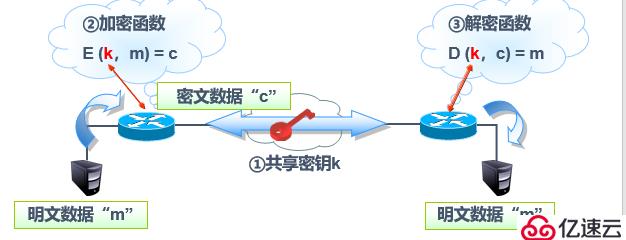

數據加密過程如下:

1.發送方和接收方共享密鑰“k”

2.發送方得虛擬專用網網關通過加密函數E將明文數據M加密為密文數據

3.接收方通過解密函數D將數據還原文明文數據“M”

DES算法

DES算法曾經在虛擬專用網領域應用很廣,屬于IBM公司的研發產品,其密鑰長度為64位,其中8位用于奇偶校驗,所以實際有效長度為56位。雖然該算法目前沒有找到更好的方法破解,但是通過一些技術手段已經可以在較短的時間內破解DES算法,所以在實際工程實施過程中已經不建議使用該種算法

3DES算法

理論上將3DES算法就是DES算法的增強版本,因為3DES使用了三個階段的DES,即同時使用三個不同的56位密鑰,所以相當于產生了一個168位的有效密鑰長度,這種級別的密鑰目前還沒有計算機有能力在較短時間內破解,而且其執行效率雖然在軟件環境中比較慢,但是在硬件環境中并不明顯

AES算法

3DES算法雖然目前為止是安全的,但隨著計算機硬件的更新,總有一天也會變的不安全。AES算法比3DES算法更安全,它支持128、192和256為密鑰程度,有效的密鑰長度可達千位。更重要的是,AES算法那采用更為高效的編寫方法,對CPU的占有lv較少,所以諸如IPSec 虛擬專用網等實際工程的實施過程中趨向于使用AES來提供更好的加密功能

1)算法原理

非對稱算法使用公鑰和私鑰兩個不同的密鑰進行加密和解密。用一個密鑰加密的數據僅能被另一個密鑰解密,且不能從一個密鑰推算出另一個密鑰。非對稱加密算法數據加密、解密過程如圖:

算法的優、缺點

非對稱加密算法最大的優勢就在于其安全性。目前為止,還沒有任何一種方式可以在合理的時間范圍內破解該算法。

非對稱加密的算法也不是完美的,由于其計算過程復雜,它的計算效率要比對稱加密算法低很多。

DH算法

常用的非對稱算法有RSA、DSA、DH。前兩種算法常用于驗證功能,而DH算法一般被用來實現IPSec中的internet密鑰交換(IKE)協議。

6.數據報文驗證

數據報文驗證包括兩個方面:數據庫來源驗證(身份驗證)和報文完整性驗證。

MD5和SHA

MD5(信息——摘要算法)在REC 1321中有明確規定,它創建了一個128位的數字簽名,是目前HMAC功能中最為廣泛的一種算法

7.IPSec 虛擬專用網

1)流量觸發IPSec

一般來說,IPSec建立過程是由對等體之間發送的流量觸發的,一旦有虛擬專用網流量經過虛擬專用網網關,連接過程便開始建立,當然,手動配置也可以實現這一過程,在配置設備實現此步驟前,網絡工程師需要明確哪些流量需要被“保護”。

2)建立管理連接(階段1)

IPSec使用ISAKMP/IKE階段1來構建一個安全的管理連接,這里需要注意的是,這個管理連接只是一個準備工作,它不被用來傳輸實際的數據。在配置設備實現此步驟前,網絡工程師需要明確設備如何實現驗證,使用何種加密機認證算法,使用哪種DH組等問題。

3)建立數據連接(階段2)

PSec基于安全的管理連接協商建立安全的數據連接,而ISAKMP/IKE階段2就是用來完成這個任務的,數據連接用于傳輸真正的用戶數據。在配置設備實現此步驟前,網絡工程師需要明確使用何種安全協議,針對具體的安全協議應使用加密或驗證算法,以及數據的傳輸模式(隧道模式或傳輸模式)等問題。

經過IPSec建立的三部曲后,虛擬專用網流量便可以按照協商的結果被加密/解密了,但是虛擬專用網連接并不是一次性的,無論是管理連接還是數據庫連接都有一個生存周期與之關聯,一旦到期連接便會被中止。如果需要繼續傳輸虛擬專用網數據,連接還需要重新被構建,這種設計主要是處于安全性的考慮。

ISAKMP/IKE階段1

三個任務:

* 協商采用任何方式建立管理連接

* 通過DH算法共享密鑰信息

* 對等體彼此進行身份驗證ISAKMP/IKE階段1建立過程

SAKMP/IKE傳輸集就是一組用來保護管理連接的安全措施,主要包括以下幾個方面:

加密算法:DES、3DES和AES;

HMAC算法:MD5或SHA-1;

設備驗證的類型:預共享密鑰;

DH密鑰組:Cisco支持1、2、5、7(Cisco路由器不支持密鑰組7);

管理連接的生存周期;配置安全策略

ISAKMP/IKE策略包含以下參數:策略的序列號、加密算法、散列算法、驗證方法、DH組、生存周期等

R1(config)#crypto isakmp policy 1

//用于建立建立ISAKMP/IKE的管理連接策略;

//每個策略對應一個序列號,范圍從1~10000,數值越低,優先級越高;

R1(config-isakmp)#encryption des

//用于指定管理連接建立的最后兩個報文(身份驗證)采用何種加密算法(des、3des、aes)

R1(config-isakmp)#hash sha

//指定了驗證過程采用的散列算法(sha、md5)

R1(config-isakmp)#authentication pre-share

//指定設備身份驗證的方式{pre-shara(預共享密鑰)| rsa-encr | rsa-sig}

R1(config-isakmp)#group 1

//用于指定DH密鑰組,默認使用DH1;

//組號也大,算法越安全,占用設備的資源也就越多。范圍(1、2、5、14、15、16)

R1(config-isakmp)#lifetime 86400

//指定管理連接的生存周期,默認值為86400s(24小時)

R1#show crypto isakmp policy

//查看配置安全策略的相關配置

Global IKE policy

Protection suite of priority 1 //這里都是策略1指定的各項參數

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Pre-Shared Key

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

Default protection suite //這里則顯示了設備默認的配置參數

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Rivest-Shamir-Adleman Signature

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit配置預共享密鑰

R1(config)#crypto isakmp key 0 123456 address 192.168.1.1

//其中0表示明文,6表示密文

//123456就是密鑰的具體內容

//192.168.1.1就是對端與之共享密鑰的對等體設備地址

//IP地址后面如果不加子網掩碼的話,默認使用32位掩碼

R1#show crypto isakmp key //查看預共享密鑰的配置

Keyring Hostname/Address Preshared Key

//明文狀態下,如果是密文狀態下,密鑰內容將不會顯示

default 192.168.1.1 123456ISAKMP/IKE階段2

ISAKMP/IKE階段2主要是在兩個IPSec對等體間建立數據連接,其主要完成以下任務:

定義對等體間需要保護何種流量;

定義用來保護數據的安全協議;

定義傳輸模式;

定義數據連接的生存周期及密鑰刷新的方式;IPSec對等體一般是通過ACL來匹配那些需要加密傳輸的虛擬專用網流量。

ISAKMP/IKE階段2建立過程

SA連接由三個要素定義:

安全參數索引(SPI):用于唯一標識每條SA連接;

安全協議的類型:IPSec定義了兩種安全協議,即AH(認證頭協議)和ESP(封裝安全載荷協議);

目的IP地址;ISAKMP/IKE階段2的傳輸集

數據連接的傳輸集定義了數據連接時如何被保護的。與管理連接的傳輸集類似,對等體設備可以保存一個或多個傳輸集,但其具體內容不同:

安全協議:AH協議、ESP協議;

連接模式:隧道模式、傳輸模式;

加密方式:對于ESP而言,有DES、3DES、AES-128、AES-192、AES-256或不可使用加密算法;

驗證方式:MD5或SHA-1;ISAKMP/IKE階段2的安全協議

IPSec的數據連接可以通過安全協議實現對數據連接的保護:AH協議和ESP協議,可以通過其中的一個協議來實現數據的加密和驗證,如使用ESP協議;也可以使用兩個協議一起來實現。AH使用IP協議號51,ESP使用IP協議號50。

8.配置實現IPSec 虛擬專用網

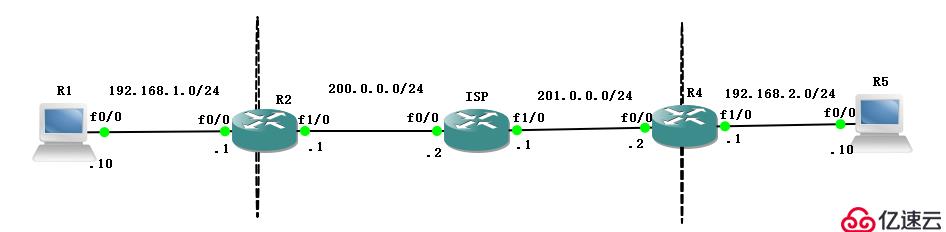

要求:

(1)如上圖所示,配置相關的地址,使用路由器充當PC機。除了ISP不用配置默認路由,其他都需要配置默認路由。

(2)分別在R2和R4上配置Ipsec虛擬專用網,注意配置相關的參數需要一致。

(3)在R1上ping R5 測試是否能通信。

(4)使用NAT實現,內部主機能訪問ISP。

先配置IP,r1,r2,r4,r5都做下一跳

如r1:

ip route 0.0.0.0 0.0.0.0 192.168.1.1

在r2上配置管理連接

crypto isakmp policy 1

encr aes 加密算法

hash sha 認證算法

authentication pre-share 聲明設備認證方式為“預先共享密鑰”

group 2 采用DH算法的強度為group2

lifetime 10000 管理連接生存周期crypto isakmp key benet.123 address 201.0.0.2 配置“預先共享密鑰”

access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 (虛擬專用網保護的流量)

crypto ipsec transform-set test-set ah-sha-hmac esp-aes (數據連接協商參數)

crypto map test-map 1 ipsec-isakmp 將數據連接相關配置設定為MAP

set peer 201.0.0.2 虛擬專用網對端地址

set transform-set test-set 數據傳輸采用的傳輸集

match address 101 匹配的ACL將MAP在外部接口應用:

int F1/0

crypto map test-map在r4上配置

crypto isakmp policy 1

encr aes 加密算法

hash sha 認證算法

authentication pre-share 聲明設備認證方式為“預先共享密鑰”

group 2 采用DH算法的強度為group2

lifetime 10000 管理連接生存周期

crypto isakmp key benet.123 address 201.0.0.2 配置“預先共享密鑰”access-list 101 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 (虛擬專用網保護的流量)

crypto ipsec transform-set test-set ah-sha-hmac esp-aes (數據連接協商參數)

crypto map test-map 1 ipsec-isakmp 將數據連接相關配置設定為MAP

set peer 200.0.0.1 虛擬專用網對端地址

set transform-set test-set 數據傳輸采用的傳輸集

match address 101 匹配的ACL

3、將MAP在外部接口應用:

int F0/0

crypto map test-map做完上面 r1與r5可以通過虛擬專用網互通

解決內部主機訪問internet

access-list 102 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255(拒絕虛擬專用網的流量)

access-list 102 permit ip any any (放行所有流量)

注明:當有NAT和虛擬專用網時,先匹配NAT,后匹配虛擬專用網。所以要拒絕虛擬專用網的流量。

ip nat inside source list 102 interface FastEthernet1/0 overload

接口上啟用nat功能:

int f0/0

ip nat inside

int f1/0

ip nat outside這時r1就能訪問r3了

r5訪問r3配置如下

access-list 102 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255(拒絕虛擬專用網的流量)

access-list 102 permit ip any any (放行所有流量)

ip nat inside source list 102 interface FastEthernet0/0 overload

接口上啟用nat功能:

int f1/0

ip nat inside

int f0/0

ip nat outside完成!!!!!!!!!!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。