您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

一、背景

SSL(安全套接字層)是一種標準的安全技術,用于在服務器和客戶端之間建立加密鏈接,通常作用于Web服務器(網站)和瀏覽器,或郵件服務器和郵件客戶端的信息加密。 網站通過安裝SSL證書可以安全地傳輸身份證號,手機號等敏感信息。

因此要建立安全連接,瀏覽器和服務器需要SSL證書。那么,SSL是如何實現數據加密的呢?以至于沒有人可以破解它?接下來讓我們一起去探索SSL加密幕后工作的技術。

SSL涵蓋了非對稱密鑰和對稱密鑰以及它們如何協同工作創建SSL加密連接。SSL通過不同類型的算法,使它們形成幾乎不可能破解的數學方程式。

二、非對稱加密

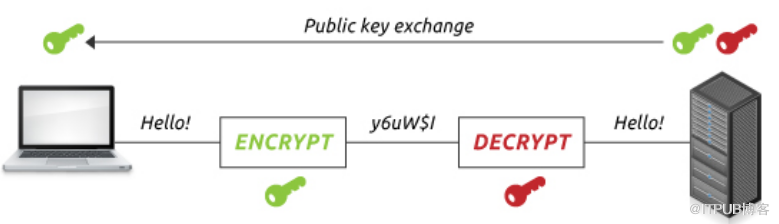

非對稱加密算法需要兩個密鑰:公開密鑰和私有密鑰。公開密鑰與私有密鑰是一對,如果用公開密鑰對數據進行加密,只有用對應的私有密鑰才能解密;如果用私有密鑰對數據進行加密,那么只有用對應的公鑰才能解密。加密和解密使用的是不同非對稱加密(或公鑰加密)單獨進行加密和解密。任何人都可以使用加密密鑰(公鑰)來加密消息,但是,解密密鑰(私鑰)是機密的。這樣,只有預期的接收者才能解密該消息,最常見的非對稱加密算法是RSA。什么是RSA?后面會有解釋。

非對稱密鑰通常為1024或2048位。但是,小于2048位的密鑰不再被認為是安全的。2048位密鑰是唯一足夠的加密代碼,雖然可以創建更大的密鑰,但是會增加計算的負擔,因此很少使用大于2048位的密鑰。從破解的角度來看,普通計算機破解2048位SSL證書需要超過140億年。

三、對稱加密

對稱加密(或預共享密鑰加密)使用單個密鑰來加密和解密數據。發送方和接收方都需要相同的密鑰才能進行通信。

對稱密鑰大小通常為128或256位(密鑰大小越大,密鑰越難破解)。 例如,128位密鑰具有340,282,366,920,938,463,463,374,607,431,768,211,456加密代碼的可能性。 正如您可以想象的那樣,“暴力攻擊”(攻擊者嘗試每個可能的密鑰,直到找到正確的密鑰)將花費相當多的時間來破解。

是使用128位還是256位密鑰取決于服務器和客戶端軟件的加密功能。 SSL證書不指定使用的密鑰大小。

非對稱密鑰與對稱密鑰哪個更強?

由于非對稱密鑰大于對稱密鑰,因此非對稱加密的數據比對稱加密的數據更難破解。但是,這并不意味著非對稱密鑰更好。這些密鑰不應通過它們的大小進行比較,而應通過“計算負擔”和“易于分發”屬性進行比較。

對稱密鑰小于非對稱密鑰,因此它們只需較少的計算負擔。但是,對稱密鑰也有一個主要缺點,特別是使用它們來保護數據傳輸的時候。由于相同的密鑰用于對稱加密和解密,因此您和收件人都需要密鑰。如果您告訴收件人鑰匙,該問題就不存在。但是,如果您將密鑰發送給世界各地的用戶,這時候數據安全將不會得到保障。

而非對稱加密沒有這個問題,只要您保密私鑰,任何人都無法解密您的郵件。您可以分發相應的公鑰,而無需擔心誰獲得它。擁有公鑰的任何人都可以加密數據,但只有擁有私鑰的人才能對其進行解密。

SSL證書是如何使用非對稱和對稱加密?

公鑰基礎結構(PKI)是創建、管理、分發、使用、存儲和撤銷數字證書所需的一組硬件。SSL證書頒發機構(CA)通過PKI將密鑰與用戶身份綁定, PKI使用混合密碼系統,并且可以使用這兩種類型的加密。例如,服務器的SSL證書包含非對稱公鑰和對稱私鑰,服務器和瀏覽器在SSL握手期間創建的會話密鑰是對稱的。如圖:

1. 服務器發送其非對稱公鑰的副本。

2. 瀏覽器創建對稱會話密鑰,并使用服務器的非對稱公鑰對其進行加密。然后將其發送到服務器。

3. 服務器使用其非對稱私鑰解密加密的會話密鑰以獲得對稱會話密鑰。

4. 服務器和瀏覽器使用對稱會話密鑰加密和解密所有傳輸的數據。這是被允許的安全通道,因為只有瀏覽器和服務器知道對稱會話密鑰,并且會話密鑰僅用于該會話。 如果瀏覽器第二天要連接到同一服務器,則會創建一個新的會話密鑰。

四、公鑰加密算法

公鑰加密(非對稱)使用RSA和橢圓曲線加密(ECC)等加密算法來創建公鑰和私鑰。

通過非對稱加密,可以輕松地生成公鑰和私鑰,使用公鑰加密消息,以及使用私鑰解密消息。但是,任何人都很難(或不可能)僅基于公鑰導出私鑰。

RSA

RSA基于假定的大于整數因子分解(整數分解)。在假設不存在用于整數分解的有效算法的情況下,認為RSA密文的完全解密是不可行的。

RSA的用戶創建并發布兩個大于質數的乘積以及輔助值作為其公鑰。任何人都可以使用公鑰來加密消息,但只有了解主要因素的人才能解碼。

RSA代表Ron Rivest,Adi Shamir和Leonard Adleman-- 1977年首次公開描述該算法的人。

ECC

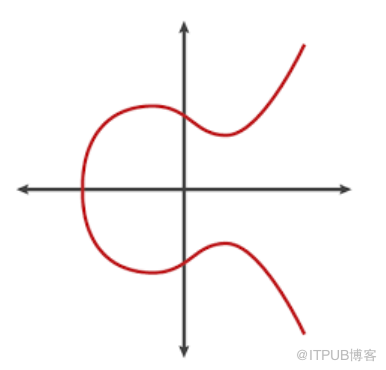

橢圓曲線密碼學(ECC)依賴于有限域上橢圓曲線的代數結構。1985年,Neal Koblitz和Victor S. Miller獨立地提出了在密碼學中使用橢圓曲線; ECC算法于2004年投入使用。

ECC算法優于RSA的優點是密鑰可以更小,從而提高了速度和安全性。 缺點在于并非所有服務和應用程序都可使用基于ECC的SSL證書。

五、預共享密鑰加密算法

預共享密鑰加密(對稱)使用Twofish,AES或Blowfish等算法來創建目前最受歡迎的密鑰-AES。 所有這些加密算法分為兩種類型:流密碼和分組密碼。流密碼將加密密鑰和算法應用于數據流中的每個二進制數字,一次一位。 分組密碼將加密密鑰和算法作為一組應用于數據塊(例如,64個連續位),分組密碼是目前最常用的對稱加密算法。

通過探索SSL密碼學的幕后基本上可以看出SSL證書的加密系統是多么的強大,為網站安裝SSL證書將成為未來互聯網的一種趨勢。

文章來源:安信SSL證書(www.anxinssl.com)

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。