溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

最近經常需要創建一些S3 Bucket用于備份。每個新建的Bucket都應該配置lifecycle,自動刪除舊的數據,以便節約空間和開支。

豆子寫了一個簡單的Lambda函數來自動實現。每次當我們創建一個Bucket的時候,他會調用對應的API,Cloudtrail監測到這個事件后,會發送給Cloudwatch, 然后Cloudwatch會自動調用我的函數來創建lifecycle policy。

下面是簡單的截圖說明。

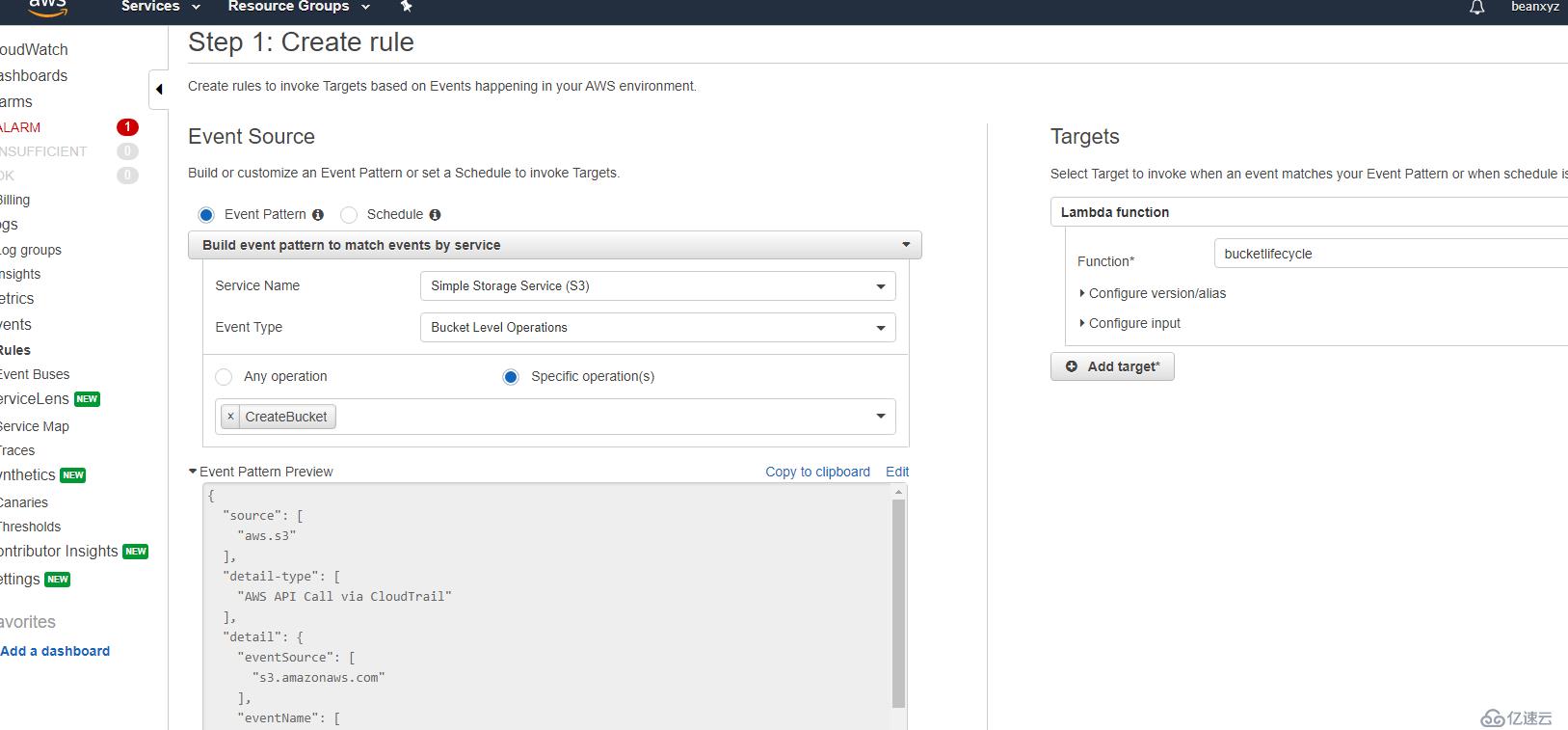

創建一個新的Cloudwatch Rule

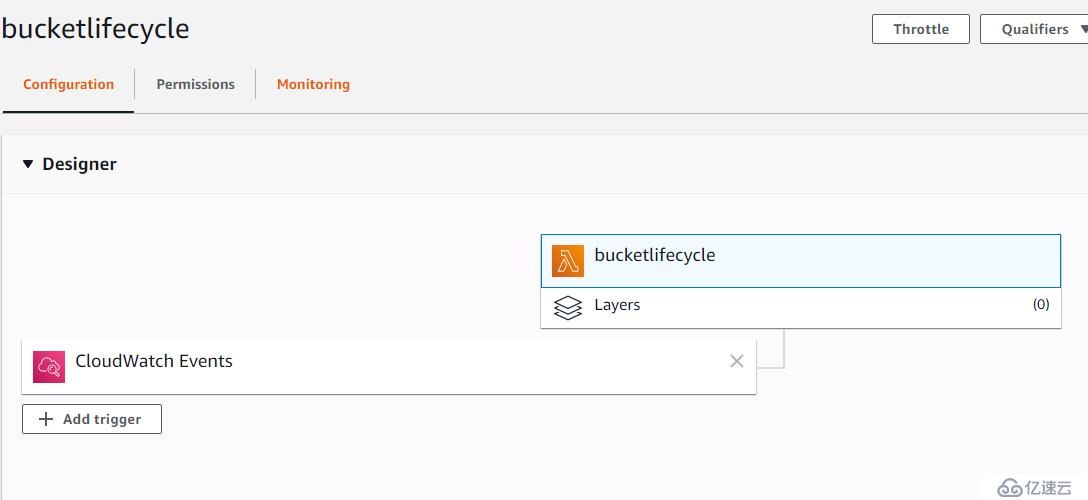

對應的Lambda函數

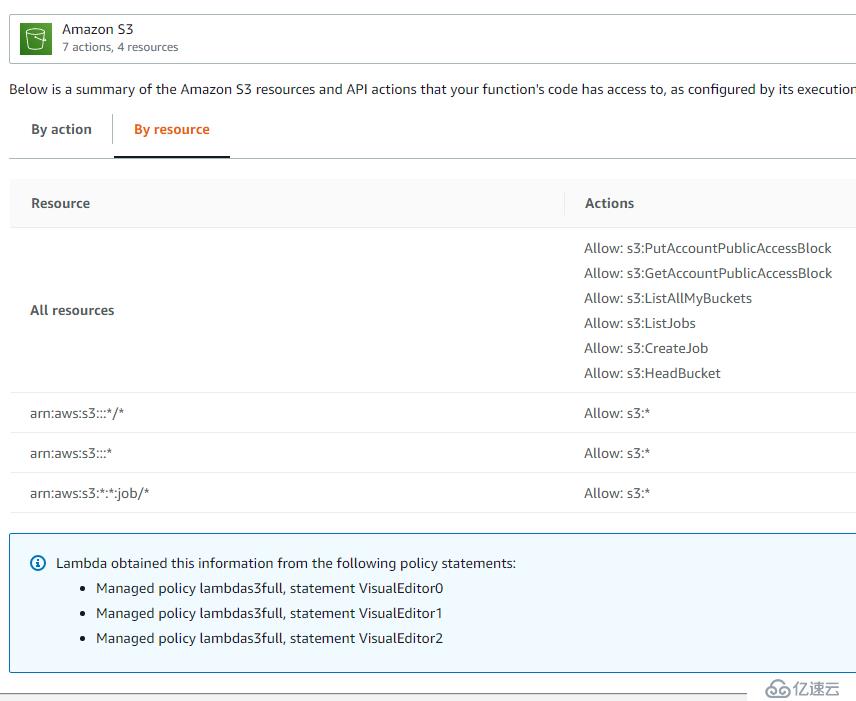

他默認的IAM已經有權限訪問Cloudwatch, 我新建了一個S3的Policy,然后分配給他的IAM role,這樣這個lambda函數可以訪問Cloudwatch和S3 的權限。

下面是Python代碼

import logging

import boto3

from botocore.exceptions import ClientError

lifecycle_config_settings = {

'Rules': [

{'ID': 'Delete Rule',

'Filter': {'Prefix': ''},

'Status': 'Enabled',

'Expiration': { 'Days':100 }}

]}

def put_bucket_lifecycle_configuration(bucket_name, lifecycle_config):

"""Set the lifecycle configuration of an Amazon S3 bucket

:param bucket_name: string

:param lifecycle_config: dict of lifecycle configuration settings

:return: True if lifecycle configuration was set, otherwise False

"""

# Set the configuration

s3 = boto3.client('s3')

try:

s3.put_bucket_lifecycle_configuration(Bucket=bucket_name,

LifecycleConfiguration=lifecycle_config)

except ClientError as e:

return False

return True

def lambda_handler111(event, context):

# TODO implement

test_bucket_name = event.get('detail').get('requestParameters').get('bucketName')

print(event)

print(event.get('detail').get('requestParameters').get('bucketName'))

success = put_bucket_lifecycle_configuration(test_bucket_name,lifecycle_config_settings)

if success:

# logging.info('The lifecycle configuration was set for {test_bucket_name}')

print('The lifecycle configuration was set for {test_bucket_name}')

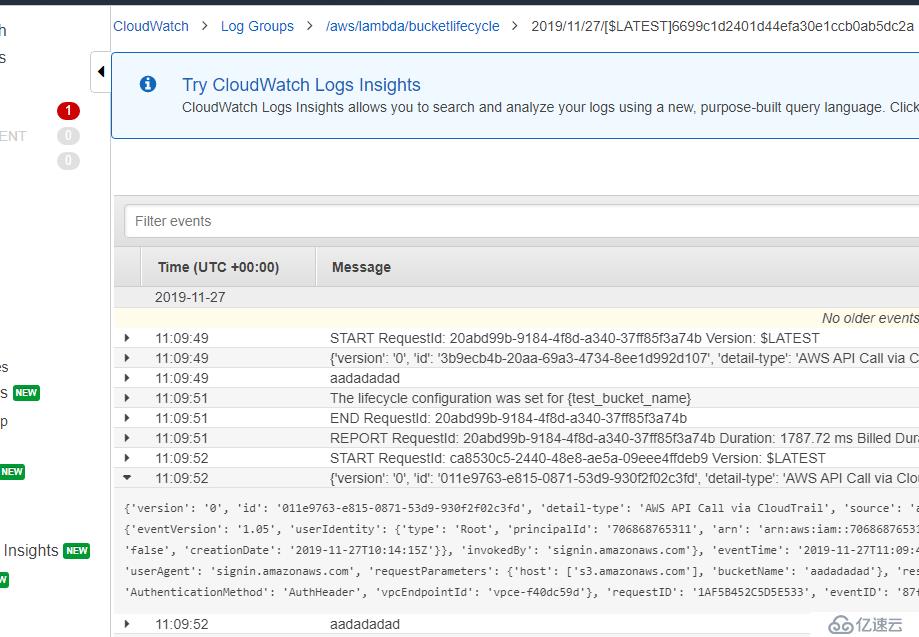

實際運行的效果,但我創建了一個新的Bucket的時候,他會自動調用這個函數,添加policy。

下面是Cloudwatch的日志

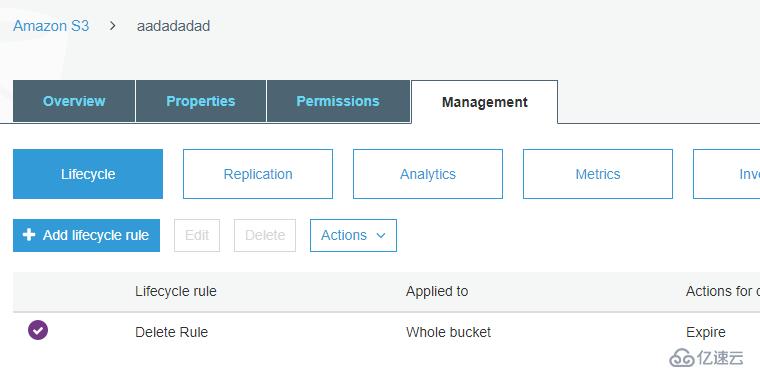

這個是新建的Bucket的lifecycle policy

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。