您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

網關

網關設置

網關組

靜態路由

路由公共IP

路由協議

故障排查

防火墻的主要功能之一是進行路由通信。本章介紹幾個與路由相關的主題,包括網關,靜態路由,路由協議,公網IP地址的路由以及路由信息的顯示。

網關是路由的關鍵; 它們是通過其他網絡可以到達的系統。 大多數人熟悉的網關類型是默認網關,它是系統連接到互聯網或任何其他網絡的路由器,它沒有更具體的路由可以到達。 網關也用于靜態路由,其中必須通過特定的本地路由器到達其他網絡。 在大多數普通網絡中,網關始終與系統上的其中一個接口位于同一個子網中。 例如,如果防火墻的IP地址為192.168.22.5/24,則到另一個網絡的網關必須位于192.168.22.x之內。 一個值得注意的例外是點對點接口,如基于PPP協議中使用的接口,這些接口通常在另一個子網中具有網關IP地址,因為它們不以相同的方式使用。

使用路由和網關時,IPv4和IPv6地址的功能和過程相同,但給定路由的所有地址都必須包含同一系列的地址。 例如,IPv6網絡必須使用IPv6網關/路由器進行路由。 無法為使用IPv4網關地址的IPv6網絡創建路由。 在使用網關組時,也適用相同的限制; 網關組中的所有網關都必須具有相同的地址系列。

在網關可用于任何目的之前,必須將其添加到防火墻配置中。

如果網關將用于WAN類型接口,則可以將該網關添加到該接口的配置頁面中,或者可以先手動添加網關,然后從接口的下拉列表中選擇。

動態接口類型(如DHCP和PPPoE)會收到一個在網關列表中標記為“動態”的自動網關。 這些網關的參數調整與靜態網關的參數相同,但動態網關可能不會被刪除。

添加或管理網關:

導航到系統 > 路由管理

單擊網關選項卡

在列表的頂部或底部單擊 添加,創建新的網關

添加,創建新的網關

在現有網關的條目旁邊單擊  編輯現有網關

編輯現有網關

單擊條目旁邊 刪除現有網關

刪除現有網關

單擊  禁用活動網關

禁用活動網關

單擊 啟用被禁用的網關

啟用被禁用的網關

在添加或編輯網關時,會顯示一個頁面,其中列出了用于控制網關行為的所有選項。

唯一需要的設置是接口,名稱和網關(IP地址)。

通過網關到達的接口。例如,如果這是LAN子網上的本地網關,請在此處選擇LAN接口。

IPv4或IPv6,具體取決于此網關的地址類型。

在網關列表中引用的網關的名稱。 它只能包含字母數字字符或下劃線,但不能包含空格。 例如:WANGW,GW_WAN和WANGATE有效,但不能是WAN GW。

網關的IP地址。如前所述,這必須位于在選定接口上直接配置的子網中。

選中后,該網關將被視為系統的默認網關。 這是當沒有其他更具體的路由時使用它。 防火墻可以有一個IPv4默認網關和一個IPv6默認網關。

默認情況下,系統每秒會ping每個網關一次,以監控到達被監視IP地址的流量延遲和數據包丟失情況。 該數據用于網關狀態信息顯示。 如果出于任何原因不希望進行此監視,可以通過選中禁用網關監視來禁用它。 請注意,如果不監控網關狀態,則多WAN將無法正常工作,因為它無法檢測到故障。

該選項配置用于確定網關狀態的IP地址。默認情況下,系統將ping網關IP地址。這并不總是可取的,特別是在網關IP地址是本地的情況下。在這種情況下,更有意義的是ping更遠的上游,例如互聯網上的ISP DNS服務器或服務器。另一種情況是,當ISP易出現上游故障時,因此在互聯網上ping主機是更準確的測試,以確定廣域網是否可用,而不是測試鏈路本身。一些流行的選擇包括Google公共DNS服務器或流行的網站,如Google或Yahoo。如果此框中指定的IP地址未直接連接,則會添加一條靜態路由,以確保通過預期網關訪問監控IP地址的流量。每個網關必須具有唯一的監控IP地址。

通過訪問系統狀態>網關或使用儀表板上的網關小部件可以檢查防火墻感知的網關狀態。如果網關顯示Online,則顯示器IP地址正在成功返回ping。

當選中“標記網關為關閉”時,即使從監視IP地址返回ping,網關也始終被視為關閉。 這對于WAN運行不穩定并且網關轉換導致中斷的情況很有用。 網關可以被強制進入停機狀態,以便其他網關可以成為首選,直到它穩定為止。

網關條目的可選描述以供參考。關于它用于的網關或接口的簡短說明,可以留空不填。

可以更改多個參數以控制多WAN場景中的網關監視或處理方式。 大多數用戶不需要改變這些值。 要訪問高級選項,請單擊 顯示高級選項按鈕。 如果設置了任何高級選項,則此部分會自動展開。 有關使用多個WAN連接的更多信息,請參閱多個WAN連接。

顯示高級選項按鈕。 如果設置了任何高級選項,則此部分會自動展開。 有關使用多個WAN連接的更多信息,請參閱多個WAN連接。

使用多WAN時,如果兩個WAN具有不同的帶寬量,比重參數會調整WAN使用的比率。 例如,如果WAN1有5Mbit / s,WAN2有10Mbit / s,則WAN1的權重為1,WAN2的權重為2.然后,每三個連接出去一個使用WAN,兩個使用WAN2。 使用這種方法,可以更好地利用可用帶寬進行分配。 可以選擇從1到30的比重。

為了節省帶寬,默認情況下,dpinger守護程序會發送有效負載大小為0的ping,以便ICMP回顯請求中不包含任何數據。 但是,在極少數情況下,CPE,ISP路由器或中間跳可能丟棄或拒絕沒有有效載荷的ICMP數據包。 在這些情況下,請將有效負載大小設置為大于0。通常,1的大小足以滿足受影響的設備。

該字段控制此網關認為正常的延遲量。該值以毫秒(ms)表示。 “From”字段中的值是將網關視為警告狀態的下邊界,但不會關閉。如果延遲超過“To”字段中的值,則會將其視為關閉并從服務中刪除。這些字段中的正確值可能因所使用的連接類型以及防火墻和監視IP地址之間的ISP或設備而異。默認值是從300到500。

其他一些常見情況可能需要調整這些值。例如,即使在更高的延遲時間內,一些DSL線路也可以正常運行,因此將To參數增加到700或更多時,可以降低網關被視為關閉的次數,事實上,它的運行是可以接受的。另一個例子是通過一個GIF隧道連接到一個提供商,比如he.net for IPv6。由于GIF隧道的性質以及隧道服務器上的負載,即使延遲時間高達900毫秒,通過ICMP ping響應報告,隧道仍可以工作。

與延遲閾值類似,數據包丟失閾值控制監視IP地址的數據包丟失量,然后視為不可用。該值以百分比表示,0表示無損,100表示全損。 “From”字段中的值是將網關視為警告狀態的下邊界,但不會關閉。如果數據包丟失量超過“To”字段中的值,則會將其視為關閉并從服務中刪除。這些字段中的正確值可能因所使用的連接類型以及防火墻和監視器IP地址之間的ISP或設備而異。默認值是從10到20。

與延遲一樣,連接可能傾向于不同數量的數據包丟失,并且仍以可用方式運行,尤其是在監視IP地址的路徑丟失或延遲ICMP以支持其他流量時。我們觀察到無法使用的連接和少量的損失,有些甚至在顯示45%的損失時也可用。如果在正常運行的WAN網關上發生丟失警報,請在From和To字段中輸入較高的值,直到達到線路的良好平衡。

該字段中的值控制向監視IP地址發送ping的頻率(以毫秒為單位)。 缺省值是每秒鐘ping兩次(500毫秒)。 在某些情況下,例如需要監控但具有高數據費用的連接,即使每秒鐘都會有小的ping也會加起來。 只要該值小于或等于警報間隔并且不違反下面列出的時間段的限制,則該值可以安全地增加。 較低的值會更頻繁地ping,并且更準確,但會消耗更多資源。 以較高的準確度為代價,較高的值對不穩定的行為不敏感并且消耗較少的資源。

數據包被視為丟失之前的時間(以毫秒為單位)。默認值是2000毫秒(2秒)。必須大于或等于高延遲閾值。

如果已知線路在正常工作時具有高等待時間,則可以增加該線路的值以進行補償。

平均結果平均的時間量(以毫秒為單位)。 默認值是60000(60秒,一分鐘)。 較長的時間周期需要更多時間用于延遲或丟失以觸發警報,但不易受Ping結果中不穩定行為的影響。

時間段必須大于探測間隔和損耗間隔總和的兩倍,否則可能至少有一個探測未完成。

守護進程檢查警報條件的時間間隔(以毫秒為單位)。默認值是1000(1秒)。該值必須大于或等于探測間隔,因為探測之間不可能發生警報。

通過接口特定路由選項使用非本地網關允許網關IP地址存在于接口子網之外的非標準配置。 有些提供商為了減少IPV4地址的供應,不把網關放到每個客戶子網上,而采取了這種措施。 除非上游供應商要求,否則不要激活此選項。

網關組定義了用于故障轉移或負載平衡的網關組。網關組還可以在GUI的某些區域用作服務故障轉移的接口值,例如Open***,IPsec和動態DNS。

有關設置這些功能的信息,請參閱多個WAN連接。

當主機或網絡通過默認網關以外的其他路由器可達時必須使用靜態路由。 pfSense知道直接連接到它的網絡,并按照路由表的指示到達所有其他網絡。 在內部路由器連接其他內部子網的網絡中,必須為該網絡定義一條靜態路由才能到達。 通過這些其他網絡的路由器必須先添加為網關。

靜態路由在系統>路由管理,靜態路由選項卡上設置。

添加路由:

導航到系統 >路由管理, 靜態路由選項卡

單擊  添加一條靜態路由

添加一條靜態路由

填寫如下配置:

目標網絡:指定使用此路由可達的網絡和子網掩碼。

網關: 定義通過該網絡到達的路由器。

禁用: 設置是否不使用靜態路由。

描述: 輸入描述性文字供管理員參考

單擊保存

單擊應用更改

管理一個已經存的靜態路由:

導航到系統 >路由管理, 靜態路由選項卡

在現有條目右側單擊  編輯該靜態路由

編輯該靜態路由

在現有條目右側單擊  刪除該靜態路由

刪除該靜態路由

在現有條目右側單擊  禁用該靜態路由

禁用該靜態路由

在現有條目右側單擊  啟用該靜態路由

啟用該靜態路由

單擊應用更改

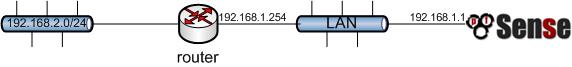

下圖是網絡拓撲:

靜態路由

由于上圖靜態路由中的192.168.2.0/24網絡不在直接連接到pfSense的接口上,因此需要使用靜態路由,以便防火墻知道如何到達該網絡。 如前所述,在添加靜態路由之前,必須首先定義網關。

靜態路由配置

防火墻規則調整也可能是必需的。 如果使用自定義LAN規則,則必須允許通過LAN上的靜態路由允許網絡訪問。

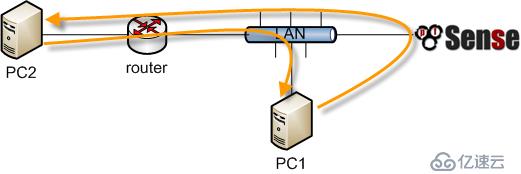

在很多情況下,當使用靜態路由時,通信將不對稱地結束。 這意味著流量在一個方向上將沿著不同的路徑而不是在相反方向上進行傳遞。如下圖所示:

非對稱路由

從PC1到PC2的流量將經過pfSense,因為它是PC1的默認網關,但是相反方向的流量將直接從路由器到PC1。 由于pfSense是一個有狀態的防火墻,它必須看到整個連接的流量才能正確地過濾流量。 在這種非對稱路由的情況下,任何有狀態的防火墻都會丟棄合法的流量,因為它不能在兩個方向都看不到流量的情況下保持正常狀態。 這通常只影響TCP,因為其他協議沒有正式的連接握手防火墻可以識別用于狀態跟蹤。

在非對稱路由場景中,有一個選項可用于防止合法流量被丟棄。 該選項添加了防火墻規則,允許使用更寬松的一組規則選項和狀態處理來定義在靜態路由中定義的網絡之間的所有流量。 要激活這個選項:

單擊系統 > 高級設置

單擊 防火墻/NAT選項卡

選中在同一接口上繞過流量的防火墻規則

單擊保存

或者,可以手動添加防火墻規則以允許類似的流量。 需要兩個規則,一個在流量進入的接口選項卡上(例如局域網),另一個在“浮動”選項卡上:

導航到防火墻 > 規則策略

單擊流量將進入的接口的選項卡 (如 LAN)

單擊  在列表頂部添加新的規則

在列表頂部添加新的規則

進行如下設置:

| 協議: | TCP |

|---|---|

| 源地址: | 本地系統利用靜態路由的地址 (如 LAN Net) |

| 目的地址: | 路由的另一端的網絡 |

| TCP 標識: | 設置為任意標識 (在高級選項下) |

| 狀態類型: | 選Sloppy 狀態(在高級選項下) |

單擊 保存

單擊浮動選項卡

單擊  在列表頂部添加新的規則

在列表頂部添加新的規則

進行如下設置:

| 接口: | 流量來源的接口 (如 LAN) |

|---|---|

| 方向: | Out |

| 協議: | TCP |

| 源地址: | 本地系統利用靜態路由的地址 (如 LAN Net) |

| 目的地址: | 路由的另一端的網絡 |

| TCP 標識: | 設置為任意標識 (在高級選項下) |

| 狀態類型: | 選Sloppy 狀態(在高級選項下) |

單擊保存

如果來自其他來源或目的地的其他流量在TCP標志(例如“TCP:SA”或“TCP:PA”)在防火墻日志中顯示被阻止,則可以調整或復制規則以匹配該流量。

注意

如果需要在靜態路由子網之間進行流量過濾,則必須在路由器上進行過濾,而不是在防火墻上完成,因為防火墻不在網絡上,這樣可以有效控制流量。

54人閱讀

本節介紹在單個防火墻部署中將公有IP子網分配給內部接口的公共IP地址的路由。

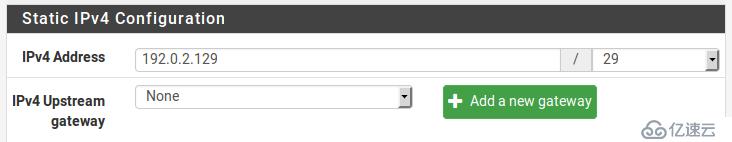

ISP至少需要分配兩個公共IP子網。 一個用于防火墻的WAN,另一個用于內部接口。 這通常是WAN的一個/ 30子網,為內部接口分配第二個子網。 WAN和內部IP分配如下圖所示。

| 198.51.100.64/30 | |

|---|---|

| IP 地址 | 分配 |

| 198.51.100.65 | ISP路由器(pfSense默認網關) |

| 198.51.100.66 | pfSense WAN接口IP地址 |

| 192.0.2.128/29 | |

|---|---|

| IP 地址 | 分配 |

| 192.0.2.129 | pfSense OPT1接口 |

| 192.0.2.130 | 內部主機 |

| 192.0.2.131 | |

| 192.0.2.132 | |

| 192.0.2.133 | |

| 192.0.2.134 | |

首先配置WAN和OPT接口。如果需要,LAN接口也可用于公共IP地址。在本例中,LAN是專用IP子網,OPT1是公用IP子網。

相應地添加IP地址和網關。如下圖所示。

現在啟用OPT1,可以選擇更改其名稱,并配置IP地址和子網掩碼。如下圖所示。

在內部接口上使用公共IP地址時,必須將內部通信轉換為WAN IP的默認設置。

導航到 Firewall > NAT

單擊Outbound(出站)選項卡

選擇Hybrid Outbound NAT rule generation(選擇混合出站NAT規則生成)

單擊Save

單擊  使用以下設置將新規則添加到列表頂部:

使用以下設置將新規則添加到列表頂部:

| Do not NAT: | 選中,這樣NAT將被禁用 |

|---|---|

| Interface: | WAN |

| Protocol: | Any |

| Source: | 網絡中輸入本地公網IP子網, 192.0.2.128/29 |

| Destination: | Any |

單擊Save

這將覆蓋默認的自動規則,該規則將從本地接口離開WAN接口的所有流量轉換為WAN IP地址。 來自OPT1網絡192.0.2.128/29的流量不會被轉換,因為手動添加的規則將其排除在NAT之外。 此配置保持其他內部接口的自動行為,以便自動出站NAT規則的優點不會丟失。下圖顯示了此配置。

如果在所有本地接口上使用公共IP地址,請設置Disable Outbound NAT(禁用出站NAT),而不是使用Hybrid mode(混合模式)。

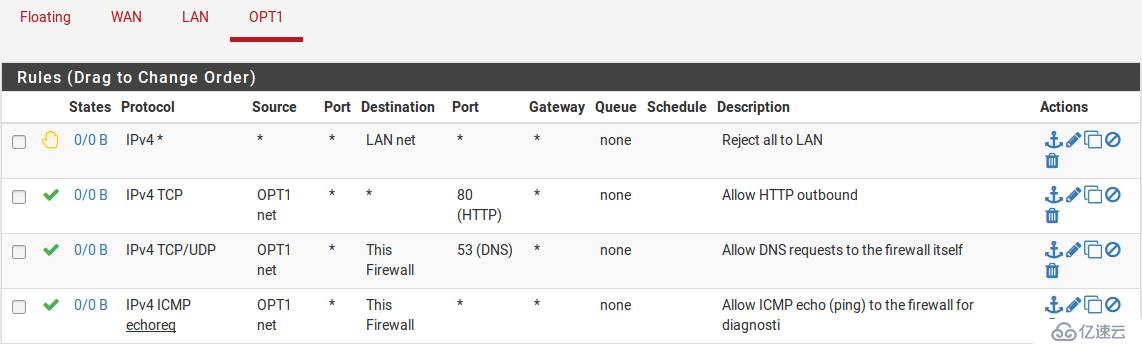

NAT和IP地址配置現在已完成。 需要添加防火墻規則以允許出站和入站流量。 下圖顯示了類似DMZ的配置,其中所有去往LAN子網的流量都被拒絕,允許DNS和ping到OPT1接口IP地址,并允許HTTP出站。

要允許來自Internet的流量到達內部接口上的公共IP地址,請使用公共IP地址作為目標在WAN上添加規則。 圖WAN防火墻規則顯示了一個允許HTTP到192.0.2.130的規則,這是內部接口上的公共IP地址之一。

注意

在沒有NAT的情況下,流量將從LAN流向這個公共子網。如果不需要這種行為,請相應地調整LAN防火墻和NAT規則。此外,策略路由可能需要繞過以允許從LAN到該接口。

pfSense目前支持三種路由協議:

RIP (路由信息協議)

BGP (邊界網關協議)

OSPF (開放最短路徑優先)

本節詳細介紹了這些內容,并假定了解路由協議是一項先決條件。關于路由協議的深入討論超出了本書的范圍。

RIP是路由插件的一部分。要安裝它:

導航到系統>插件管理

點擊可用插件

在列表中找到routed

單擊右側的 ,安裝routed

,安裝routed

點擊 確認

確認

等待安裝完成

導航到系統服務> RIP

配置RIP:

選中 Enable RIP框

選擇將偵聽并發送路由更新的Interfaces RIP

選擇RIP version

如果RIPv2正在使用并且需要網絡密碼,請輸入RIPv2 password。

單擊 Save

RIP將立即啟動并開始在指定的接口上發送和接收路由更新。

要使用OpenBSD的OpenBGPD插件,必須先安裝它:

導航到系統>插件管理

點擊可用插件

在列表中找到OpenBGPD

單擊右側的 ,安裝OpenBGPD

,安裝OpenBGPD

點擊 確認

確認

等待安裝完成

導航到系統服務> OpenBGPD

BGP是一個復雜的野獸,詳細描述它不在本書的討論范圍之內。 對于那些了解BGP的人來說,在pfSense上配置OpenBGPD是直接的。 在開發這個插件的過程中,我們依賴于O'Reilly的BGP書籍,并將它推薦給任何想要部署BGP的人。

OpenBGPD插件的一般配置形式是:

使用遠程AS在Group選項卡上配置組

在Neighbors選項卡上配置一個或多個鄰居作為定義的組的成員

在Settings選項卡上根據需要配置本地AS和網絡通告

在pfsense中有一個使用Quagga路由守護程序的OSPF插件。要安裝它:

導航到系統>插件管理

點擊可用插件

在列表中找到Quagga_OSPF

單擊右側的 ,安裝 Quagga_OSPF

,安裝 Quagga_OSPF

點擊 確認

確認

等待安裝完成

導航到系統服務>Quagga OSPF

OSPF也是一個相當復雜的路由協議,雖然不像BGP那樣復雜。 配置OSPFD的細節也超出了本書的范圍,但對于習慣了OSPF的人來說,在GUI中找到的配置選項將會很熟悉。

Quagga OSPF插件的一般配置形式是:

根據需要添加接口,將本地接口子網標記為被動,并將其他OSPF路由器作為活動對象。

根據需要配置router ID, area ID等常規設置。

在診斷通信流量問題時,首先要檢查pfSense已知的路由。

有兩種方式查看路由:通過WebGUI和通過命令行。

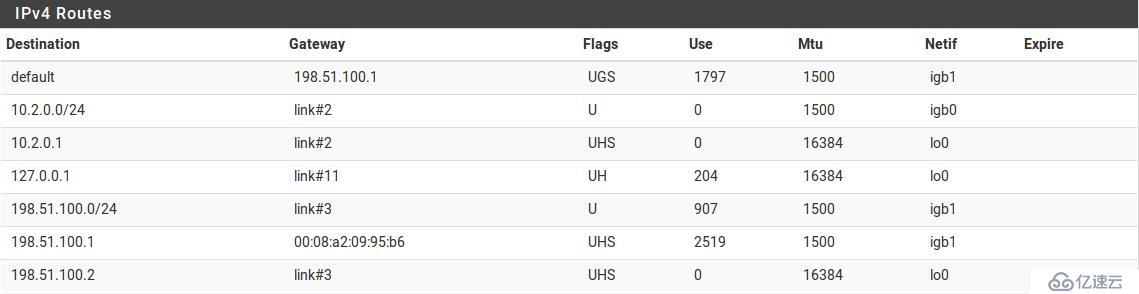

要在WebGUI中查看路由,請導航至系統診斷>路由,如下圖所示。

命令行輸出與WebGUI中的輸出類似:

# netstat -rWn Routing tables Internet: Destination Gateway Flags Use Mtu Netif Expire default 198.51.100.1 UGS 1822 1500 igb1 10.2.0.0/24 link#2 U 0 1500 igb0 10.2.0.1 link#2 UHS 0 16384 lo0 127.0.0.1 link#11 UH 204 16384 lo0 198.51.100.0/24 link#3 U 1181 1500 igb1 198.51.100.1 00:08:a2:09:95:b6 UHS 2789 1500 igb1 198.51.100.2 link#3 UHS 0 16384 lo0

這些頁面上顯示的列表示路由的各種屬性,將在本節后面進行解釋。

該列包含目標主機或網絡。系統的默認路由顯示為default。否則,主機按IP地址列出,網絡列出IP地址和CIDR子網掩碼。

網關是通過其發送到特定目的地的分組路由器。 如果此列顯示鏈接(如link#1),則該網絡可通過該接口直接訪問,并且不需要特殊路由。 如果一臺主機可以看到一個MAC地址,那么它是一個本地可達的主機,在ARP表中有一個條目,并且數據包直接發送到那里。

有很多標志,所有這些標志都在FreeBSD的netstat(1)手冊頁中進行了介紹,如下表所示:

| 代表字符 | 標志 | 含義 |

|---|---|---|

| 1 | RTF_PROTO1 | 協議特定路由標志 #1 |

| 2 | RTF_PROTO2 | 協議特定路由標志 #2 |

| 3 | RTF_PROTO3 | 協議特定路由標志 #3 |

| B | RTF_BLACKHOLE | 在更新期間丟棄數據包 |

| b | RTF_BROADCAST | 代表廣播地址 |

| D | RTF_DYNAMIC | 通過重定向動態創建 |

| G | RTF_GATEWAY | 目的地需要中介轉發 |

| H | RTF_HOST | 主機輸入(否則為網絡) |

| L | RTF_LLINFO | 鏈接地址轉換的有效協議 |

| M | RTF_MODIFIED | 動態修改(通過重定向) |

| R | RTF_REJECT | 主機或網絡無法訪問 |

| S | RTF_STATIC | 手動添加 |

| U | RTF_UP | 可用路由 |

| X | RTF_XRESOLVE | 外部守護進程將協議轉換為鏈接地址 |

例如,標記為UGS的路由是可用的路由,數據包通過列出的網關發送,并且是靜態路由。

此列計算給定路由的當前活動使用次數。

通過此路由發送的數據包總數。這有助于確定路由是否實際使用,因為隨著數據包利用路由它將不斷增加。

用于此路由的網絡接口。

對于動態條目,此字段顯示直到此路由過期,直到它不再被使用為止。

Traceroute是一個非常有用的工具,用于測試和驗證路由和多WAN功能。它顯示了數據包從一端到另一端的路徑中的每個“跳”,以及到達該中間點時遇到的延遲。在pfSense上,可以通過導航到系統診斷> 跟蹤路由或通過在命令行上使用traceroute來執行跟蹤路由。在Windows上,該程序名稱為tracert。

每個IP數據包都包含一個生存時間(TTL)值。當路由器傳遞一個數據包時,它將TTL遞減1。當路由器收到TTL為1的數據包,并且目標不是本地連接的網絡時,路由器會返回ICMP錯誤消息“超出生存時間”并丟棄數據包。這是為了限制路由環路的影響,否則會導致每個數據包無限循環。

Traceroute利用這個TTL來將路徑映射到特定的網絡目的地。它通過發送TTL為1的第一個數據包開始。第一個路由器(通常是默認網關)將發回ICMP超時生存時間錯誤。發送數據包和接收ICMP錯誤之間的時間是顯示的時間,與發送錯誤的IP地址及其反向DNS(如果有)一起列出。在發送三個TTL為1的數據包并顯示它們的響應時間后,它將TTL增加到2并發送三個數據包,注意第二跳的相同信息。 Traceroute遞增TTL并重復該過程,直到達到指定的目的地,或超過最大跳數。

Traceroute在Windows和類Unix操作系統(BSD,Linux,Mac OS X,Unix等)上的功能稍有不同。 Windows使用ICMP回應請求數據包(ping),而類Unix系統默認使用UDP數據包。 ICMP和UDP是第4層協議,并且traceroute在第3層完成,因此除了考慮策略路由配置時,所使用的協議在很大程度上是不相關的。來自Windows客戶端的Traceroute將根據哪個規則允許ICMP回應請求進行策略路由,而類Unix客戶端將按照與正在使用的UDP端口相匹配的規則進行路由。

在本例中,traceroute用于查看www.google.com的路由:

# traceroute traceroute: Warning: www.google.com has multiple addresses; using 74.125.95.99 traceroute to www.l.google.com (74.125.95.99), 64 hops max, 40 byte packets 1 core (172.17.23.1) 1.450 ms 1.901 ms 2.213 ms 2 172.17.25.21 (172.17.25.21) 4.852 ms 3.698 ms 3.120 ms 3 bb1-g4-0-2.ipltin.ameritech.net (151.164.42.156) 3.275 ms 3.210 ms 3.215 ms 4 151.164.93.49 (151.164.93.49) 8.791 ms 8.593 ms 8.891 ms 5 74.125.48.117 (74.125.48.117) 8.460 ms 39.941 ms 8.551 ms 6 209.85.254.120 (209.85.254.120) 10.376 ms 8.904 ms 8.765 ms 7 209.85.241.22 (209.85.241.22) 19.479 ms 20.058 ms 19.550 ms 8 209.85.241.29 (209.85.241.29) 20.547 ms 19.761 ms 209.85.241.27 (209.85.241.27) 20.131 ms 9 209.85.240.49 (209.85.240.49) 30.184 ms 72.14.239.189 (72.14.239.189) 21.337 ms 21.756 ms 10 iw-in-f99.google.com (74.125.95.99) 19.793 ms 19.665 ms 20.603 ms

輸出結果表明,它需要10跳才能到達那里,并且每次跳躍的延遲一般都會增加。

注意

在利用策略路由(如多WAN)時,防火墻本身可能不會在traceroute中顯示為1“跳”。 使用策略路由時,pf在轉發數據包時不會減少TTL,因此traceroute無法將其檢測為中間路由器。

根據所使用的v-p-n,路由可能不會顯示在遠端的表中。 IPsec不使用路由表,而是使用IPsec安全策略數據庫(SPD)條目在內核中進行內部處理。 靜態路由永遠不會導致流量通過IPsec連接。 Open***使用系統路由表,因此對于通過Openv-p-n隧道可訪問的網絡,存在這樣的條目,如下例所示:

#netstat -rWn Routing tables Internet: Destination Gateway Flags Use Mtu Netif Expire default 198.51.100.1 UGS 92421 1500 em0 10.6.0.0/16 10.6.203.1 UGS 0 1500 o***c2 10.6.203.0/24 10.6.203.2 UGS 0 1500 o***c2 10.6.203.1 link#9 UH 0 1500 o***c2 10.6.203.2 link#9 UHS 0 16384 lo0 10.7.0.0/24 link#2 U 1260771 1500 em1 10.7.0.1 link#2 UHS 0 16384 lo0 127.0.0.1 link#7 UH 866 16384 lo0 198.51.100.0/24 link#1 U 1251477 1500 em0 198.51.100.7 link#1 UHS 0 16384 lo0

Openv-p-n接口為10.6.203.2,網關為10.6.203.1,接口為o***c2。 在這個例子中使用Openv-p-n可以訪問的網絡是10.6.0.0/16。

對于IPsec,由于IPsec隧道本身沒有IP地址,因此跟蹤路由不如Openv-p-n這樣的路由設置有用。 當通過IPsec將路由跟蹤運行到目標時,將顯示作為IPsec隧道的跳躍超時。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。