您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

章節目錄:

多WAN術語和概念

策略路由,負載均衡和故障轉移策略

多WAN注意事項

多WAN要求概述

負載平衡和故障切換網關組

接口和DNS配置

多WAN和NAT

策略路由配置

驗證功能

故障排查

一站式多WAN

IPv6的多WAN

多鏈路的PPPoE(MLPPP)

pfSense的多WAN功能允許防火墻利用多個Internet連接來實現更可靠的連接和更大的吞吐量。 在進行多WAN配置之前,防火墻必須至少正確配置兩個接口(LAN和WAN)。 pfSense能夠處理多個WAN線路,但建議不要超過12個。

所有WAN類型的接口在GUI中被相同地對待。 使用主WAN可以完成的任何操作也可以通過附加的OPT WAN接口完成。 主WAN和其他廣域網之間沒有明顯的差異。

本章首先介紹實施多WAN解決方案時要考慮的問題,然后介紹使用pfSense進行多WAN配置。

如果有多個Internet連接,建議選擇不同的電信運營商,以滿足多線冗余的要求。一個運營商的多WAN沒有任何意義,如果一根光纜被挖斷,則所有的連接都會中斷。

本節介紹pfSense部署多WAN功能的術語和概念。

WAN接口是可以直接或間接訪問互聯網的接口。 pfsense會將有網關的任何接口都視為WAN。 如果沒有網關,則該接口被視為本地接口。 不要在本地接口上設置任何網關。 動態IP地址接口(如DHCP和PPPoE)自動接收動態網關,會始終被視為WAN。

接口配置上網關的存在可以通過多種方式改變接口上的防火墻行為。 例如,具有網關組的接口在它的防火墻規則上響應,它們會被用作自動和混合出站NAT的退出接口,并且它們也被流量×××向導視為WAN。

注意

本地和其他接口可能會在System > Routing下有定義的網關,只要該接口不在接口配置下選擇網關就不會有什么影響,例如“Interfaces > LAN。

策略路由是指多于目標IP地址的流量通過不同網關的方法,與大多數操作系統和路由器中的路由表一樣。 這是通過使用某種策略,通常是防火墻規則或訪問控制列表來實現的。 在pfSense中,編輯或添加防火墻規則時通過使用不同的網關來使用策略路由。 網關包含在System > Routing下防火墻上定義的所有網關,和任何網關組。

策略路由提供了將流量引導到適當的WAN接口或其他網關的強大手段,它允許防火墻規則匹配的任何內容, 如通過特定的主機,子網,協議等來引導流量。

注意

請記住,包括策略路由規則在內的所有防火墻規則都按照自上向下的順序處理,第一個匹配的規則將優先執行。

網關組是定義一組選定的網關,用來實現故障切換或負載平衡功能。 在System > Routing的Gateway Groups選項卡上進行配置。

多WAN故障切換是指僅使用一個WAN的連接,如果首選連接失敗,則切換到另一個WAN。 這可以用于兩條或多條線路的故障切換。

pfSense中的負載平衡允許流量以循環方式分布在多個WAN連接上。 這是在每個連接的基礎上完成的。 如果作為負載平衡組的某個網關發生故障,則改接口將被標記為關閉,并從所有組中刪除,直至恢復。

監視IP:配置故障轉移或負載平衡時,每個網關與監視IP(Monitor IP)相關聯。 在一般的配置中,pfSense將ping此IP地址,如果停止響應,則改接口標記為關閉。 網關組中的選項可以選擇不同的故障觸發器,如丟包、高延遲、分組丟包或高延遲的組合、或者掉線。

認定網關故障比“監視IP發生故障,接口被標記為關閉”要復雜一點。實際的故障標準取決于在創建網關組和網關上的各個設置時選擇的選項。

高級設置中會確定每個網關的設置,這些設置可以確定對網關掉線和恢復的認定。 分組丟失,延遲,掉線時間,甚至網關的探測間隔和閾值都可以單獨配置。

當網關發生故障時,pfSense可以選擇刷新所有狀態以強制客戶端重新連接,在這樣做時,客戶端將使用可用的網關,而不是已關閉的網關。 目前這個功能只能單向工作,這意味著它可以將連接從故障網關移出,但如果原始網關重新聯機,則無法強制他們返回。

這是一個可選的行為,默認情況下啟用。

通過防火墻的流量將使用默認網關,除非靜態路由沿著不同的路徑發送數據包。 如果默認網關掉線或關閉,則防火墻上的守護程序將無法進行出站連接。 當啟用默認網關切換時,如果默認網關出現故障,則防火墻的默認網關將切換到下一個可用網關,然后在該WAN恢復連接時再自動切換回來。

本節提供有關常見的多WAN設置目標以配置方法。

多WAN的主要需求之一是帶寬聚合。 通過負載平衡,pfSense可以實現這一目標。 但是有一點值得注意:如果防火墻有兩個5Mbps的WAN線路,那么在單個客戶端連接中,它不能獲得10 Mbps的吞吐量。 每個單獨的連接只能綁定一個特定的WAN。 除了MLPPP以外的任何多WAN解決方案都是這樣。 兩個不同的互聯網連接的帶寬不能聚合到一個大的“管道”,而不受ISP的干擾。 通過負載平衡,由于單個連接以循環方式進行平衡,所以僅在涉及多個連接時才能使用兩個5 Mbps線路實現10 Mbps的吞吐量。 利用多個連接的應用程序(如訊雷)將能實現兩個或多個連接的組合吞吐能力。

注意

多鏈路PPPoE(MLPPP)是唯一可以實現捆綁中所有線路的全集合帶寬的WAN類型,但需要ISP的特殊支持。在具有訪問互聯網的眾多內部機器的網絡中,通過平衡所有WAN接口的許多內部連接,負載平衡將達到接近聚合吞吐量的速率。

在某些情況下,會有兩個不同連接質量的線路。在這種情況下,不同的網絡服務可以通過優先級的設定在兩個Internet連接之間進行分離。高優先級服務可能包括VoIP,以及流向特定網絡的流量,如外包應用程序提供商,或關鍵應用程序使用的特定協議等。低優先級流量通常包括與高優先級流量列表不匹配的任何允許流量。策略路由規則可以設置為將高優先級流量引導到高質量的Internet連接,而較低優先級的業務通過較低質量的Internet連接。

在企業應用中,可以優先保證如辦公OA網絡使用高質量的Internet連接。

當一部分Internet連接出現故障時,使用故障切換是最佳做法。 部分pfSense用戶具有低帶寬限制的輔助備份Internet連接,例如3G調制解調器,在主連接失敗時可以使用該連接,可以將該連接配置為故障切換網關組,以實現這個目標。

故障切換的另一個用法是確保某個協議或目的地始終只使用一個WAN,除非它失效。

可以通過在網關上設置適當的“weight”(權重)來實現不平均的負載平衡。 權重值可以從1到30。

| WAN_GW weight | WAN2_GW weight | WAN load | WAN2 load |

|---|---|---|---|

| 3 | 2 | 60% | 40% |

| 2 | 1 | 67% | 33% |

| 3 | 1 | 75% | 25% |

| 4 | 1 | 80% | 20% |

| 5 | 1 | 83% | 17% |

| 5 | 1 | 83% | 17% |

| 30 | 1 | 97% | 3% |

這里要注意的是,這個配置只考慮平衡連接數,不考慮接口吞吐量。 也意味著如果使用單個高吞吐量連接將接口帶寬使用到上限,其他連接仍會被引導到這個接口。

本節包含pfSense中特定于多WAN的注意事項。

由于pf處理多WAN連接的方式,pfSense將每個WAN網關視為唯一IP地址,流量只能使用線路的網關IP地址進行定向。

如果你的多WAN為同一ISP提供,并且在一個網段共用一個網關,要使用多WAN,必須在其中一條線路增加路由設備。如果可能的話,請聯系ISP,并讓它們重新配置WAN線路,讓多WAN位于不同的子網,以使用不同的網關。

PPP型WAN(如PPPoE)能夠在多個接口上使用相同的網關,但是每個網關條目必須配置使用不同的監視IP。

當存在來自同一ISP的多個PPPoE線路并且ISP支持多鏈路PPPoE(MLPPP)時,可以將線路綁定到單個聚合鏈路中。 這個綁定鏈路在一個廣域網中將所有線路的總帶寬合并在一起。

本地服務和多WAN的注意事項,因為從防火墻本身發起的任何流量都不會受到內部接口規則配置的策略路由的影響。 來自防火墻本身的流量始終遵循系統的路由表。 因此,在使用其他WAN接口的情況下,需要使用靜態路由,否則只能使用具有默認網關的WAN接口。

在Internet上發送的流量發往任何WAN接口的情況下,pfSense會在所有WAN類型接口規則中自動使用pf的reply-to指令,以確保應答流量被路由回正確的WAN接口。

DNS解析器的默認設置要求默認網關切換才能正常使用多WAN。這里可以進行一些修改,使DNS解析器適應多WAN,包括啟用轉發模式。

DNS轉發器使用的DNS服務器如果使用OPT WAN接口,則必須定義網關。

可以在接口的網關組設置DynDNS條目。 這將在故障轉移模式的WAN之間移動DynDNS條目,允許公共主機名在發生故障時從一個WAN轉移到另一個WAN。

IPsec與多WAN完全兼容。 自動添加指向特定WAN網關的遠程隧道對等體地址的靜態路由,以確保防火墻在啟動連接時將流量發送到正確的路徑。 對于移動連接,客戶端始終啟動連接,并且狀態表正確應答路由連接。也可以使用網關組作為故障轉移接口來設置IPsec隧道。

像IPsec一樣,它可以使用任何WAN或網關組。

CARP具有多WAN功能,只要所有WAN接口使用靜態IP地址,并且每個WAN至少有三個公共IP地址可用。

IPv6能夠以多WAN模式下執行,但通常需要在一個或多個WAN上進行網絡前綴翻譯(NPT)。

以下簡要總結了完成多WAN設置的要求:

1、在 System > Routing 的 Groups選項卡下創建網關組

2、配置多WAN的DNS解析器或轉發器,在System > General Setup為每個WAN網關設置至少一個唯一的DNS服務器

3、在LAN防火墻規則上使用網關組

網關組是設置負載平衡或故障轉移配置所必需的。 組本身不會有任何行為,但是當稍后使用該組時,例如在策略路由防火墻規則中,它將定義使用該組的項目將如何運行。

同一網關可以包含在多個組中,以便可以同時配置多個不同的場景。 例如,一些線路可以負載平衡,其他線路可以使用故障切換,并且可以通過使用不同的網關組在兩個配置中使用相同的WAN。

兩個WAN防火墻的一個非常常見的示例設置包括三個組:

1、負載平衡 - WAN1和 WAN2位于同一層級

2、PreferWAN1 - WAN1網關位于層級1, WAN2網關位于層級2

3、PreferWAN2 - WAN1網關位于層級2 , WAN2網關位于層級1

創建負載平衡或故障切換網關組:

導航到System > Routing, Groups選項卡

單擊  添加創建一個新的網關組

添加創建一個新的網關組

根據需要填寫頁面上的選項:

| Group Name: | 網關組的名稱。 名稱的長度必須小于32個字符,并且只能包含字母a-z,數字0-9和下劃線。 這是防火墻規則中的網關項中用于引用該網關組的名稱。 |

|---|---|

| Tier: | 選擇組內網關的優先級。 內部網關組,網關安排在層級中。 層級編號為1到5,首先使用低層級。層級為1的網關總是比層級為2的網關優先使用,依此類推。 |

| Virtual IP: | (可選)指定用于接口的虛擬IP地址(如果存在)。 此選項用于Open×××等功能,允許選擇特定的虛擬地址,而不是僅在特定網關在組中處于活動狀態時才直接使用接口地址。 在大多數情況下,這是默認的接口地址。 |

| Trigger Level: | 決定何時將網關標記為關閉。 Member Down:只有當網關完全關閉時,才將網關標記為關閉,超過為網關配置的較高閾值之一或兩者。 當網關完全無響應時,這可能會遇到最嚴重的故障,但可能會錯過更多微妙的問題,使線路在網關達到該級別之前可以使其無法使用。Packet Loss:當丟包超過較低的警報閾值時,將網關標記為關閉。High Latency:當延遲超過較低的警報閾值時,將網關標記為關閉。Packet Loss or High Latency:將網關標記為兩種類型的警報。 |

| Description: | 描述此網關組目的的文字。 |

單擊SAVE

同一層上的任何兩個網關都是負載平衡的。 例如,如果網關A,網關B和網關C都是層級1,則它們之間的連接將被平衡。 負載平衡的網關將自動在彼此之間進行故障切換。 當某個網關發生故障時,它將從組中刪除,如果A,B或C中的任何一個出現故障,防火墻將在剩余的在線網關之間進行負載平衡。

如果兩個WAN需要以加權方式進行平衡,因為它們之間的帶寬不同,可以通過調整網關上的權重參數來適應不同程度的負載平衡。

較低層次的網關是首選的,如果它們關閉,則使用較高編號層的網關。 例如,如果網關A處于層級1,網關B處于層級2,網關C處于層級3,則首先使用網關A。 如果網關A關閉,則將使用網關B。如果網關A和網關B都關閉,則將使用網關C。

通過擴展以上關于負載平衡和故障轉移的概念,可以應用更復雜的情況,如結合了負載平衡和故障轉移這兩個功能的應用。 例如,如果網關A處于層級1,網關B和網關C處于層級2,則網關D在層級3上,則會出現以下情況:網關A本身是首選的。 如果網關A關閉,則流量將在網關B和網關C之間進行負載平衡。如果網關B或網關C關閉,則仍將使用該層中剩余的在線網關。 如果網關A,網關B和網關C全部關閉,流量將故障切換到網關D。

可以使用上述的任何其他組合,只要它可以排列在5層的限度內。

某些網站存儲會話信息,包括客戶端IP地址,如果使用不同的公網IP地址先后進行連接,則該網站將可能無法正常訪問,如銀行和其他安全網站。解決方法是創建一個故障轉移組,并將到達這些站點的流量定向到故障轉移組而不是負載平衡組。或者為所有HTTPS流量執行故障切換或指定網關。

配置多WAN的前兩個項目是接口和DNS。

安裝主WAN,如安裝向導中所述。 然后對于其他WAN接口,執行以下任務:

如果接口不存在,請分配接口

訪問每個附加WAN(例如Interfaces > OPT1)的“Interfaces”菜單項

啟用接口

輸入合適的名稱,如WAN2

根據Internet連接類型選擇所需類型的IP地址配置

輸入廣域網的其他信息,如IP地址、子網掩碼,并添加網關。

如果DNS轉發器正在使用,或者DNS轉發器在轉發模式下使用,pfSense必須配置來自每個WAN連接的DNS服務器,以確保它始終能夠解析DNS。 如果內部網絡使用防火墻進行DNS解析,這一點尤為重要。

如果僅使用單個WAN的DNS服務器,則由于DNS將不再起作用,所以WAN連接中斷將會導致完全的Internet中斷,而不考慮策略路由配置。

DNS解析器可以與多WAN協同工作,但具體配置取決于所需的行為和設置。

如果必須使用DNSSEC,并且配置的DNS服務器不支持DNSSEC,則無法啟用轉發模式。 這仍然可以使用多WAN,但需要默認網關切換。

如果DNSSEC不是此防火墻的要求,或配置的DNS服務器支持DNSSEC,則可以執行以下步驟:

在System > General Setup,下,為每個WAN至少設置一個DNS服務器

在Services > DNS Resolver下啟用轉發模式

如果配置的上游DNS服務器不支持DNSSEC,請取消選中啟用DNSSEC支持

在轉發模式下使用DNS轉發器或DNS解析器時,pfSense使用其路由表到達配置的DNS服務器。 這意味著沒有配置任何靜態路由,它只會使用主WAN連接到達DNS服務器。 必須為防火墻上定義的每個DNS服務器選擇網關,以便pfSense將使用正確的WAN接口來訪問該DNS服務器。 來自動態網關的DNS服務器將自動路由到正確的路徑。

配置DNS服務器網關:

導航到 System > General Setup

為每個WAN設置至少一個唯一的DNS服務器(最多四個)

對于每個DNS服務器,選擇一個網關,以便使用特定的WAN接口

注意

不能輸入相同的DNS服務器,每個條目必須是唯一的。

選擇DNS服務器的網關需要注意的事項:一是大多數ISP禁止來自網絡外的主機的遞歸查詢,因此當訪問特定ISP的DNS服務器時,防火墻必須使用正確的WAN接口。其次,如果主WAN出現故障,并且防火墻沒有為其他DNS服務器選擇網關,則防火墻將失去防火墻本身的所有DNS解析能力。在這種情況下,訪問DNS會失效,因為默認網關不能到達時,所有DNS服務器將無法訪問。如果pfSense用作本地網絡的DNS服務器,則會導致DNS完全失效。

當使用禁用轉發模式的DNS解析器時,未綁定守護進程直接與根DNS服務器和其他權威DNS服務器通信,這使得使用這種靜態路由和網關分配是不可能的。在這種情況下,需要選中“默認網關切換”,以使未綁定守護進程能夠維護出站連接。

在pfsense的應用實例中,有無數的用戶部署6-12個的互聯網連接,因為在有些國家,獲得十個256 Kb的Internet連接比一個2.5 Mb的Internet連接要便宜得多。客戶使用pfSense將大量內部機器分流平衡到10個以上的不同連接。 有關這種部署的更多信息,請參閱本章后面的一站式多WAN功能。

由pfSense生成的默認NAT規則將離開WAN類型接口的任何流量轉換為該接口IP地址。 在默認的兩個接口LAN和WAN配置中,pfSense的NAT將LAN接口的所有流量從WAN接口傳送到WAN IP地址。 添加更多WAN類型的接口可以將NAT擴展到NAT,該流量離開該接口IP地址的WAN類型接口。 除非啟用手動出站NAT,否則這一切都將自動處理。

策略路由防火墻規則將流量定向到所使用的WAN接口,“出站”和“1:1”NAT規則指定在離開該WAN時如何引導流量。

如果手動出站NAT必須與多WAN一起使用,請確保為所有WAN類型接口配置NAT規則。

每個端口正向應用于單個WAN接口。 給定端口可以通過使用多個端口轉發條目在多個WAN接口上打開,每個WAN接口一個。

最簡單的方法是:

像往常一樣在第一個WAN連接上向前添加一個端口

在該條目的右側單擊  ,根據所選擇的端口向前添加另一個端口

,根據所選擇的端口向前添加另一個端口

將接口更改為所需的WAN

單擊 Save

在WAN類型接口規則中使用的pf中的reply-to關鍵字可以確保當流量通過特定WAN接口進入時,返回流量將以其進入防火墻的方式返回。 因此,無論任何可能存在的故障轉移配置,端口轉發都可以隨時在所有WAN接口上主動使用。 這對于郵件服務器特別有用,因為輔助WAN上的地址可以用作備份MX,即使在主線路關閉時,站點也可以接收郵件。

1:1 NAT條目專用于單個WAN接口,并且像出站NAT一樣,僅控制流量在離開接口時會發生什么。 內部系統可以配置在每個WAN接口上的1:1 NAT條目,或一個或多個WAN接口上的1:1條目,并在其他WAN接口上使用默認出站NAT。 當配置1:1條目時,它們將總是覆蓋該特定接口的任何其他出站NAT配置。

如果本地設備必須始終在特定WAN上使用1:1 NAT條目,則必須強制該設備的流量使用該特定WAN網關。

根據上述步驟,pfsense的多WAN已配置完成,但如果應用,還需要配置防火墻策略路由,才能實現故障切換或負載平衡功能。

注意

如果啟用了默認網關切換,故障切換仍然可以在沒有策略路由的情況下運行。

在防火墻規則上設置網關將導致與規則匹配的流量使用所選網關或網關組,并遵循網關組的行為。

為策略路由配置防火墻的最簡單方法是編輯LAN的現有默認傳遞規則,然后在其中選擇網關組。 使用該規則,與LAN上的默認通過規則匹配的任何流量將使用所選的網關或網關組。

導航到Firewall > Rules, LAN 選項卡

在具有默認傳遞規則的行上單擊

在Extra Options(額外選項)單擊  Display Advanced (顯示高級設置)

Display Advanced (顯示高級設置)

從Gateway 下拉列表中選擇所需的網關或網關組

單擊 Save

單擊Apply Changes(應用更改)

以上就是多WAN使用的基本配置,如果需要更多的功能,則需要進行更復雜的配置。

如果有其他本地接口,×××,MPLS接口或必須遵循系統路由表的流量,則該流量必須配置為繞過策略路由。 通過制定規則來匹配相關流量,然后將該規則放置在配置了網關的任何規則之上,這很簡單,因為要匹配的第一個規則是使用的規則。

這可以通過為涵蓋所有專用網絡的任何RFC1918流量建立別名,然后在規則中使用別名來推廣。 別名包含192.168.0.0/16,172.16.0.0/12和10.0.0.0/8。

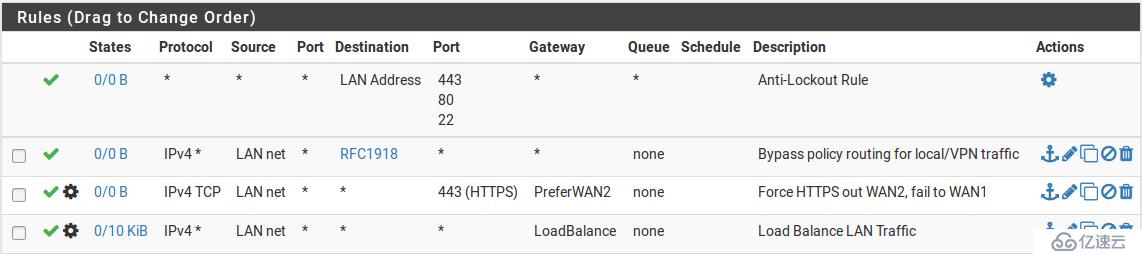

在旁路策略路由示例規則中,本地和×××流量繞過策略路由,HTTPS流量優先使用WAN2,所有其他流量均負載均衡:

旁路策略路由示例規則

如圖“旁路策略路由示例規則”所示,可以通過在接口上仔細排序規則,同時使用故障切換和負載平衡。 規則從上到下處理,第一個優先執行。 通過在列表頂部附近放置更多的具體規則,以及底部的一般“匹配所有”樣式規則,使用不同網關或組的規則可以使用任意數量的不同組合。

在某些情況下,流量只能使用一個網關,從不負載平衡或故障切換。 在此示例中,設備必須通過特定WAN退出,并在WAN失敗時丟失所有連接。

首先,將網關設置為將來自該設備的流量與特定WAN網關相匹配的防火墻規則。 如果該網關關閉,則該規則將如同網關未設置一樣起作用,因此需要進一步進行幾步。

在匹配流量的規則正下方添加規則,但設置為拒絕或阻止。 該規則不能設置網關。

接下來,配置防火墻以忽略關閉的網關的規則(網關監控):

導航到System > Advanced > Miscellaneous 選項卡

選中“ Do not create rules when gateway is down(網關關閉時不要創建規則)”

單擊 Save

啟用該選項后,將完全省略第一條規則,直到下一個匹配規則。 這樣,當第一條規則被自動省略時,流量將被阻止規則停止。

一旦配置了多WAN,那么最好的做法是測試其功能,以驗證它是否按預期運行。 以下部分將介紹如何測試多WAN配置的每個部分。

在配置之后立即以受控的方式測試多WAN是該過程的關鍵步驟。 不要等到互聯網連接自動失敗進行第一次測試時才會發生錯誤,只有在遇到困難和壓力的時候才能發現問題。

首先,導航到Status > Gateways,并確保所有WAN網關在“狀態”下以及“網關組”選項卡上顯示為“聯機”。 如果沒有,請驗證是否使用了正確的監視IP地址。

根據所使用的Internet連接的類型,有多種方法來模擬WAN故障。對于任何類型,首先從防火墻拔下目標WAN接口網線。

對于電纜和DSL連接,請關閉調制解調器/ CPE電源,并在單獨的測試中,從調制解調器拔下同軸電纜或電話線。對于光纖,無線和其他與pfSense之外的路由器的連接類型,請嘗試從路由器拔下Internet連接,并關閉路由器本身。

撥出WAN接口網線或關閉路由器電源后,刷新Status > Gateways 檢查當前狀態。 由于網關監控守護程序會注意到丟包,丟包超過配置的警報閾值,就會標記為脫機。

本節介紹如何驗證負載平衡配置的功能。

驗證HTTP負載平衡的最簡單方法是訪問顯示客戶端用于訪問站點的公共IP地址網站。如:www.ip138.com/

瀏覽器有保持打開服務器連接和緩存結果的習慣,所以最好的基于瀏覽器的測試是加載多個站點,或者在加載站點的時關閉瀏覽器窗口。在每個連接期間,如果負載平衡正常工作,則應顯示不同的IP地址。如果網絡中存在其他流量,則每個頁面的加載IP地址可能不會改變。重復測試多次,IP地址應該至少改變幾次。

如果IP地址永遠不會更改,請嘗試幾個不同的站點,并確保瀏覽器確實再次請求頁面,而不是從其緩存讀取類容。手動刪除緩存,關閉并重新打開瀏覽器,并嘗試使用多個Web瀏覽器是進一步排除負載平衡配置故障。

另外,curl是一個更好的測試工具,它可以確保緩存和持久連接對結果沒有影響。

traceroute實用程序(或Windows中的tracert)顯示了到達給定目標的網絡路徑。 通過負載平衡,從防火墻后面的客戶端系統運行跟蹤路由應顯示每次嘗試采用的路徑不同。 由于跟蹤路由功能的方式,在停止跟蹤路由之后等待至少一分鐘,然后再開始另一個測試,以便狀態過期,或者每次嘗試不同的目的地。

Status > Traffic Graph和系統面板小部件下的實時流量圖可用于顯示WAN接口上的實時吞吐量。 當使用Status > Traffic Graph時,每個瀏覽器窗口只能顯示一個圖形,但可以在瀏覽器中打開其他窗口或選項卡,以同時查看所有WAN接口。 系統面板的流量圖窗口小部件允許在單個頁面上同時顯示多個接口的流量圖。 如果負載平衡正常工作,所有WAN接口上都會有流量顯示。

Status > Monitoring下的RRD流量圖對于WAN利用率的長期和歷史評估很有用。

注意

帶寬使用可能不會完全平均分配,因為多WAN連接是簡單的循環而不考慮帶寬使用。

本節介紹多WAN最常見的一些問題,以及如何解決這些問題。

配置多WAN時最常見的錯誤是防火墻規則不正確。 一定要記住,第一個匹配規則優先,任何其他規則將被忽略。 如果策略路由規則低于列表中的默認LAN規則,則不會匹配該規則,因為它將首先匹配默認的LAN規則。

如果規則排序和配置顯示正確,有助于啟用對規則的登錄,確保適當的策略路由規則正在傳遞流量。

當使用可以透明捕獲HTTP流量的代理軟件(例如squid)時,它會覆蓋為該端口上的客戶端流量定義的任何策略路由。 因此,無論防火墻規則中設置了哪個網關,HTTP(TCP端口80)的流量仍然會通過squid并遵循防火墻的默認路由。

如果互聯網連接失敗時出現問題,通常是因為監視IP地址仍在應答,所以防火墻認為連接仍然可用。 檢查Status > Gateways 進行驗證。 調制解調器上的IP地址可以用作監視IP地址,即使互聯網連接斷開,它仍然可以訪問。

檢查網關組是否正確配置為負載平衡,同一層上至少有兩個網關。

檢查LAN防火墻規則是否匹配正確的負載均衡網關組。

檢查組中的所有網關在 Status > Gateways下是否顯示為“聯機”。 標記為“離線”的連接將不會被使用。

檢查測試方法。 不要使用Web瀏覽器進行測試,請使用Curl進行測試,如驗證負載平衡中所述。

檢查流量是否正在使用代理服務器,或以其他方式從防火墻本身的守護進程啟動。

如果網關列為離線,但廣域網實際上正常,可以從以下幾方面進行排隊:

首先,測試監視IP地址是否響應來自LAN上的客戶端設備的ping,并再次從Diagnostics > Ping進行測試。

如果監視IP地址丟棄沒有有效載荷的ICMP回顯請求報文,手動ping可以起作用,但網關監視可能不一定有效果。請將有效載荷設置為1或更高的值。

如果網關或監視IP地址不響應ICMP回顯請求,請輸入不同的監視IP地址進行測試。

如果監視IP地址被配置為不與WAN同子網的DNS服務器,則靜態路由可能會導致沖突,并且對網關的回應請求可能未遵循預期路徑。解決辦法:在網關上設置不沖突的監視IP地址。

如果WAN上有一個出站NAT規則,那么它可能會導致防火墻上的流量出現問題,包括監視流量,因為這也將來自防火墻本身的NAT流量。如果源地址更改為CARP VIP,一定會出問題。解決辦法:修復出站NAT。

如果其他一切都失敗了,線路可能真的掉線,但測試方法似乎顯示出來。驗證接口和網關設置并重新運行測試,并嘗試使用traceroute以確保流量正在離開使用預期的路徑。

在這種情況下,最可能的原因是DNS。 如果防火墻DNS設置與“接口”和“DNS配置”中的DNS設置不匹配,那么當廣域網關閉時,客戶端可能無法解析DNS。 解決辦法:查看設置并修復發現的任何問題。

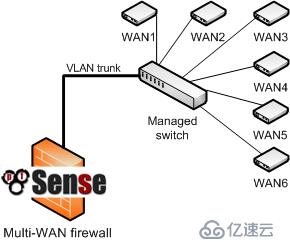

Cisco和其他廠商將VLAN路由器稱為“路由器”,因為它可以是只有一個物理網絡連接的功能正常的路由器。 pfSense可以以這種方式配置,使用VLAN和可進行802.1q中繼的托管交換機。 大多數運行超過5個WAN的部署使用這種方法來減少防火墻所需的物理接口數量。 在這種部署中,WAN接口都駐留在防火墻上的一個物理接口上,LAN網絡位于其他物理接口上。 圖上的多WAN廣域網說明了這種類型的部署。

一站式多WAN

如果防火墻連接到具有靜態地址的多個ISP或隧道,則可以使用IPv6多WAN。

其他

網關組的工作方式與IPv4的一樣,但地址族不能在組內混合。 組必須只包含IPv4網關,或只包含IPv6網關。

在本節中,“第二WAN”是指具有IPv6連接的第二個或其他接口。 它可以是具有本機連接的實際接口,或者使用隧道代理時的隧道接口。

在大多數情況下,NAT不會隨IPv6一起使用,因為一切都是通過路由的。 這對于連接性以及能夠承擔提供商獨立(PI)地址空間和BGP對等體的企業而言非常好,但對于小型企業和家庭用戶來說,這并不適用。

網絡前綴翻譯(NPt)允許一個子網用于通過其本機WAN具有完全連接性的LAN,但也可以在附加WAN上轉換連接,因此它似乎起源于此。 雖然通過備用路徑,LAN子網不是真正的連接,如果主要廣域網關閉,那么它比沒有連接更好。

警告

這不適用于子網不是靜態的動態IPv6類型,例如DHCP6-PD。

要設置IPv6的多WAN,防火墻必須具有:

與兩個或多個WAN上的靜態地址的IPv6連接

在System > Routing將網關添加到兩個IPv6 WAN,并確認兩者的連接。

從提供商處獲取/路徑路由/ 64

LAN使用靜態路由/ 64

IPv6多WAN的設置非常接近IPv4的設置。 主要區別在于它使用NPt而不是NAT。

首先,在System > Routing,Gateway Groups選 項卡上,為IPv6網關添加網關組,并根據需要設置層級。 這與IPv4相同。

導航到System > General 為每個IPv6 WAN設置一個IPv6 DNS服務器,也與IPv4相同。

在Firewall > NAT NPT選項卡添加一個NPt條目,并使用以下設置:

| Interface: | 第二個WAN(或使用中間商的隧道) |

|---|---|

| Internal IPv6 Prefix: | |

| LAN IPv6 子網 | |

| Destination IPv6 Prefix: | |

| 第二個WAN路由IPv6子網 | |

注意

這不是廣域網接口本身的/ 64,它是/ 64由上游路由到該WAN上的防火墻。

這樣做是類似于IPv4的1:1 NAT,但對于整個子網。 當流量離開第二個WAN時,如果它來自LAN子網,它將被轉換為另一個子網中的等效IP地址。

例如,如果防火墻在局域網上有 2001:xxx:yyy::/64,而在第二個WAN上有2001:aaa:bbb::/64,如果流量超出第二個WAN,則2001:xxx:yyy::5將顯示為2001:aaa:bbb::5。

與IPv4一樣,網關組必須使用LAN防火墻規則。 編輯IPv6流量的LAN規則,并設置它們使用網關組,確保沒有網關設置的直接連接的子網/ ×××的規則,使其不被策略路由。

一些用戶喜歡使用 fc00::/7 空間的“私有”IPv6子網配置LAN,并為兩個WAN設置NPt。

多鏈路PPPoE(MLPPP)是一種獨特的WAN選項,可以將來自同一ISP的多個PPPoE線路綁定在一起構成一個較大的虛擬線路。 這意味著防火墻可以獲得捆綁中所有線路的真實總體帶寬。 例如,如果一個防火墻在捆綁中有三條5Mbit / s的DSL線路,那么它可能會從單個連接中獲得15Mbit / s的速度。

MLPPP的最大障礙是ISP必須在連接到防火墻的線路上支持它。 很少有ISP愿意支持MLPPP,如果有,那么值得利用。

MLPPP的設置非常簡單:

導航到Interfaces > Assign, PPPs 選項卡

在 PPPoE WAN上單擊  編輯條目

編輯條目

按住Ctrl鍵單擊選擇屬于同一個MLPPP的其他物理接口

單擊 Save

然后pfSense將嘗試使用MLPPP綁定線路。

使用MLPPP的一個缺點是故障排除要困難得多。 統計數據和狀態不適用于各條線路。 要確定狀態,請閱讀PPP日志,因為還沒有一種單獨查詢線路的方法。 在某些情況下,線路是否關閉是很明顯的,因為調制解調器可能會出現明顯的問題(不同步)或最大可達到的帶寬減少。

翻譯自pfsense book

2017-9-27

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。