您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

1.限制網絡流量、提高網絡性能

2.提供對通信流量的控制手段

3.提供網絡訪問的基本安全手段

4.在網絡設備接口處,決定哪種類型的通信流量被轉發、哪種類型的通信流量被阻塞

1.訪問控制列表在接口應用的方向

出方向:已經過路由器的處理,正離開路由器接口的數據包

入方向:已達到路由器接口的數據包,將被路由器處理

列表應用到接口方向與數據方向有關

1. 從上到下依次匹配

2. 一旦被某條ACL匹配,則停止查找

3. 依照上兩條規則,ACL的精確或者嚴格規則寫在最上面

4. 默認的ACL包含隱藏一條deny all ,即默認情況是拒絕所有數據

5.acl是作用在接口上的基本的規則是:

(1)將擴展 ACL 盡可能靠近要拒絕流量的源。這樣,才能在不需要的流量流經網絡之前將其過濾掉。

(2)因為標準 ACL 不會指定目的地址,所以其位置應該盡可能靠近目的地。

出:已經過路由器的處理,正離開路由器接口的數據包

入:已到達路由器接口的數據包,將被路由器處理

標準訪問控制列表

所有的命令都是在全局模式下配置

創建ACL

Router(config)#access-list access-list-number { permit | deny} source [source-wildcard ]

access-list-number :標準ACL號碼,范圍從0-99

permit : 允許數據包通過

deny : 拒絕數據包通過

source : 發送數據包的網絡地址或者主機地址

source-wildcard : 源ip地址刪除ACL

Router(config)# no access-list access-list-number關鍵詞

host 、any將ACL 應用于接口

Router(config-if)#ip access-group access-list-number {in | out}

ip access-group :標準ACL號碼,范圍從0-99

access-list-number : 標準ACL號碼,范圍從0-99

in : 限制特定設備與訪問列表中地址之間的傳入連接

out : 限制特定設備與訪問列表中地址之間的傳出連接在接口上取消ACL 的應用

Router(config-if)# no ip access-group access-list-number {in | out}詳細配置

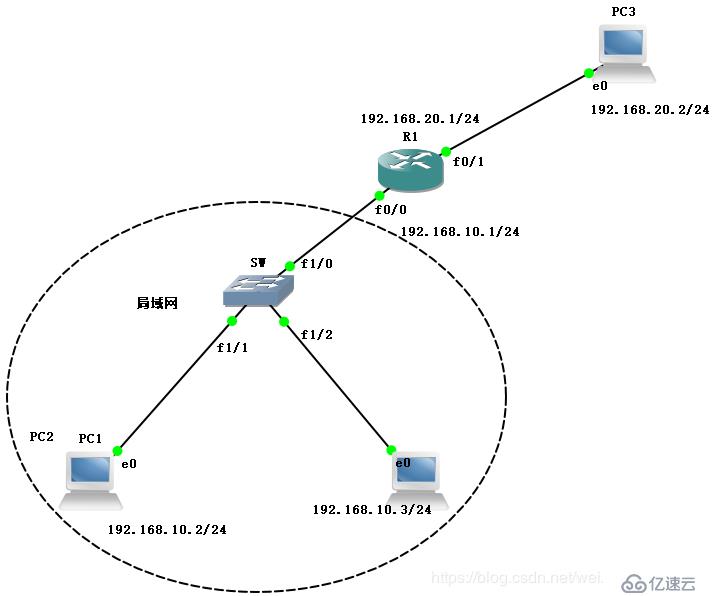

1、拓撲圖中三臺PC機(VPCS)

2、兩臺路由器其中一臺更改名稱為"SW",并添加二層業務單板(NM-16ESW)

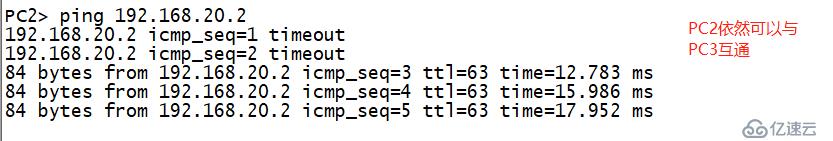

實驗目的:通過ACL訪問控制列表PC2訪問PC3,而PC1不能訪問PC3

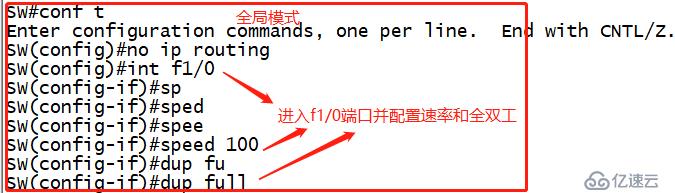

第一步、配置交換機

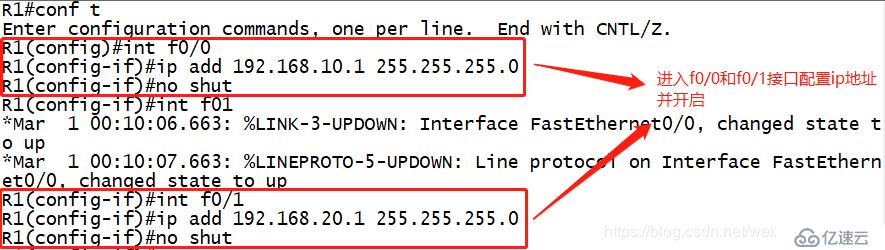

第二步、進入路由器R1進行配置

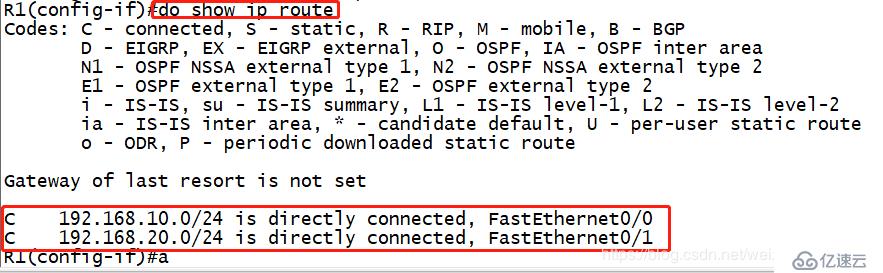

查看IP地址配置情況

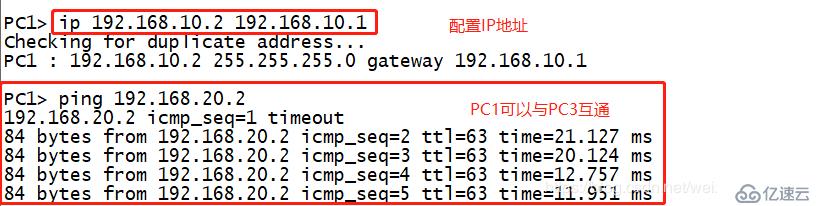

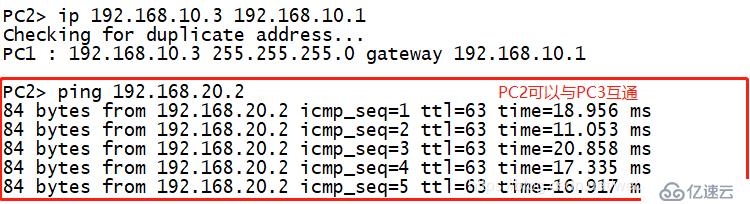

第三步、分別給三臺PC機配置IP地址并測試互通性

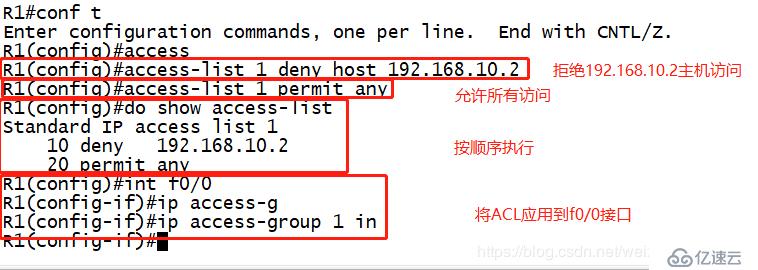

第四步、創建ACL控制列表,并將ACL應用到f0/0接口

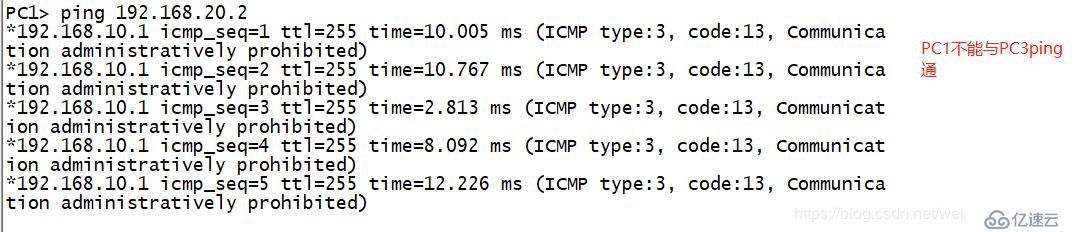

第五步、測試實驗結果

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。