您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

防火墻是具有很好的保護作用。***者必須首先穿越防火墻的安全防線,才能接觸目標計算機。在公司里數據安全是最重要的,要求安全部門進行全公司進行服務器防火墻安全搭建,在原有的基礎上進行安全的防火墻設置,有效避免安全隱患等問題,建議大家還是花個十多分鐘好好看一下防火墻的理論,這樣便于后期問題排查,最后一小節有常用命令操作。

防火墻是指設置在不同網絡或網絡安全域之間的一系列部件的組合,它能增強機構內部網絡的安全性。它通過訪問控制機制,確定哪些內部服務允許外部訪問,以及允許哪些外部請求可以訪問內部服務。它可以根據網絡傳輸的類型決定IP包是否可以傳進或傳出內部網。

防火墻通過審查經過的每一個數據包,判斷它是否有相匹配的過濾規則,根據規則的先后順序進行一一比較,直到滿足其中的一條規則為止,然后依據控制機制做出相應的動作。如果都不滿足,則將數據包丟棄,從而保護網絡的安全。

Linux系統的防火墻功能是由內核實現的。在2.4 版及以后的內核中,包過濾機制是netfilter.CentOS 6管理工具是iptables,CentOS 7管理工具是firewalld ,firewalld 是Linux新一代的防火墻工具,它提供了支持網絡/防火墻區域 (zone) 定義網絡鏈接以及接口安全等級的動態防火墻管理。

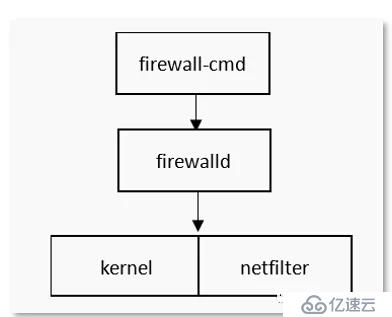

Netfilter,位于Linux內核中的包過濾防火墻功能體系,稱為Linux防火墻“內核態”。firewall-cmd,位于/bin/firewall-cmd,是用來管理防火墻的命令工具,為防火墻體系提供過濾規則/策略,決定如何過濾或處理到達防火墻主機的數據包,稱為Linux防火墻的“用戶態”。習慣上,上述2種稱呼都可以代表Linux防火墻。

(1) netfilter框架

Linux內核包含了一個強大的網絡子系統,名為netfilter,它可以為iptables內核防火墻模塊提供有狀態或無狀態的包過濾服務,如NAT、IP偽裝等,也可以因高級路由或連接狀態管理的需要而修改IP頭信息。而firewalld可以動態管理防火墻,將netfilter的過濾功能集于一身,它也支持允許服務或者應用程序直接添加防火墻規則的接口,netfilter所處的位置如圖1所示:

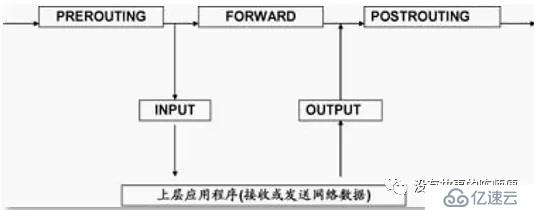

雖然防火墻模塊構建在Linux內核,并且要對流經IP層的數據包進行處理,但它并沒有改變IP協議棧的代碼,而是通過netfilter模塊將防火墻的功能引入IP層,從而實現防火墻代碼和IP協議棧代碼的完全分離。netfilter模塊的結構。如圖2所示:

數據包從左邊進入IP協議棧,進行IP校驗以后,數據包被PREROUTING處理,然后就進入路由模塊,由其決定該數據包是轉發出去還是送給本機。若該數據包是送給本機的,則通過INPUT處理后傳遞給本機的上層協議;若該數據包應該被轉發,則它將FORWARD處理,然后還要經POSTROUTING處理后才能傳輸到網絡。本機進程產生的數據包要先經過OUTPUT處理后,再進行路由選擇處理,然后經過POSTROUTING處理后再發送到網絡。

iptables服務在/etc/sysconfig/iptables中儲存配置,而firewalld將配置儲存在 /usr/lib/firewalld/和/etc/firewalld/中的各種XML文件里,使用iptables的時候每一個單獨更改意味著清除所有舊有的規則和從/etc/sysconfig/iptables里讀取所有新的規則,使用firewalld 卻不會再創建任何新的規則,僅僅運行規則中的不同。因此firewalld可以在運行時改變設置而不丟失現行配置。

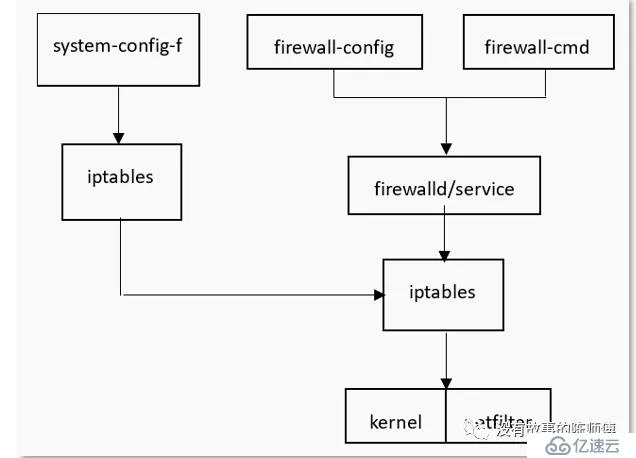

Firewalld動態管理防火墻,不需要重啟整個防火墻便可應用更改。因而也就沒有必要重載所有內核防火墻模塊。不過,要使用firewalld就要求防火墻的所有變更都要通過firewalld守護進程來實現,以確保守護進程中的狀態和內核里的防火墻是一致的。另外,firewalld無法解析由iptables和iptables命令行工具添加的防火墻規則。 Firewalld防火墻堆棧示意圖,如圖3所示。

FirewallD 提供了支持網絡/防火墻區域(zone)定義網絡鏈接以及接口安全等級的動態防火墻管理工具。firewalld通過將網絡劃分成不同的區域(通常情況下稱為 zones),制定出不同區域之間的訪問控制策略來控制不同區域間傳送的數據流。它支持 IPv4, IPv6 防火墻設置以及以太網橋接,并且擁有運行時配置和永久配置選項。它也支持允許服務或者應用程序直接添加防火墻規則的接口。 以前的 system-config-firewall/lokkit 防火墻模型是靜態的,每次修改都要求防火墻完全重啟。這個過程包括內核 netfilter 防火墻模塊的卸載和新配置所需模塊的裝載等。而模塊的卸載將會破壞狀態防火墻和確立的連接。

相反,firewall daemon 動態管理防火墻,不需要重啟防火墻便可應用更改。因而也就沒有必要重載所有內核防火墻模塊了。不過,要使用 firewall daemon 就要求防火墻的所有變更都要通過該守護進程來實現,以確保守護進程中的狀態和內核里的防火墻是一致的。另外,firewall daemon 無法解析由 ip*tables 和 ebtables 命令行工具添加的防火墻規則。守護進程通過 D-BUS 提供當前激活的防火墻設置信息,也通過 D-BUS 接受使用 PolicyKit 認證方式做的更改。應用程序、守護進程和用戶可以通過D-BUS請求啟用一個防火墻特性。特性可以是預定義的防火墻功能,如:服務、端口和協議的組合、端口/數據報轉發、偽裝、ICMP 攔截或自定義規則等。該功能可以啟用確定的一段時間也可以再次停用。

網絡區域定義了網絡連接的可信等級。這是一個一對多的關系,這意味著一次連接可以僅僅是一個區域的一部分,而一個區域可以用于很多連接。一個IP可以看作是一個區域、一個網段可以看作是一個區域,局域網、互聯網都可以看作是一個區域。例如:

配置或者增加區域:可以使用任何一種 firewalld 配置工具來配置或者增加區域,以及修改配置。工具有例如 firewall-config 這樣的圖形界面工具, firewall-cmd 這樣的命令行工具,以及D-BUS接口。或者也可以在配置文件目錄中創建或者拷貝區域文件。 @PREFIX@/lib/firewalld/zones 被用于默認和備用配置,/etc/firewalld/zones 被用于用戶創建和自定義配置文件。

修改區域:區域設置以 ZONE= 選項 存儲在網絡連接的ifcfg文件中。如果這個選項缺失或者為空,firewalld 將使用配置的默認區域。如果這個連接受到 NetworkManager 控制,也可以使用 nm-connection-editor 來修改區域。

由NetworkManager控制的網絡連接:防火墻不能夠通過 NetworkManager 顯示的名稱來配置網絡連接,只能配置網絡接口。因此在網絡連接之前 NetworkManager 將配置文件所述連接對應的網絡接口告訴 firewalld 。如果在配置文件中沒有配置區域,接口將配置到 firewalld 的默認區域。如果網絡連接使用了不止一個接口,所有的接口都會應用到 fiwewalld。接口名稱的改變也將由 NetworkManager 控制并應用到firewalld。為了簡化,網絡連接將被用作與區域的關系。如果一個接口斷開了,NetworkManager也將告訴firewalld從區域中刪除該接口。當firewalld由systemd或者init腳本啟動或者重啟后,firewalld將通知NetworkManager把網絡連接增加到區域。

CentOS 7中使用firewall-config圖形界面管理的防火墻策略。也可以使用firewall-cmd命令行工具進行管理, firewall-cmd 支持全部防火墻特性,對于狀態和查詢模式,命令只返回狀態,沒有其它輸出。另外還可以直接編輯/etc/firewalld/中的配置文件用來管理firewalld的策略。

firewall-cmd支持防火墻的所有特性,管理員可以用它來改變系統或用戶策略,通過 firewall-cmd用戶可以配置防火墻允許通過的服務、端口、偽裝、端口轉發、和ICMP過濾器和調整 zone(區域)設置等功能。

firewall-cmd工具支持兩種策略管理方式,運行時和永久設置,需要分別設置兩者:

防火墻管理命令格式:

firewall-cmd [Options…]

firewall-cmd支持上百參數,下表為常用Options說明,如表所示:

| firewall-cmd命令 | 說明 |

|---|---|

| --get-default-zone | 查詢當前默認區域 |

| --set-default-zone=<ZONE> | 設置默認區域,會更改運行時和永久配置 |

| --get-zones | 列出所有可用區域 |

| --get-active-zones | 列出正在使用的所有區域(具有關聯的接口或源)機器接口和源信息 |

| --add-source=<CIDR> [--zone=<ZONE>] | 將來自IP地址或網絡/子網掩碼<CIDR>的所有流量路由到指定區域。 |

| --remove-source=<CIDR> [--zone=<ZONE>] | 從指定區域中刪除用于路由來自IP地址或網絡/子網掩碼<CIDR>的所有流量的規則 |

| --add-interface=<INTERFACE>[--zone=<ZONE>] | 將來自<INTERFACE>的所有流量路由到指定區域 |

| --change-interface=<INTERFACE>[--zone=<ZONE>] | 將接口與<ZONE>而非其當前區域關聯 |

| --list-all [--zone=<zone>] | 列出<ZONE>的所有已配置接口、源、服務和端口 |

| --list-all-zones | 檢索所有區域的所有信息(接口、源、端口、服務等) |

| --add-service=<SERVICE>[--zone=<ZONE>] | 允許到<SERVICE>的流量 |

| --add-port=<PORT/PROTOCOL>[--zone=<ZONE>] | 允許到<PORT/PROTOCOL>端口的流量 |

| --remove-service=<SERVICE>[--zone=<ZONE>] | 從區域允許列表中刪除<SERVICE> |

| --remove-port=<PORT/PROTOCOL>[--zone=<ZONE>] | 從區域允許列表中刪除<PORT/PROTOCOL>端口 |

| --reload | 丟棄運行時配置,并應用持久配置 |

firewall-config支持防火墻的所有特性,管理員可以用它來改變系統或用戶策略,通過 firewall-config 用戶可以配置防火墻允許通過的服務、端口、偽裝、端口轉發、和ICMP過濾器和調整 zone(區域)設置等功能以使防火墻設置更加的自由、安全和強健。

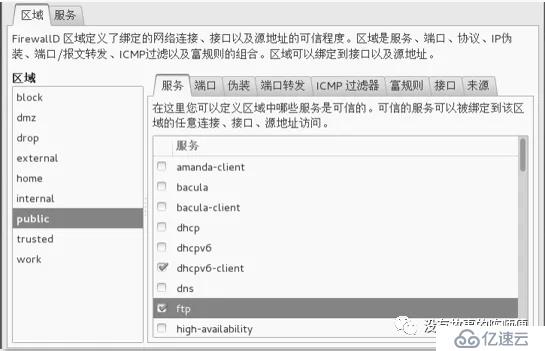

firewall-config工作界面。如圖4所示。

firewall-config工作界面分成三個部分:上面是主菜單,中間是配置選項卡,包括區域、服務設置選項卡,底部是狀態欄,狀態欄從左到右以此是連接狀態、默認區域、鎖定狀態、應急模式。

在左下方角落尋找“已連接”字符,這標志著 firewall-config工具已經連接到用戶區后臺程序 firewalld。

firewall-config 主菜單包括四個選項:文件,選項,查看,幫助。其中選項子菜單是最主要的,它包括幾個部分:

firewall-config 配置選項卡包括:運行時和永久。

區域選項卡是一個主要設置界面,firewalld 提供了10種預定義的區域,區域配置選項和通用配置信息可以在 firewall.zone(5) 的手冊里查到,

區域選項卡有八個子選項卡,分別是服務、端口、偽裝、端口轉發、ICMP過濾器、富規則、接口、來源,如圖3-1-5所示。

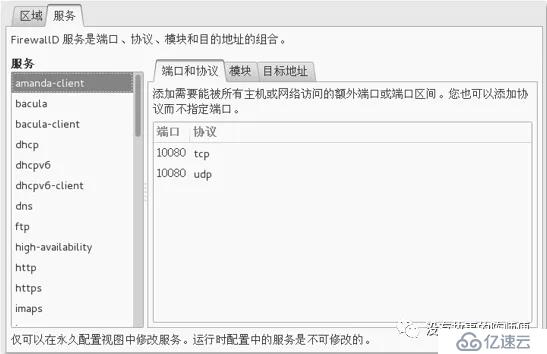

(4)firewall-config 服務選項卡

預定義了幾十種重要服務,可通過命令firewall-cmd --get-services查詢,服務是端口、協議、模塊和目標地址的集合,該選項卡配置只能在永久配置視圖中修改服務,不能在運行時配置中修改。

服務選項卡底下包含端口和協議、模塊、目標地址三種子選項卡,如圖所示。。

管理員可以規定哪些用戶可以使用用戶交互模式和限制防火墻可用特性。

端口元數據信息(由 Lennart Poettering 提議),擁有一個端口獨立的元數據信息是很好的。應用程序或服務的端口是動態的,因而端口本身并不能描述使用情況,所以對 /etc/services 的端口和協議靜態分配模型不是個好的解決方案,也沒有反映當前使用情況。。

元數據信息可以用來為防火墻制定簡單的規則。下面是一些例子:

這里的元數據信息不只有特定應用程序,還可以是一組使用情況。例如:組“全部共享”或者組“文件共享”可以對應于全部共享或文件共享程序(如:torrent 文件共享)。這些只是例子,因而,可能并沒有實際用處。

這里是在防火墻中獲取元數據信息的兩種可能途徑:

第二種解決方案的好處是不需要為有新的元數據組和納入改變(可信級.用戶偏好或管理員規則等等)重新編譯內核。這些抽象規則的添加使得 firewall daemon 更加自由。即使是新的安全級也不需要更新內核即可輕松添加。

實際應用中對sysctl 設置經常出現錯誤。

一個例子是,在 rc.sysinit 正運行時,而提供設置的模塊在啟動時沒有裝載或者重新裝載該模塊時會發生問題。

另一個例子是 net.ipv4.ip_forward ,防火墻設置.libvirt 和用戶/管理員更改都需要它。如果有兩個應用程序或守護進程只在需要時開啟 ip_forwarding ,之后可能其中一個在不知道的情況下關掉服務,而另一個正需要它,此時就不得不重啟它。

sysctl daemon 可以通過對設置使用內部計數來解決上面的問題。此時,當請求者不再需要時,它就會再次回到之前的設置狀態或者是直接關閉它。

firewalld 和 iptables service 之間最本質區別是:

啟動: systemctl start firewalld

關閉: systemctl stop firewalld

查看狀態: systemctl status firewalld

開機禁用 : systemctl disable firewalld

開機啟用 : systemctl enable firewalld

(2) systemctl是CentOS7的服務管理工具中主要的工具,它融合之前service和chkconfig的功能于一體。

啟動一個服務:systemctl start firewalld.service

關閉一個服務:systemctl stop firewalld.service

重啟一個服務:systemctl restart firewalld.service

顯示一個服務的狀態:systemctl status firewalld.service

在開機時啟用一個服務:systemctl enable firewalld.service

在開機時禁用一個服務:systemctl disable firewalld.service

查看服務是否開機啟動:systemctl is-enabled firewalld.service

查看已啟動的服務列表:systemctl list-unit-files|grep enabled

查看啟動失敗的服務列表:systemctl --failed

(3) 配置firewalld-cmd

#《實例一》防火墻查詢

firewall-cmd --version //查看版本

firewall-cmd --help // 查看幫助

firewall-cmd --state // 顯示狀態

firewall-cmd --get-services //獲取支持服務列表(firewalld內置服務支持)

firewall-cmd --zone=public --list-ports //查看所有打開的端口

firewall-cmd --list-forward-ports //查看轉發的端口

fierewall-cmd –reload //重新加載防火墻策略

firewall-cmd --get-active-zones //查看區域信息

firewall-cmd --list-all-zones //列出全部啟用的區域的特性

firewall-cmd --list-services //顯示防火墻當前服務

firewall-cmd --get-zone-of-interface=eth0 //查看指定接口所屬區域

firewall-cmd --panic-on //拒絕所有包

firewall-cmd --panic-offfir //取消拒絕狀態

firewall-cmd --query-panic //查看是否拒絕

*# 《實例二》 運行時區域策略設置示例(注:以下示例不加zone的為默認區域public)

firewall-cmd --add-service=ssh //允許 ssh 服務通過

firewall-cmd --remove-service=ssh //禁止 ssh 服務通過

firewall-cmd --add-service=samba --timeout=600 //臨時允許 samba 服務通過 600 秒

firewall-cmd --add-service=http --zone=work //允許http服務通過work區域

firewall-cmd --zone=work --add-service=http //從work區域打開http服務

firewall-cmd --zone=internal --add-port=443/tcp //打開 443/tcp 端口在內部區域(internal)

firewall-cmd --zone=internal --remove-port=443/tcp //關閉443/tcp 端口在內部區域(internal)

firewall-cmd --add-interface=eth0 //打開網卡eth0

firewall-cmd --remove-interface=eth0 //關閉網卡eth0

#《 實例三》 永久區域策略設置示例(注:以下示例不加zone的為默認區域public;永久設置均需重新加載防火墻策略或重啟系統)

firewall-cmd --permanent --add-service=ftp //永久允許 ftp 服務通過

firewall-cmd --permanent --remove-service=ftp //永久禁止 ftp 服務通過

firewall-cmd --permanent --add-service=http --zone=external //永久允許http服務通過external區域

firewall-cmd --permanent --add-service=http --zone=external //永久允許http服務通過external區域

firewall-cmd --permanent --zone=internal --add-port=111/tcp //打開 111/tcp 端口在內部區域(internal)

firewall-cmd --permanent --zone=internal --remove-port=111/tcp //關閉 111/tcp 端口在內部區域(internal)

firewall-cmd --permanent --add-interface=eth0 //永久打開網卡eth0

firewall-cmd --permanent --remove-interface=eth0 //永久關閉網卡eth0

firewall-cmd --permanent --zone=public --add-port=8080-8083/tcp //添加多個端口

firewall-cmd --permanent --zone=public --remove-port=81/tcp //刪除某個端口

firewall-cmd --permanent --remove-rich-rule="rule family="ipv4" source address="192.168.1.51" accept" //刪除某個IP

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.0.0/16" accept" //

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" port="9200" accept" //針對某個ip段訪問

firewall-cmd --reload //添加操作后別忘了執行重載才會生效歡迎各位關注個人公號“沒有故事的陳師傅”

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。