您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

? 對于圖片來說,A網站,如果想使用B網站的圖片,可以直接寫上B網站圖片的鏈接地址,或者將B網站的圖片通過右鍵另存為的方式下載到本地,然后在頁面上使用。如果B網站不想A網站這么干了,那么B網站可以采取防盜鏈的措施來干這個工作,結果就是,A網站想請求所需要的資源,通過url的方式,獲取的可能不是原來的圖片了,出現404或者別的圖片替代了。如果通過瀏覽器直接打開圖片url,那么仍然有可能顯示404,這就是防盜鏈。

? 下面我們先進行盜鏈的操作過程:就是如何做盜鏈網站——盜取別人(其他服務器)的圖片

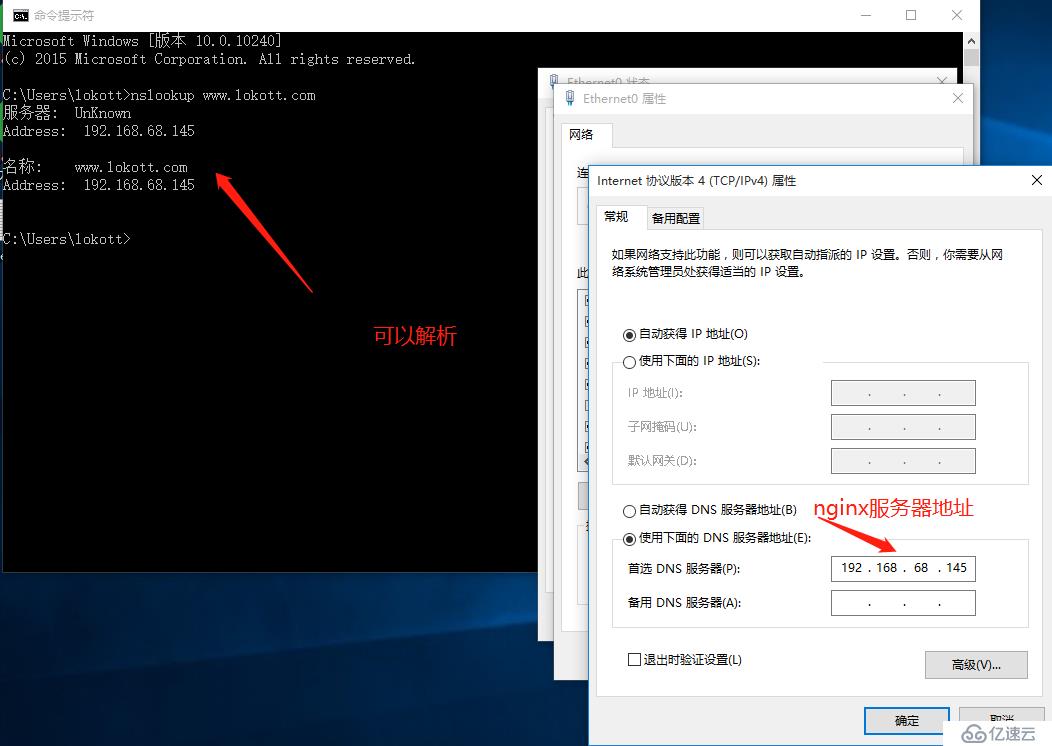

? 環境部署準備:一臺手工編譯完好的nginx服務器(Centos7)、一臺做盜鏈的win10虛擬機、一臺用作測試的win10-1主機

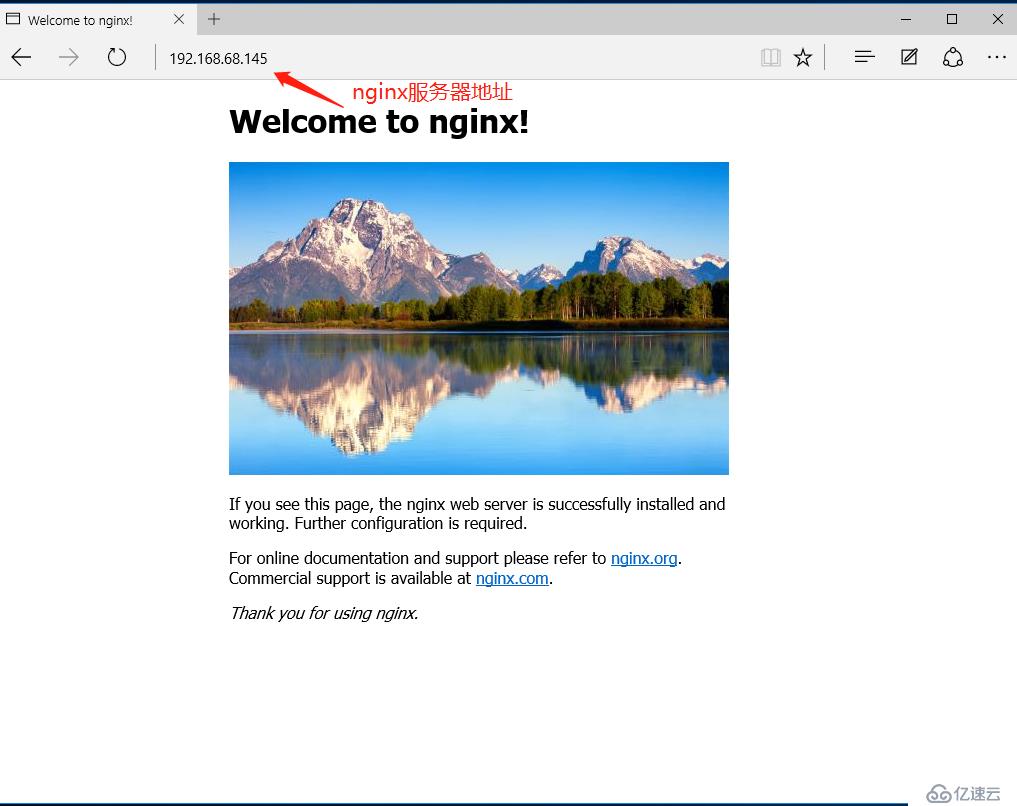

1.nginx服務器上的nginx服務為開啟狀態

[root@localhost nginx-1.12.2]# netstat -natp | grep nginx

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 18676/nginx: master

2.nginx服務器上的站點目錄下有0.jpg圖片并且將其相對路徑寫入到index.html文件中

[root@localhost html]# ls

0.jpg 50x.html index.html

[root@localhost html]# vim index.html

[root@localhost html]# sed -n '15p' index.html

<img src="0.jpg"/>

3.nginx服務器上配置域名解析:參考博客:nginx虛擬主機配置第一個步驟,然后在本地火狐瀏覽器中驗證

[root@localhost html]# netstat -natp | grep named

tcp 0 0 192.168.68.145:53 0.0.0.0:* LISTEN 72573/named

tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN 72573/named

tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN 72573/named

tcp6 0 0 ::1:53 :::* LISTEN 72573/named

tcp6 0 0 ::1:953 :::* LISTEN 72573/named

4.win10和win10-1虛擬機上都將網絡dns域名服務器地址設置為nginx服務器的ip地址并且在命令行驗證是否正常解析

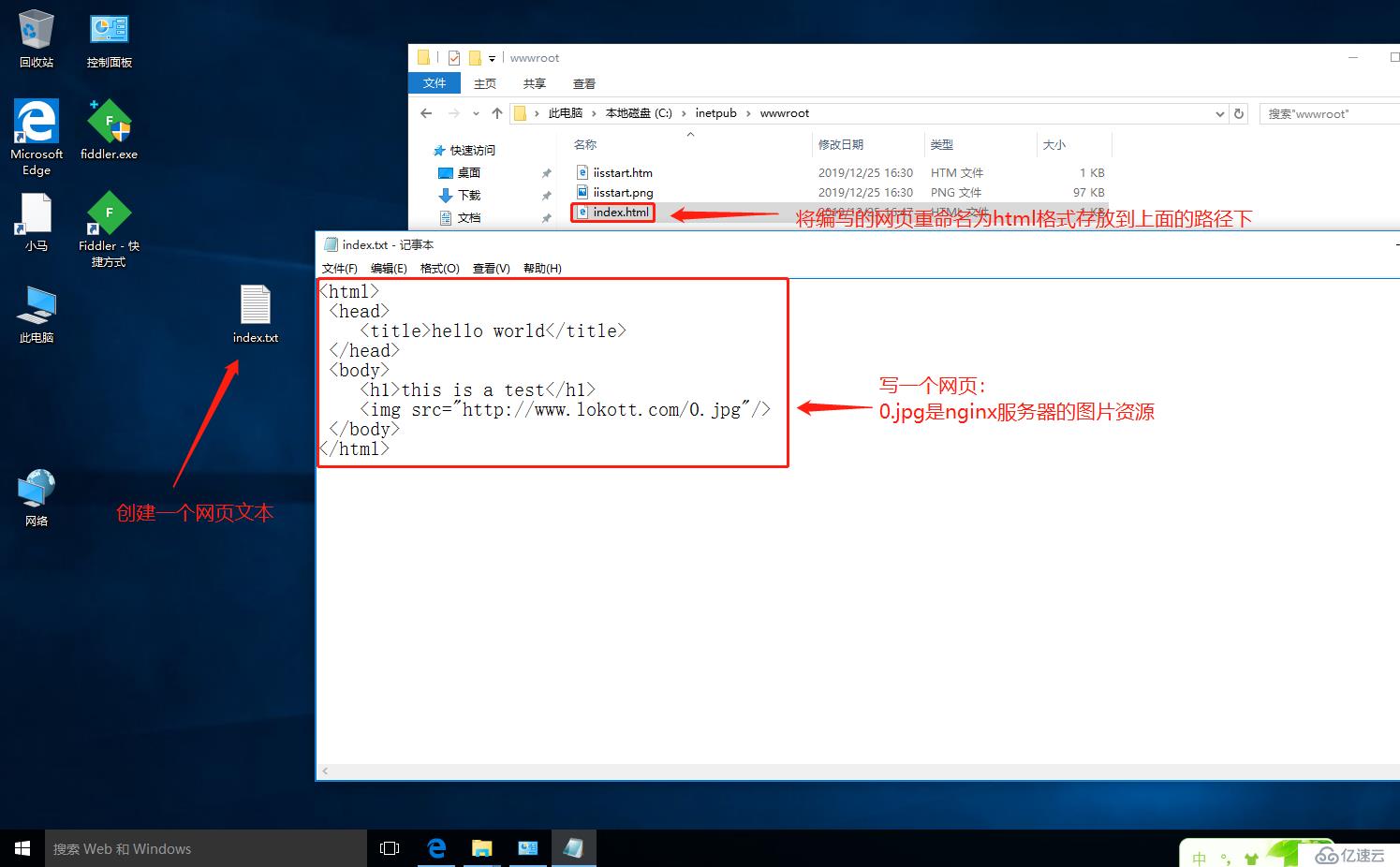

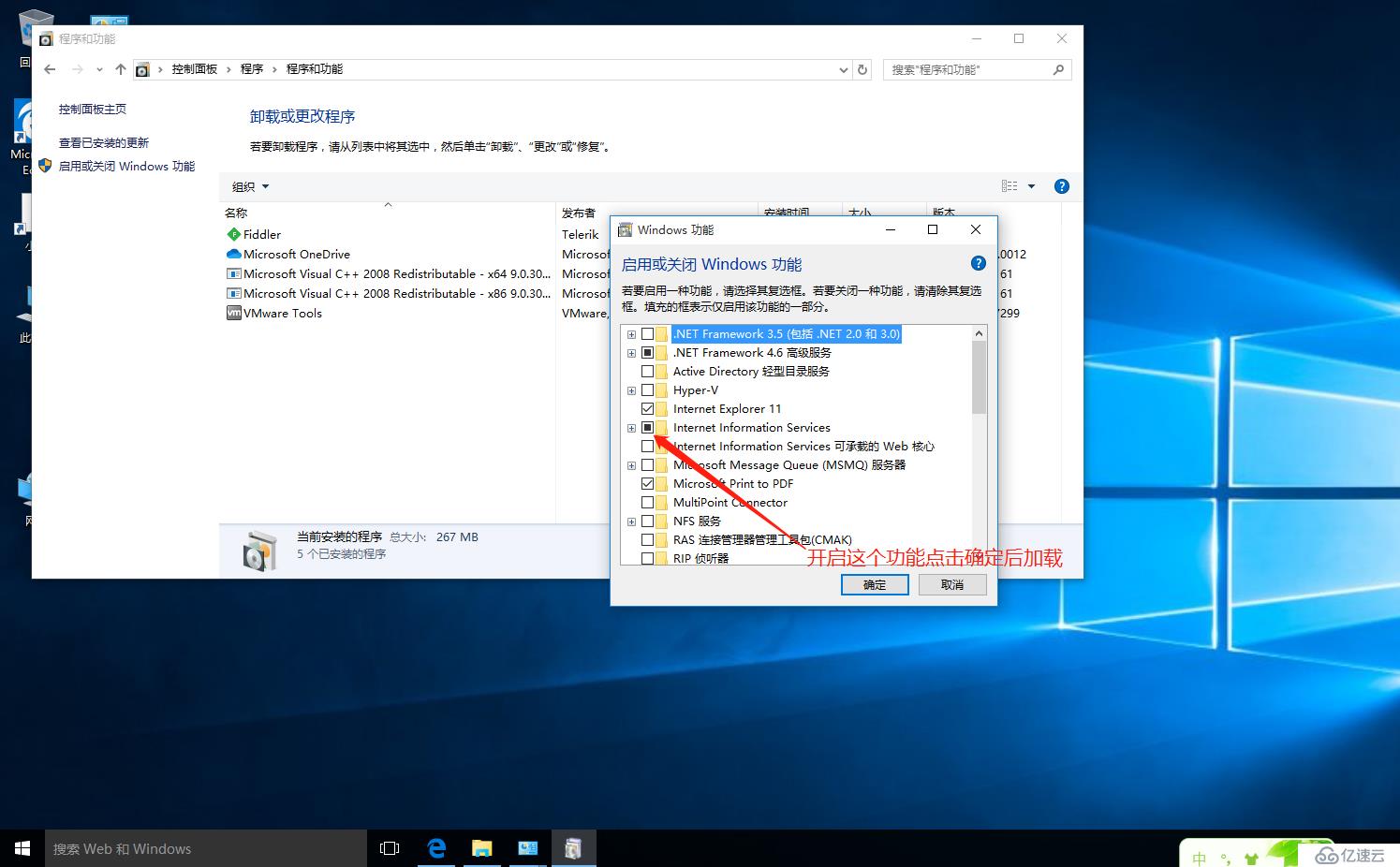

5.在做盜鏈的win10虛擬機上進行如下配置:

以上就是模擬盜鏈配置的過程了。

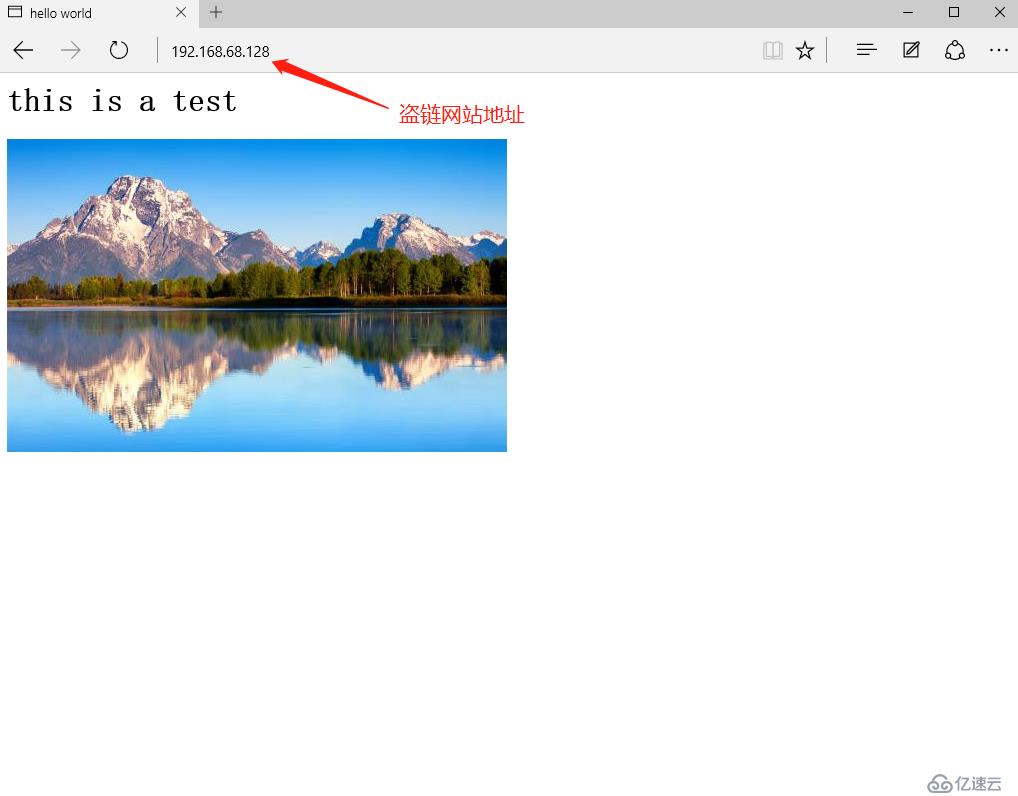

在win10上先進行測試:輸入域名也可以

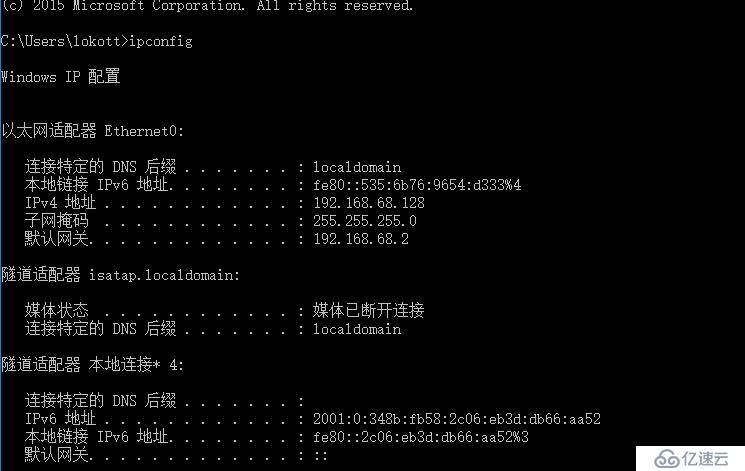

win10的IP地址:

win10-1上進行測試

盜鏈是可恥的,因為這相當于是"Borrow the chicken to make the egg"了,不僅盜取別人的資源,還占用別人的服務器帶寬,從而使自己獲益。

因此我們需要對此進行防護,也就是進行防盜鏈設置,具體操作過程如下:

[root@localhost html]# vim /usr/local/nginx/conf/nginx.conf

[root@localhost html]# sed -n '56,61p' /usr/local/nginx/conf/nginx.conf

location ~*\.(jpg|gif|swf)$ {

valid_referers none blocked *.lokott.com lokott.com;

if ($invalid_referer ) {

rewrite ^/ http://www.lokott.com/error.png;

}

}

[root@localhost html]# ls

0.jpg 50x.html error.png index.html

[root@localhost html]# vim /usr/local/nginx/conf/nginx.conf

[root@localhost html]# sed -n '56,61p' /usr/local/nginx/conf/nginx.conf

location ~*\.(jpg|gif|swf)$ {

valid_referers none blocked *.lokott.com lokott.com;

if ($invalid_referer ) {

rewrite ^/ http://www.lokott.com/error.png;

}

}

[root@localhost html]# vim /etc/init.d/nginx //編寫nginx控制腳本

[root@localhost html]# cat /etc/init.d/nginx

#!/bin/bash

# chkconfig: - 99 20

# description: Nginx Service Control Script

PROG="/usr/local/nginx/sbin/nginx"

PIDF="/usr/local/nginx/logs/nginx.pid"

case "$1" in

start)

$PROG

;;

stop)

kill -s QUIT $(cat $PIDF)

;;

restart)

$0 stop

$0 start

;;

reload)

kill -s HUP $(cat $PIDF)

;;

*)

echo "Usage: $0 {start|stop|restart|reload}"

exit 1

esac

exit 0

[root@localhost html]# service nginx stop

[root@localhost html]# service nginx start

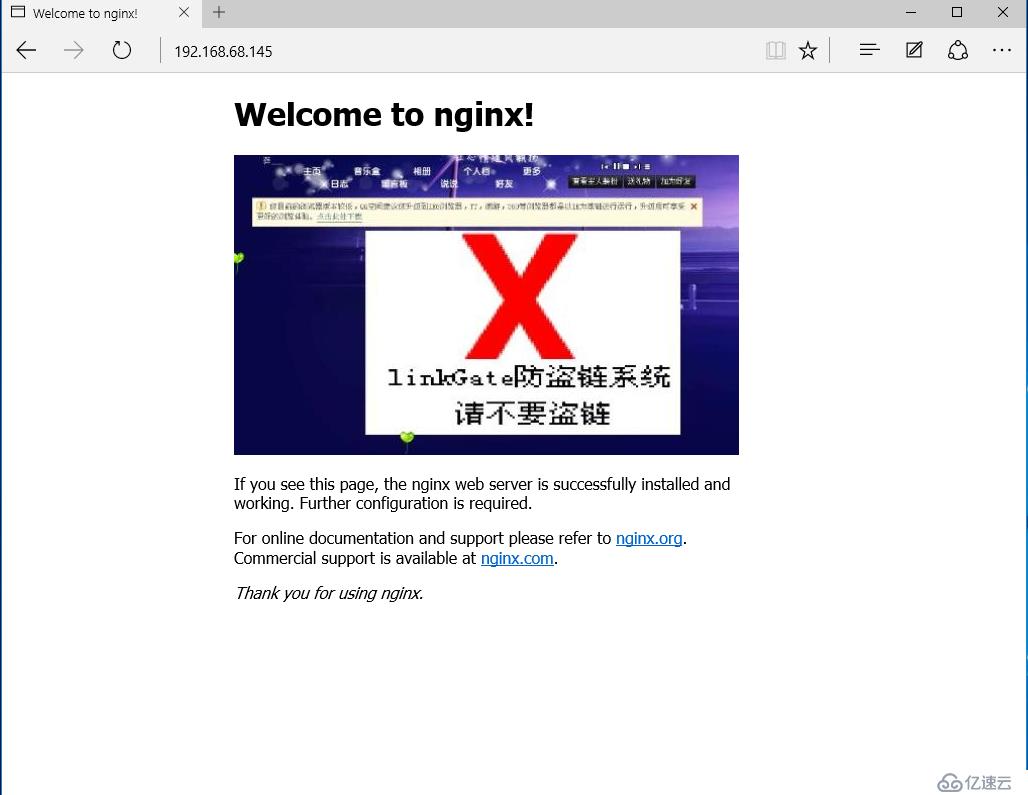

在原本的盜鏈虛擬機win10上進行測試:

這樣我們就完成了防盜鏈的配置

? 我們通過三臺虛擬機進行盜鏈的配置的操作過程,然后進行防盜鏈的配置——在主配置文件中添加控制語句來阻止其他主機的盜鏈行為,從而優化自己的服務器,也使自己的服務器更加安全。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。