您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

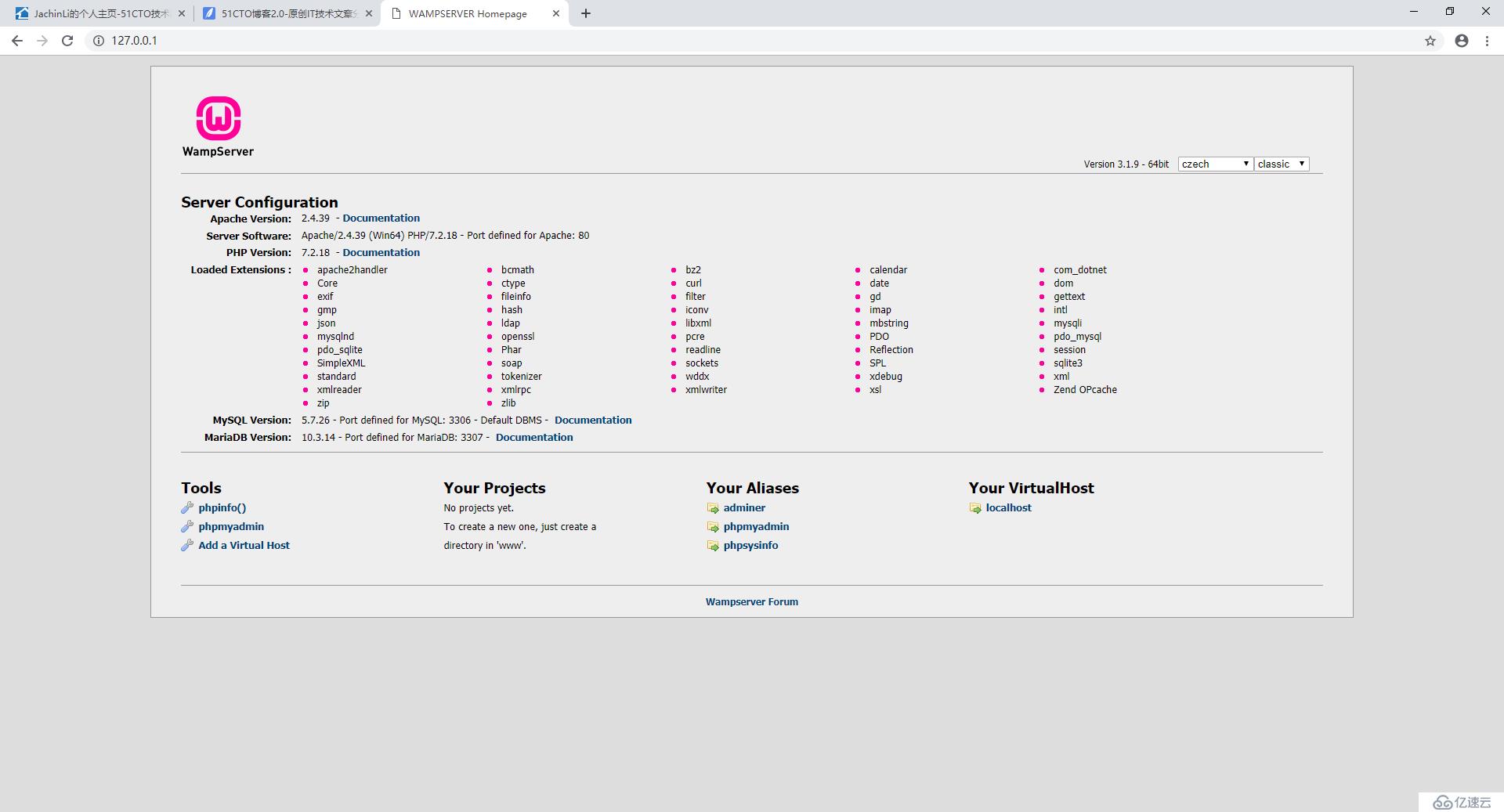

WAMP是windows中Apache、MySQL和PHP環境 縮寫為WAMP

首先我們需要先下載一個WAMP,這里有官網可以直接去官網下載 官網地址

進入官網以后點擊Download 點擊對應版本下的changelog 跳轉頁面后點擊GetUpdates

下載完成以后 安裝軟件 打開軟件 會閃出來一個cmd窗口 就沒了

接著我們在瀏覽器中輸入127.0.0.1 會出現一個Server Configuration界面

這樣我們的WAMP就搭建完成了

下載完成后點擊快捷方式只是彈出cmd的窗口接著就沒了,這是正常的,不要像我一樣以為沒裝好點半天

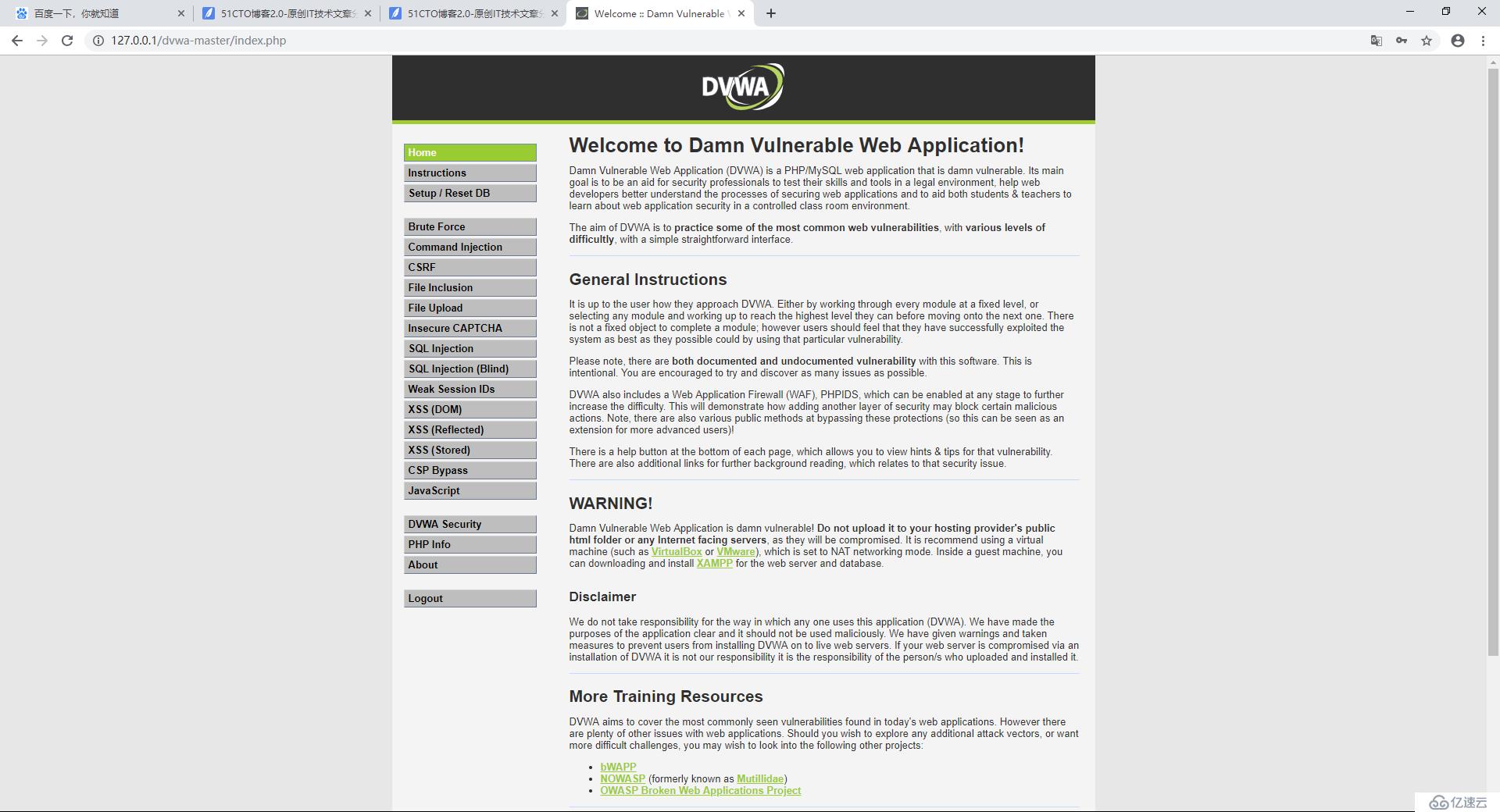

DVWA是一款開源的***測試漏洞練習平臺,其中內帶XSS、SQL注入、文件上傳、CSRF、暴力破解等測試環境

是不是還以為去官網下載DVWA就行了?

NO NO NO

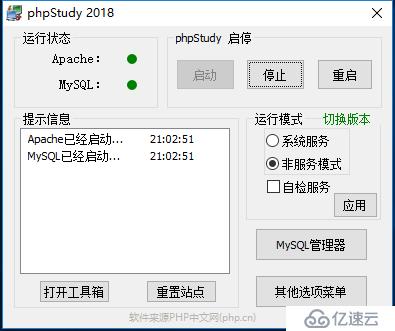

我們還缺少集成環境 這里就需要php study了

先下載php study 官網地址

由于最新版的還在內測現在還沒有開放下載,如果非要用最新版就在官網上加他們的QQ群,在群里下載最新版

不挑的話可以下載2018版本的使用,都一樣沒什么太大差別,新版的還在測試中,可能不太穩定

下載完成后,安裝后打開

直接點擊啟動就可以了

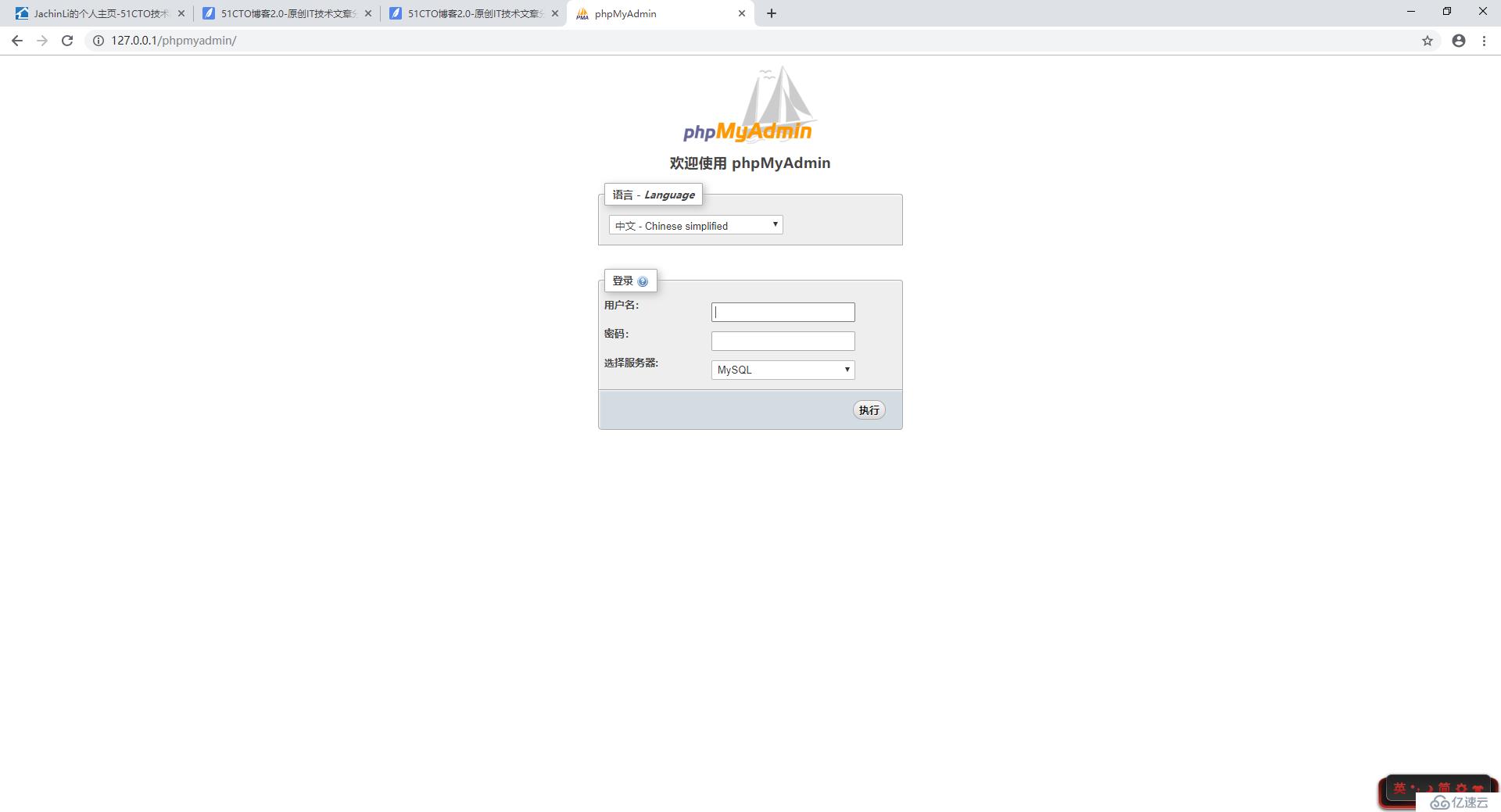

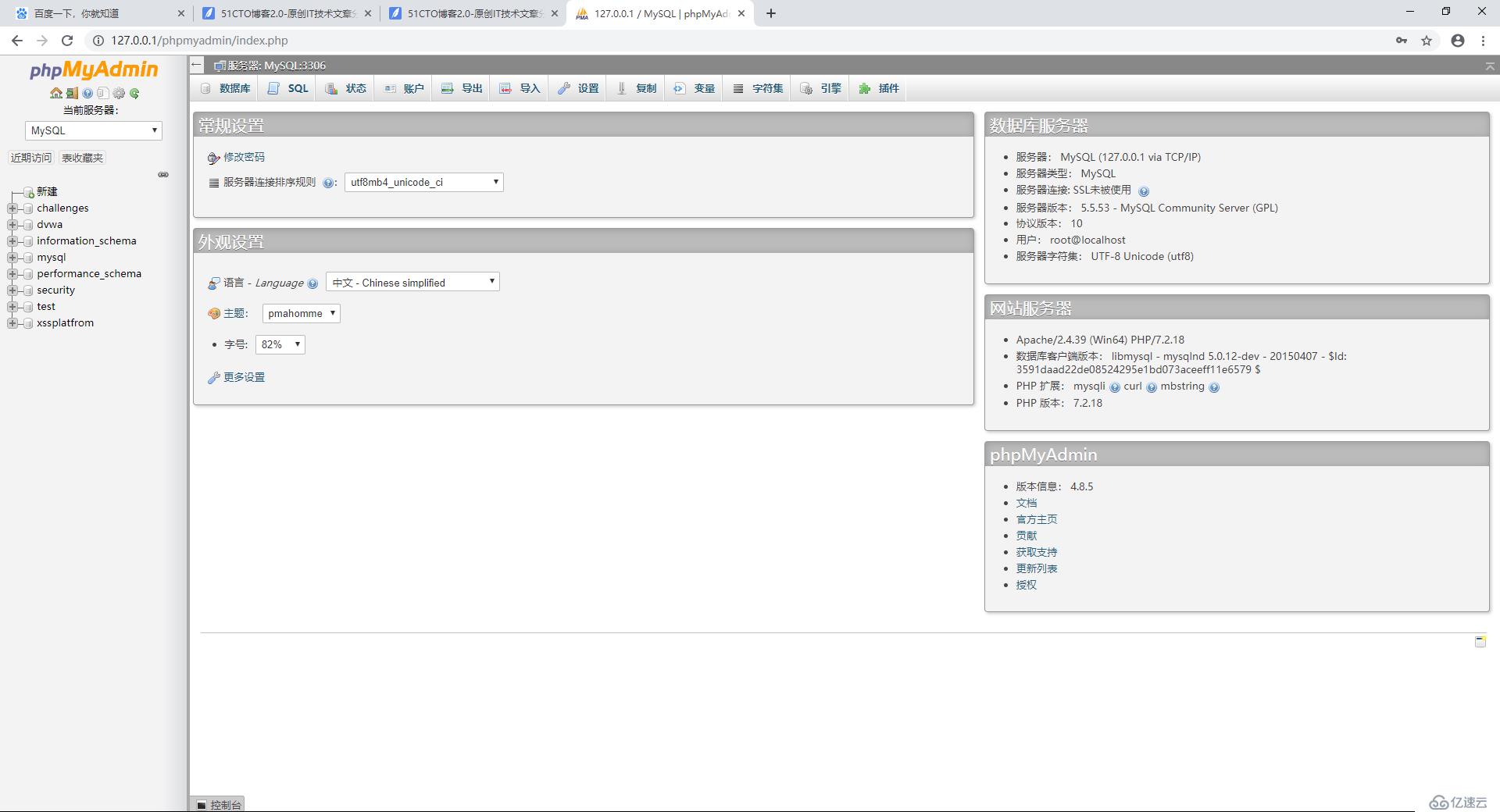

測試環境是否成功,我們打開瀏覽器輸入 127.0.0.1/phpmyadmin/

安裝成功的話會出現登錄界面

這里可以不用先登錄,你非想登的話也不知道密碼

不知道沒關系,我們看一下就好了

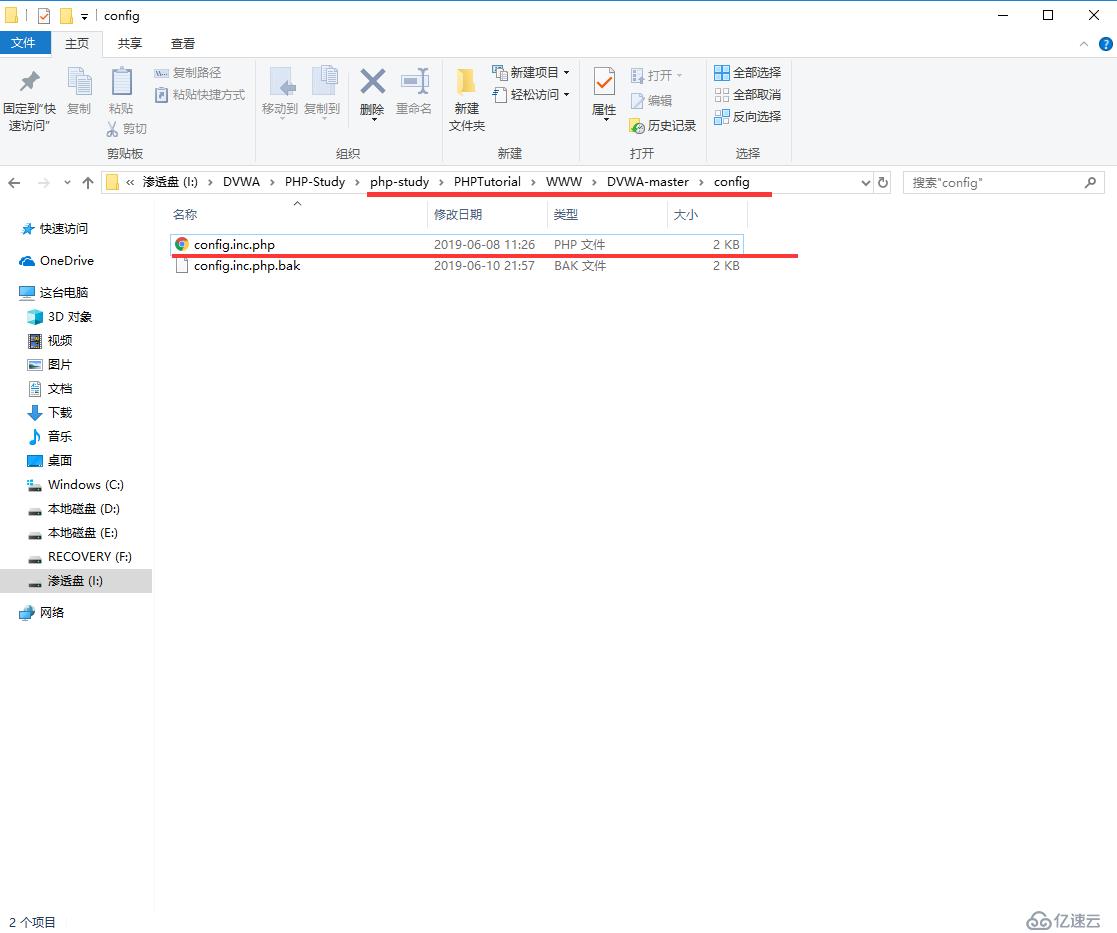

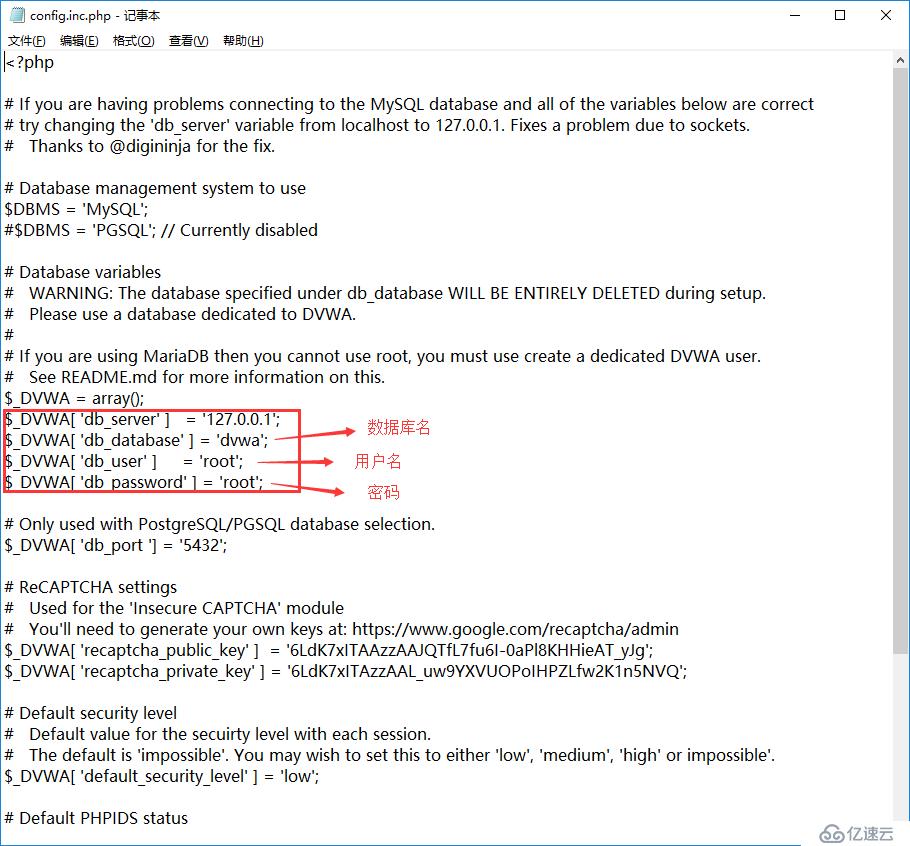

打開DVWA的安裝目錄 在php-study\PHPTutorial\WWW\DVWA-master 下找到config文件

config下有一個 config.inc.php 用記事本打開

接下來 修改數據庫的用戶名、密碼、數據庫名

改完以后我們回到登錄界面 開始登陸,賬號root、密碼root

登陸成功

現在應該來下載DVWA了,直接搜索DVWA

在官網下載的話,網頁加載太慢了,可以選擇其他的下載方式

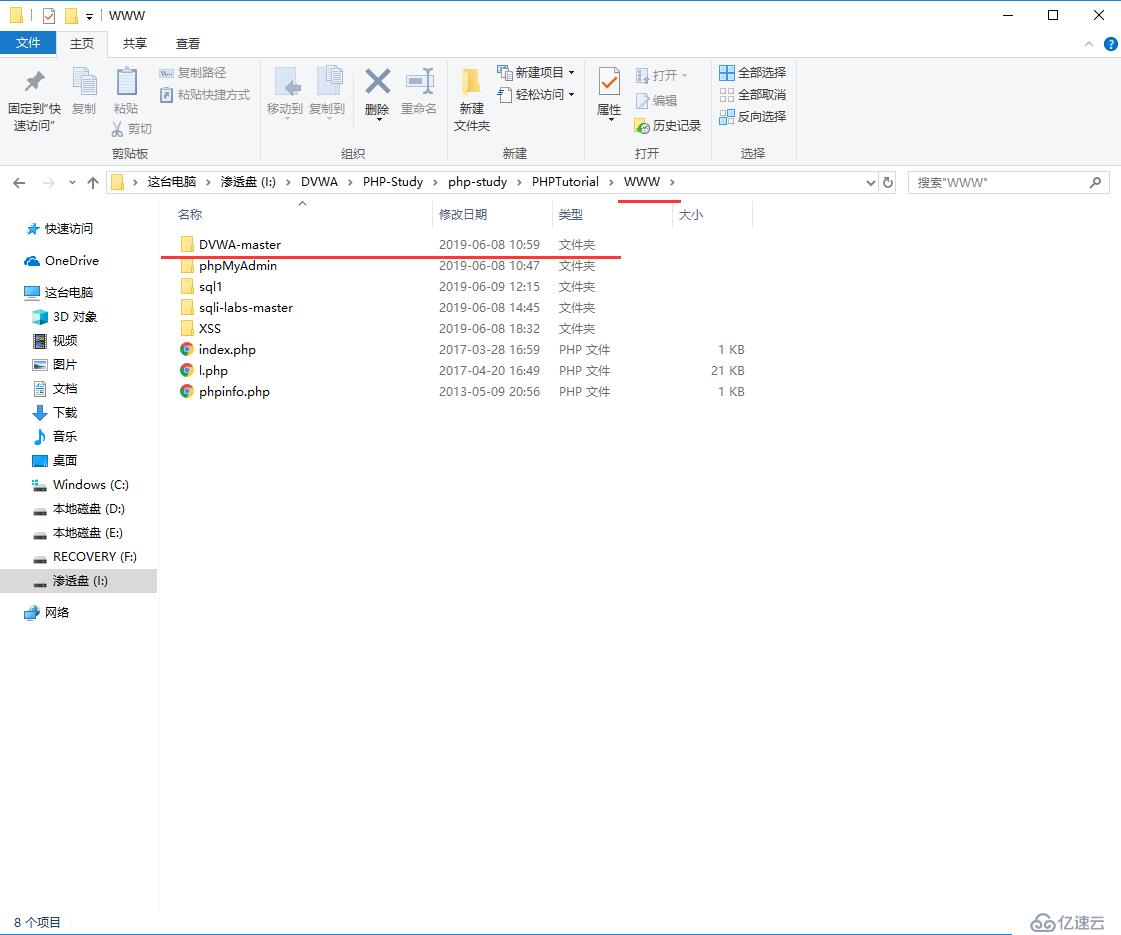

下載完成后,將下載好的dvwa-master放到www目錄下

注意放到php study下的www文件下不行的話 需要放到WAMP 下的www文件下

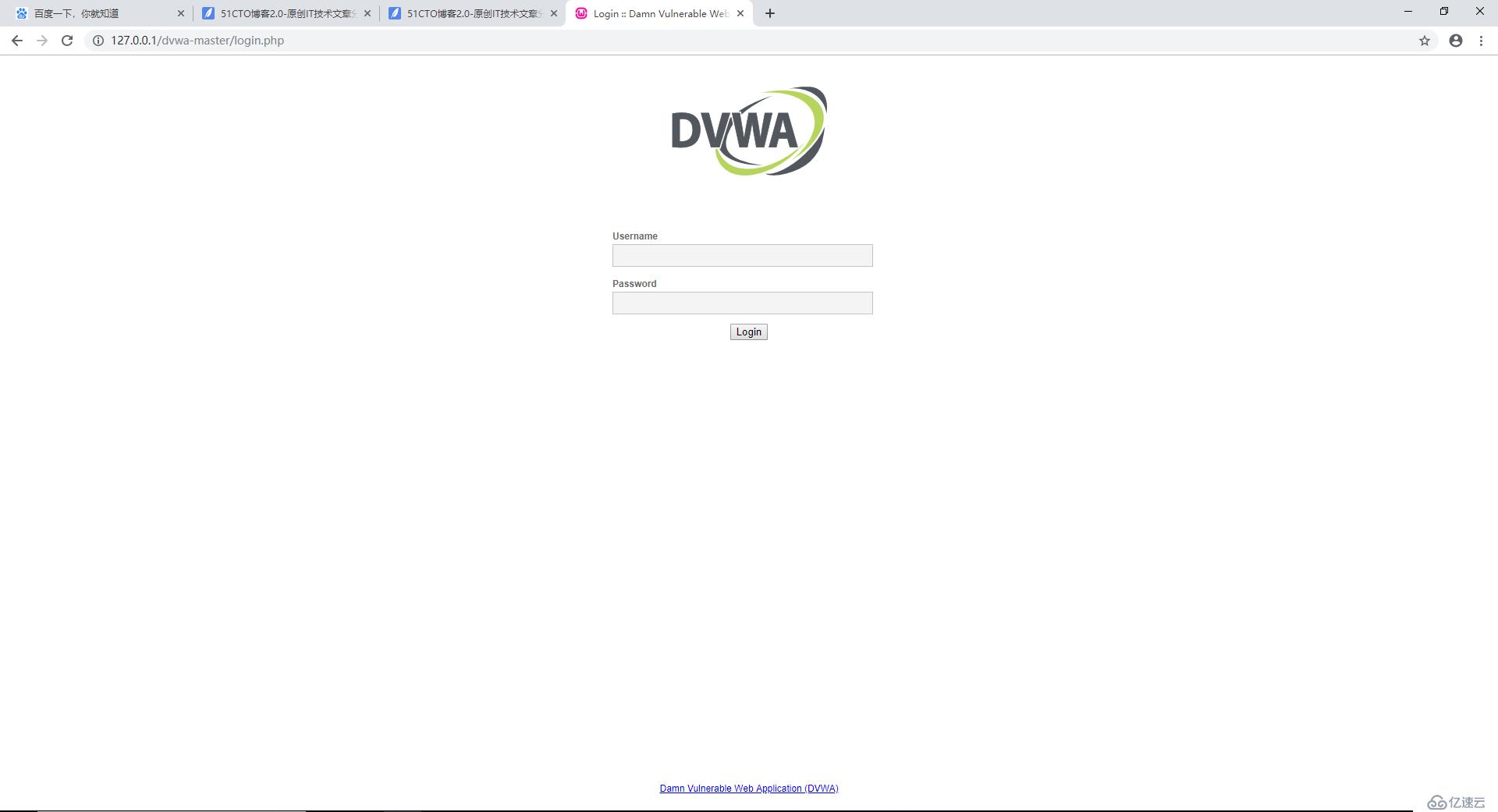

下面來驗證DVWA是否能夠訪問

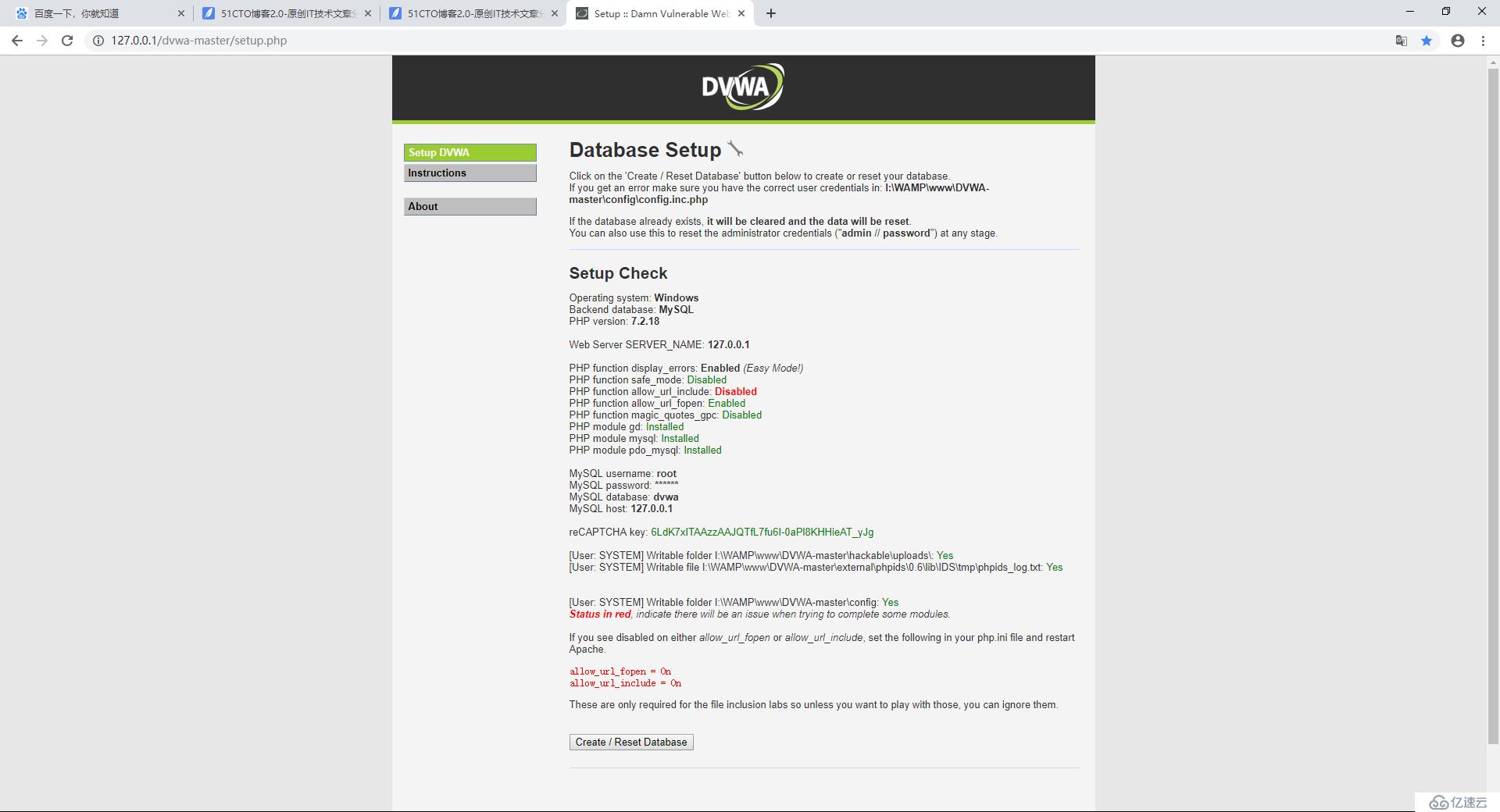

在瀏覽器中直接輸入 127.0.0.1/setup.php 是出不來的,需要加上路徑 127.0.0.1/dvwa-master/setup.php

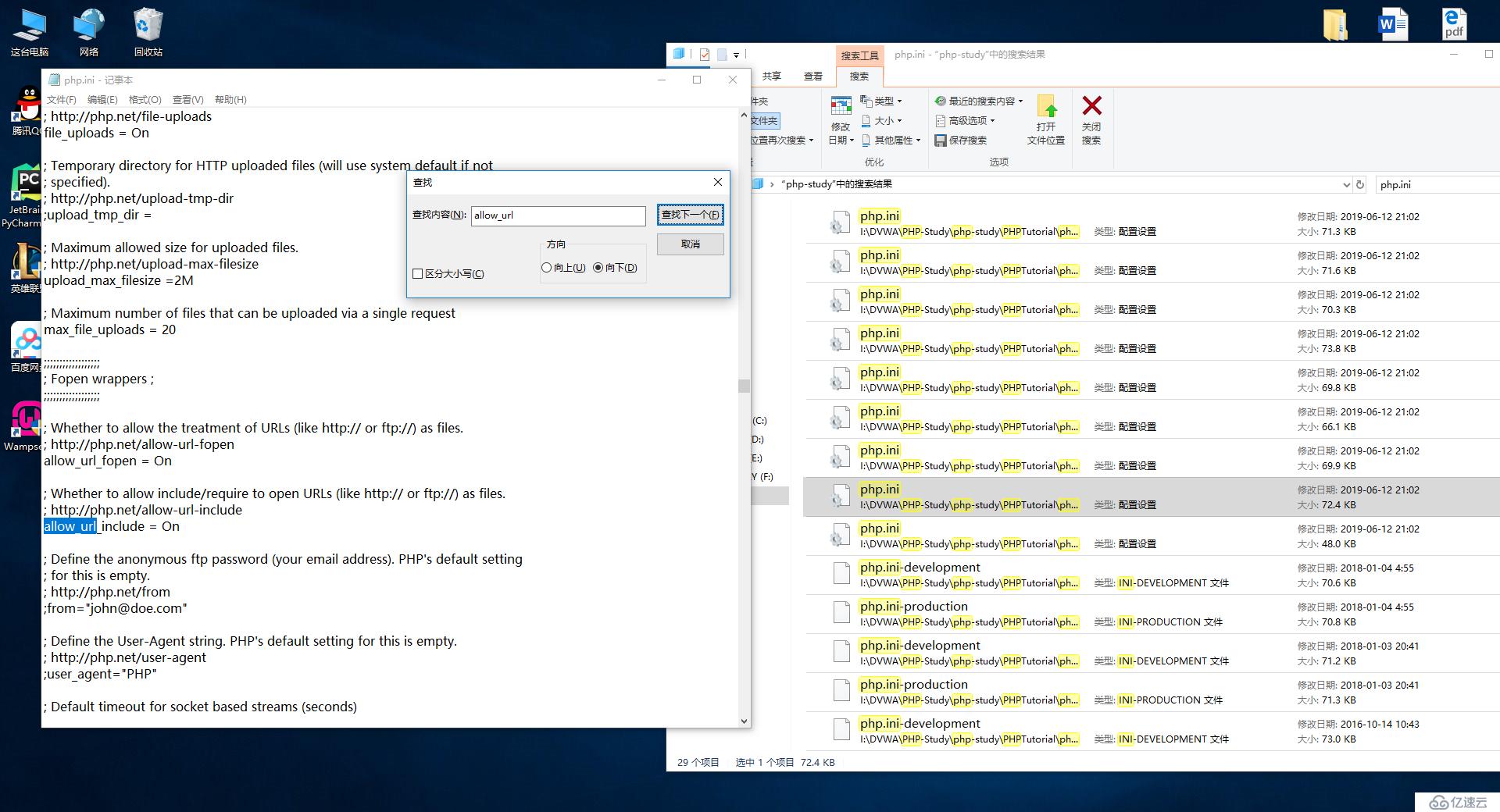

看一下是否有顯示紅色的地方 比如這個allow_url_include:Disabled

我們在php study下搜索 ini.php配置文件 將文件中的 allow_url_include = Off 改為 =On

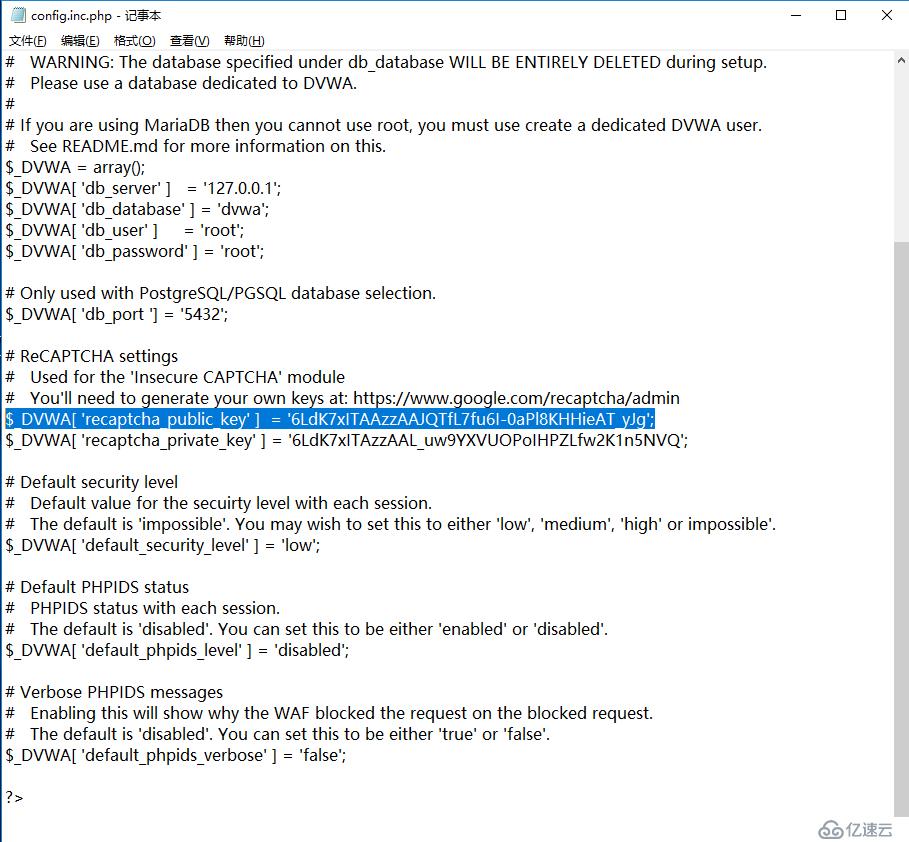

如果reCAPTCHA key:missing 找到DVWA下的 config/config.inc.php 如果不是這個命名的話改成這個名字

接著用記事本打開 找到 reCAPTCHA key 輸入 6LdK7xITAAzzAAJQTfL7fu6I-0aPl8KHHieAT_yJg

如果有其他問題可以自行百度,基本上都會有解決的方法,這里就不一一細說了

解決完顯紅后 點擊底部的Create/Reset Database 點擊Login

我們使用默認賬號登陸

Username:admin

Password:password

登陸以后 顯示這樣的界面

sqli-labs 是一款學習SQL注入的開源平臺,共有75種不同類型的注入

這個需要在GitHub上下載 下載地址

把下載好的sqli-labs文件放到 php-study的www文件下

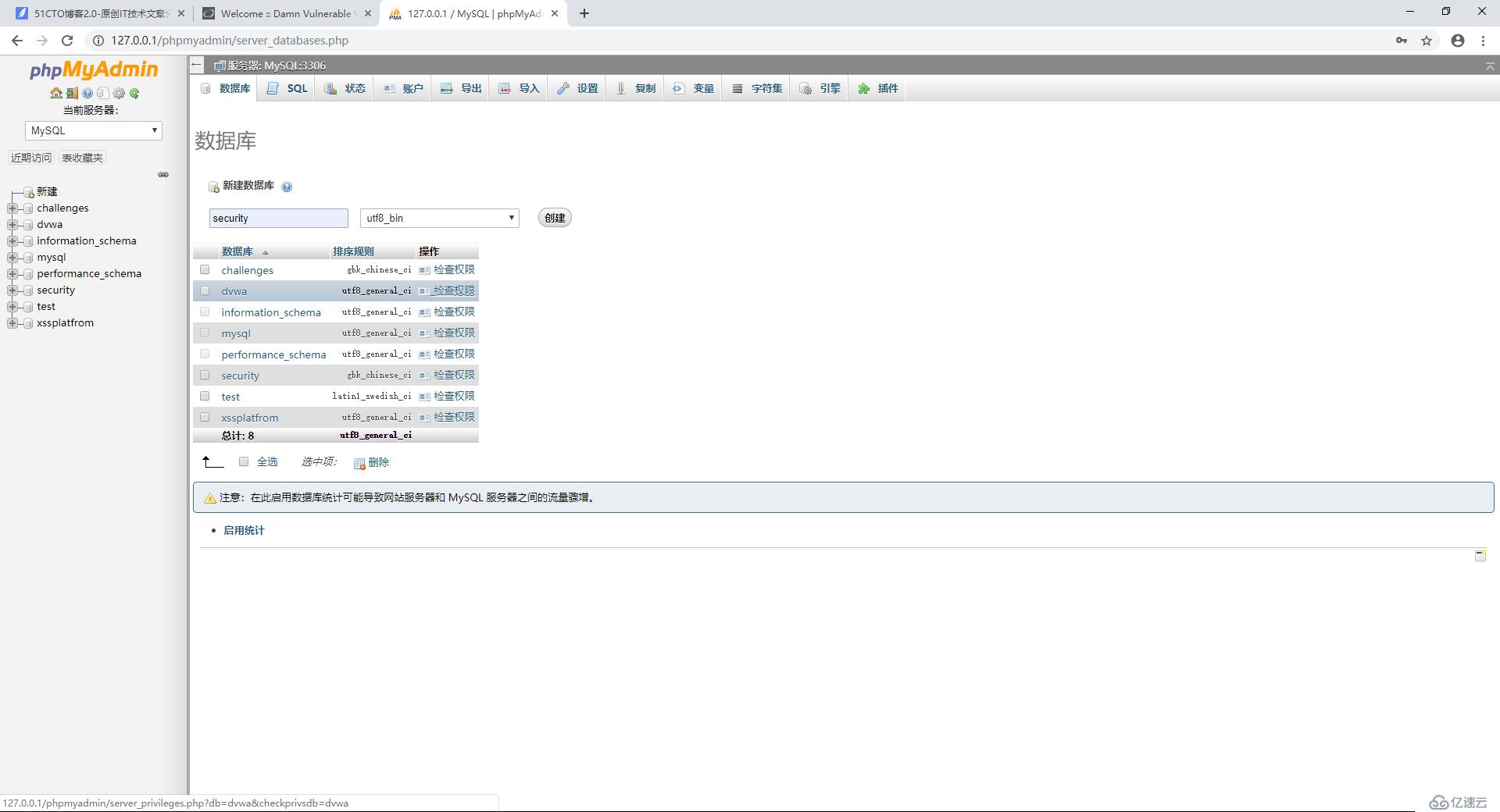

現在我們需要回到數據庫的登錄界面,新建一個數據庫security

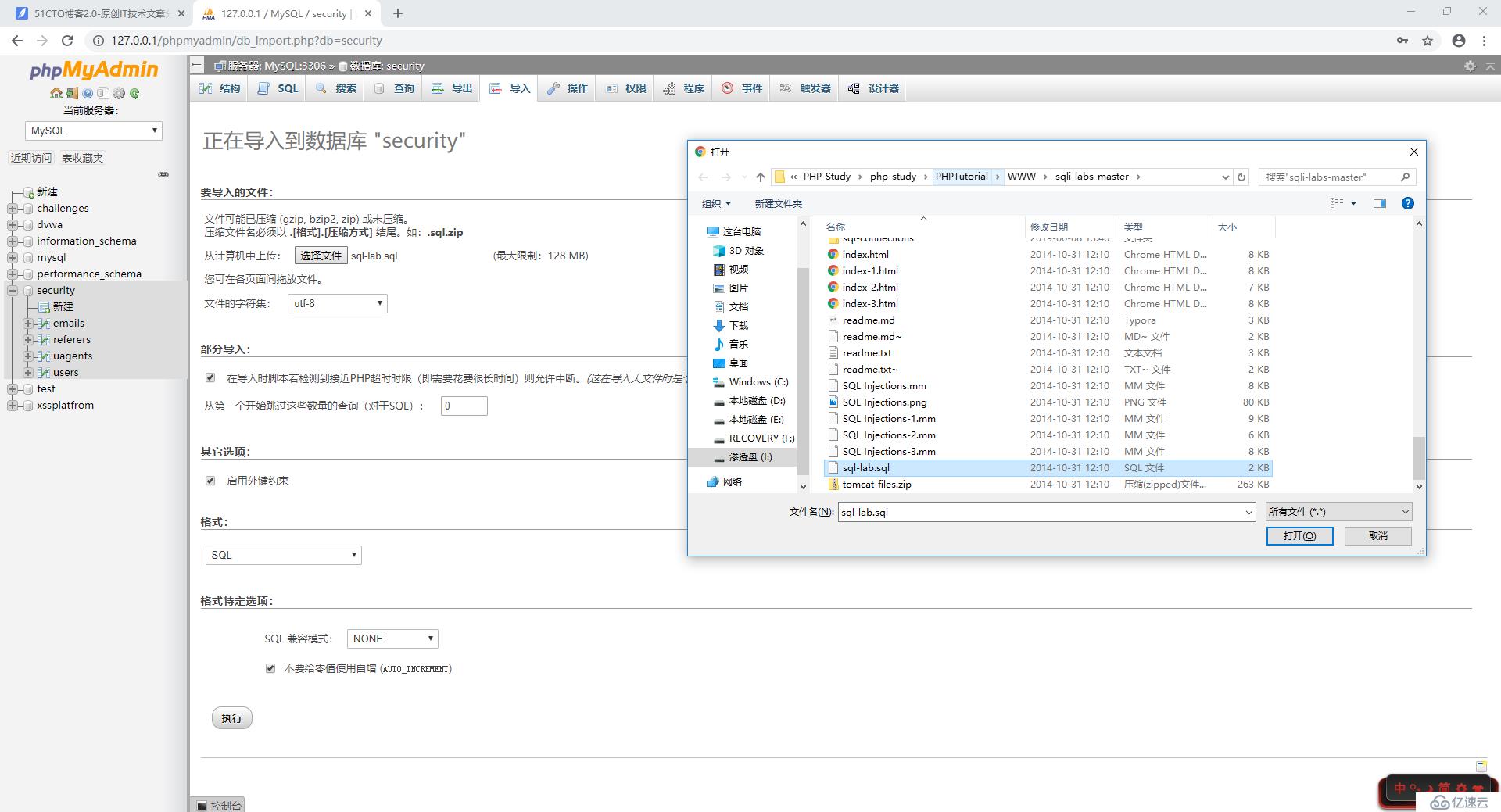

點擊右側的security 進入數據庫,選擇上面的導入,選擇下載好的sqli-labs-master下的sql-lab.sql 文件

我們進文件夾里看一下是否有sqli-labs-master文件夾

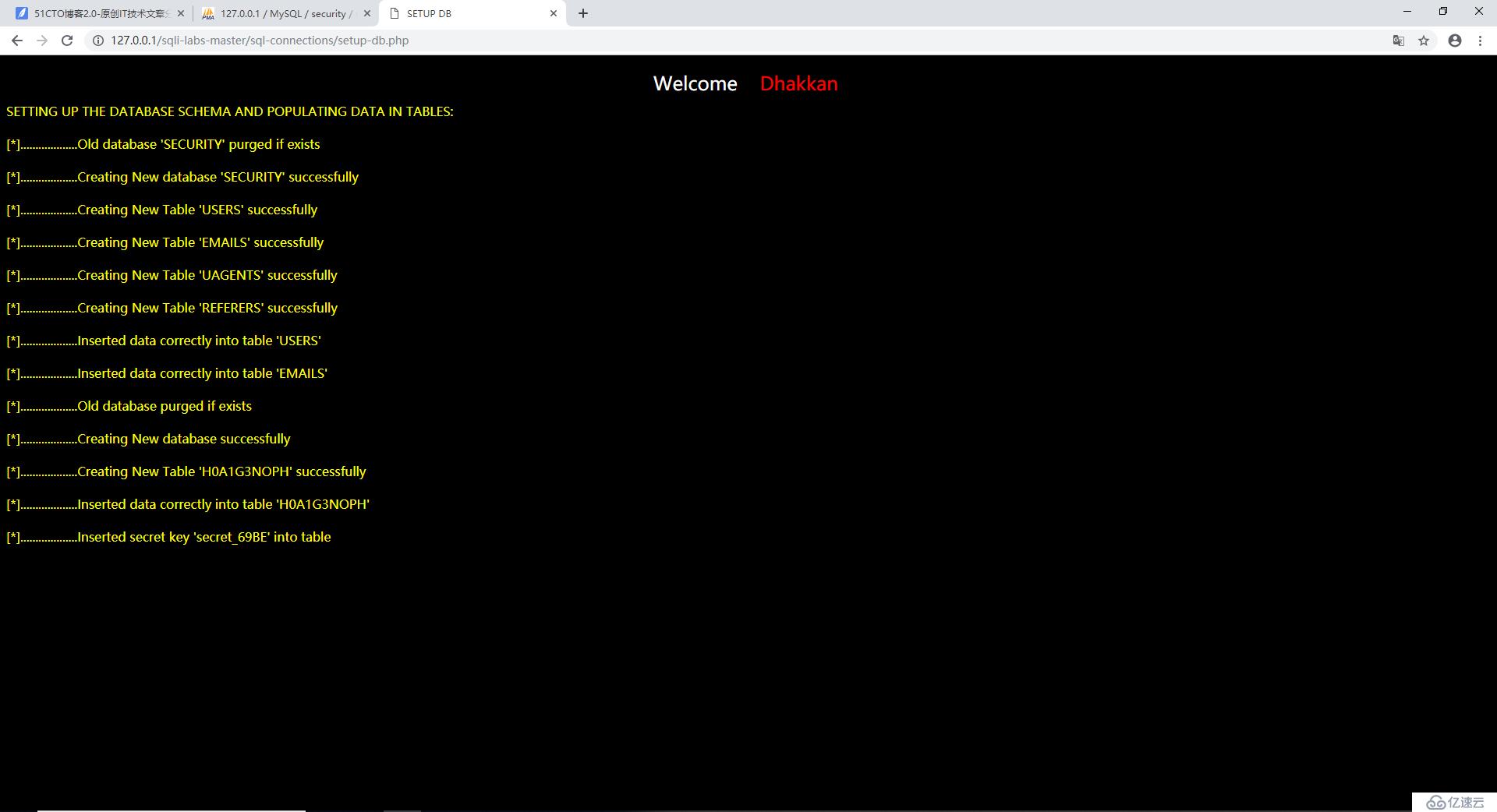

在瀏覽器里訪問 127.0.0.1/sqli-labs-master/

點擊 Setup/reset Database for labs 跳轉到下個頁面

完成!

XSS測試平臺是測試XSS漏洞獲取Cookie并接受Web頁面的平臺,XSS可以做JS能做的所有事,包括但不限于竊取Cookie、釣魚、修改網頁代碼、網站重定向等

下載xsser.me源碼,可以百度搜一個

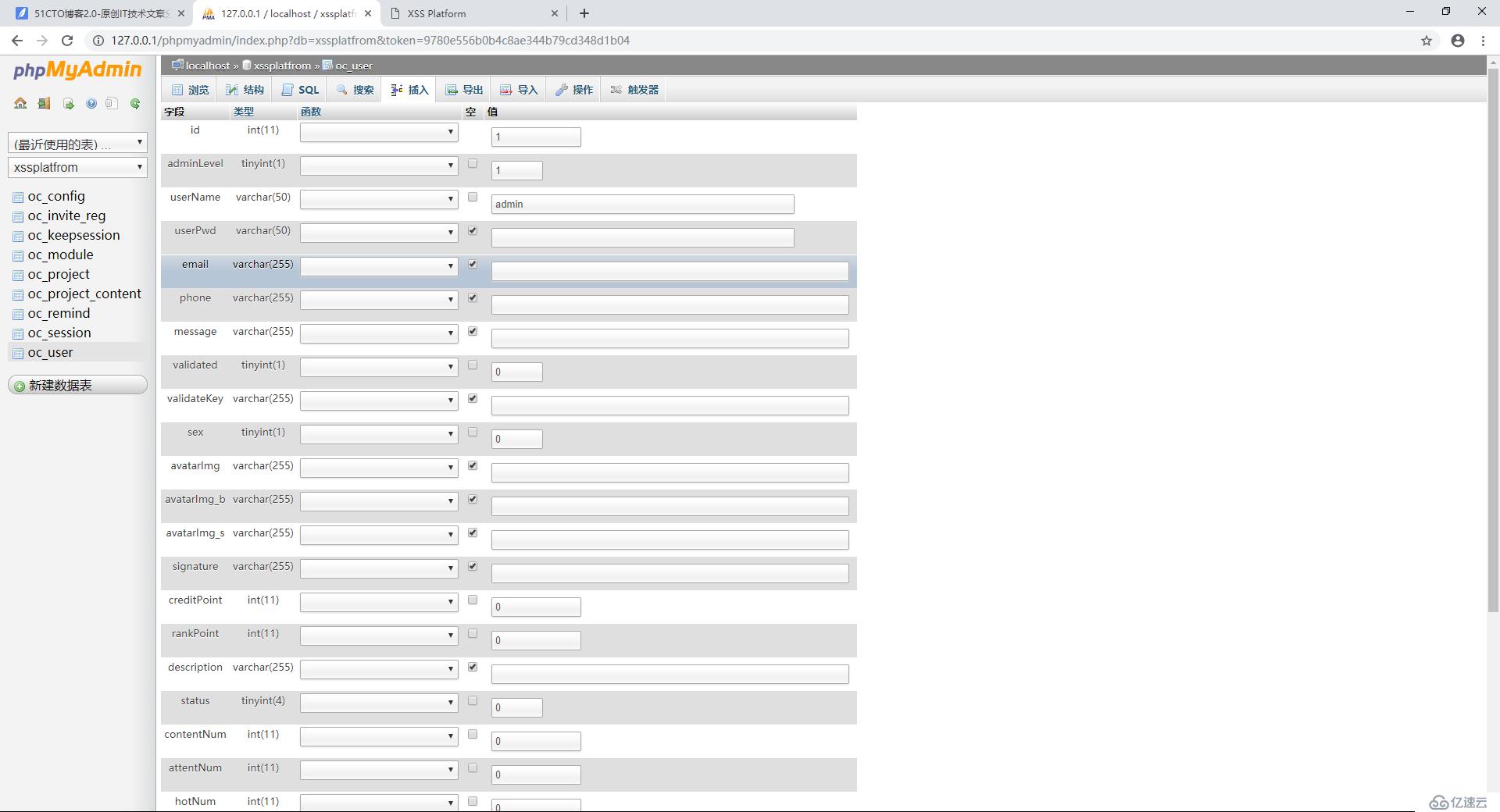

進入數據庫 新建一個xssplatform庫 用來放置搭建XSS平臺網站目錄

建完數據庫后,把下載好的XSS文件移動到php-study下的www目錄下

修改XSS文件下的config.php文件中的 用戶名、密碼、數據庫名、注冊配置、url地址

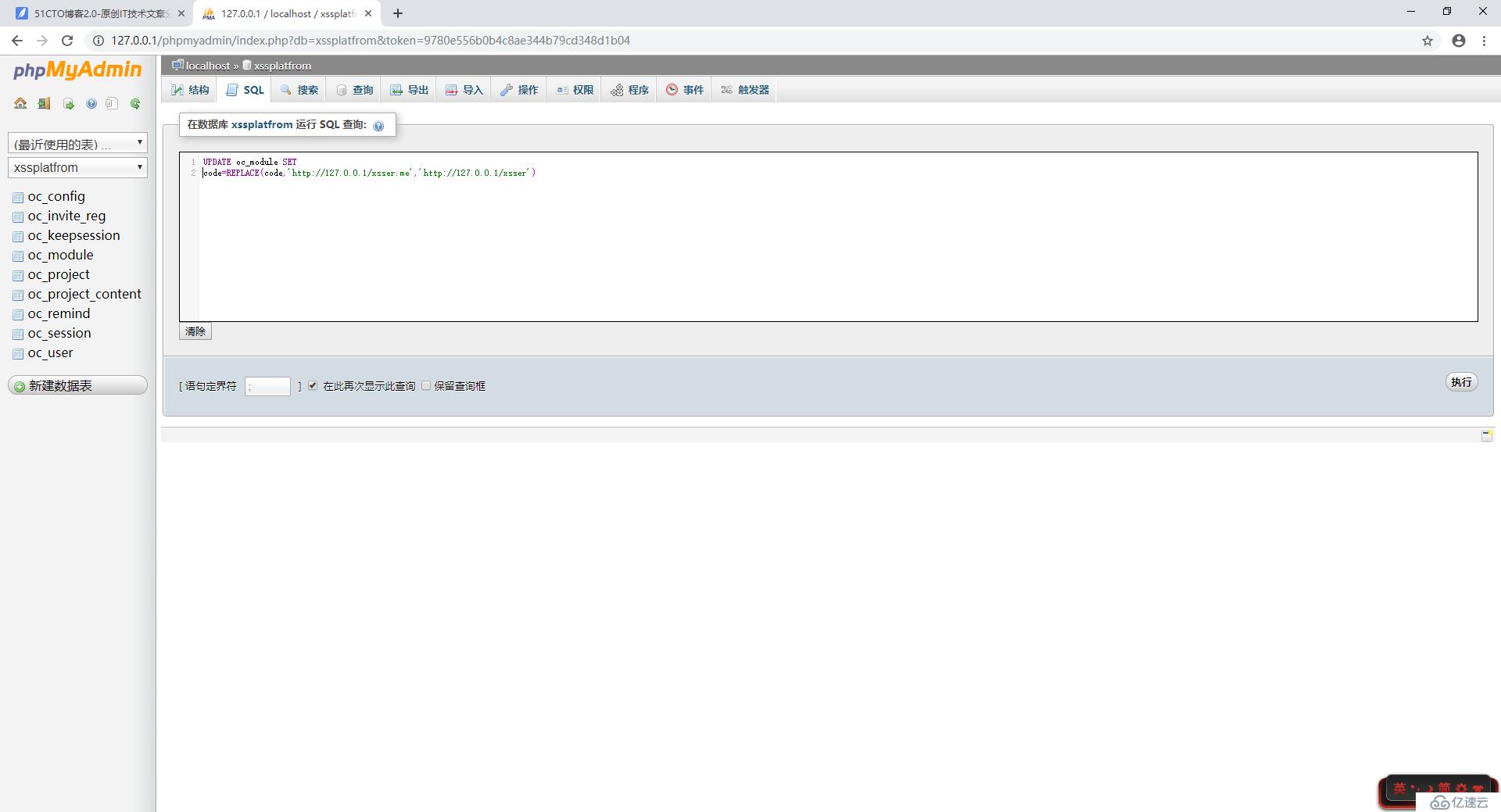

進入xssplatfrom庫 導入XSS文件夾中的xssplatfrom.sql文件

然后執行SQL語句

我們在xssplatfrom庫中選擇左側的oc_user做圖中的設置

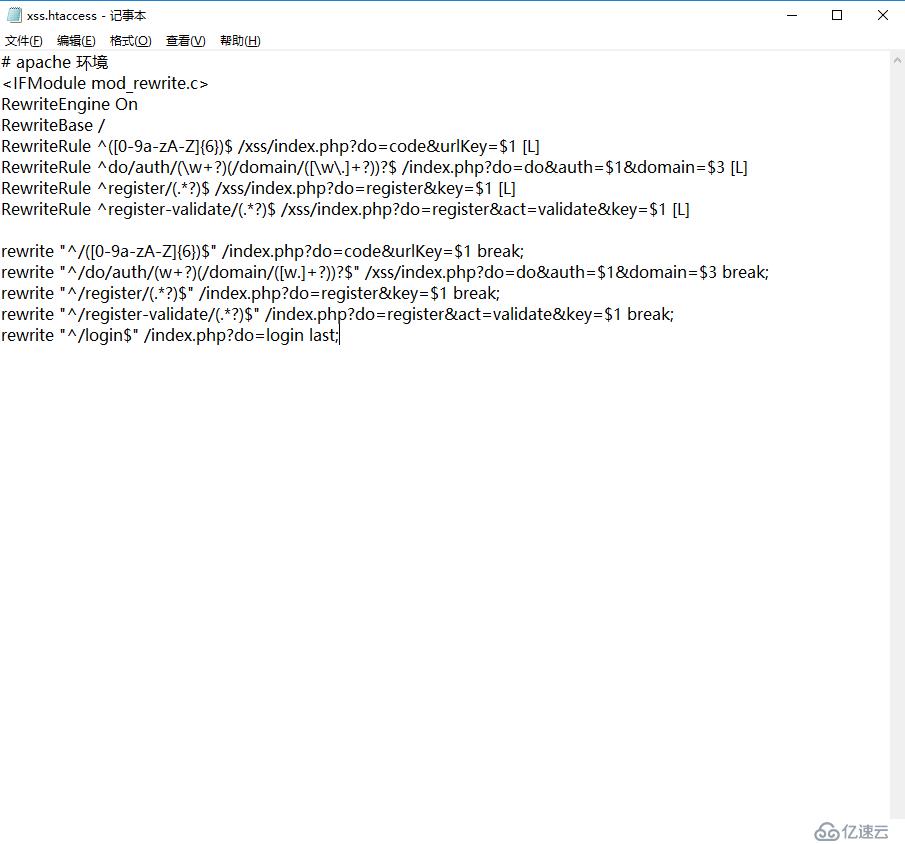

還需要在XSS文件下創建靜態文件,后綴名為.htaccess 這里設置為 xss .htaccess

在文件中寫入

# apache 環境

<IFModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^([0-9a-zA-Z]{6})$ /xss/index.php?do=code&urlKey=$1 [L]

RewriteRule ^do/auth/(\w+?)(/domain/([\w\.]+?))?$ /index.php?do=do&auth=$1&domain=$3 [L]

RewriteRule ^register/(.*?)$ /xss/index.php?do=register&key=$1 [L]?

RewriteRule ^register-validate/(.*?)$ /xss/index.php?do=register&act=validate&key=$1 [L]

rewrite "^/([0-9a-zA-Z]{6})$" /index.php?do=code&urlKey=$1 break;

rewrite "^/do/auth/(w+?)(/domain/([w.]+?))?$" /xss/index.php?do=do&auth=$1&domain=$3 break;

rewrite "^/register/(.*?)$" /index.php?do=register&key=$1 break;

rewrite "^/register-validate/(.*?)$" /index.php?do=register&act=validate&key=$1 break;

rewrite "^/login$" /index.php?do=login last;現在我們來檢測XSS是否搭建成功

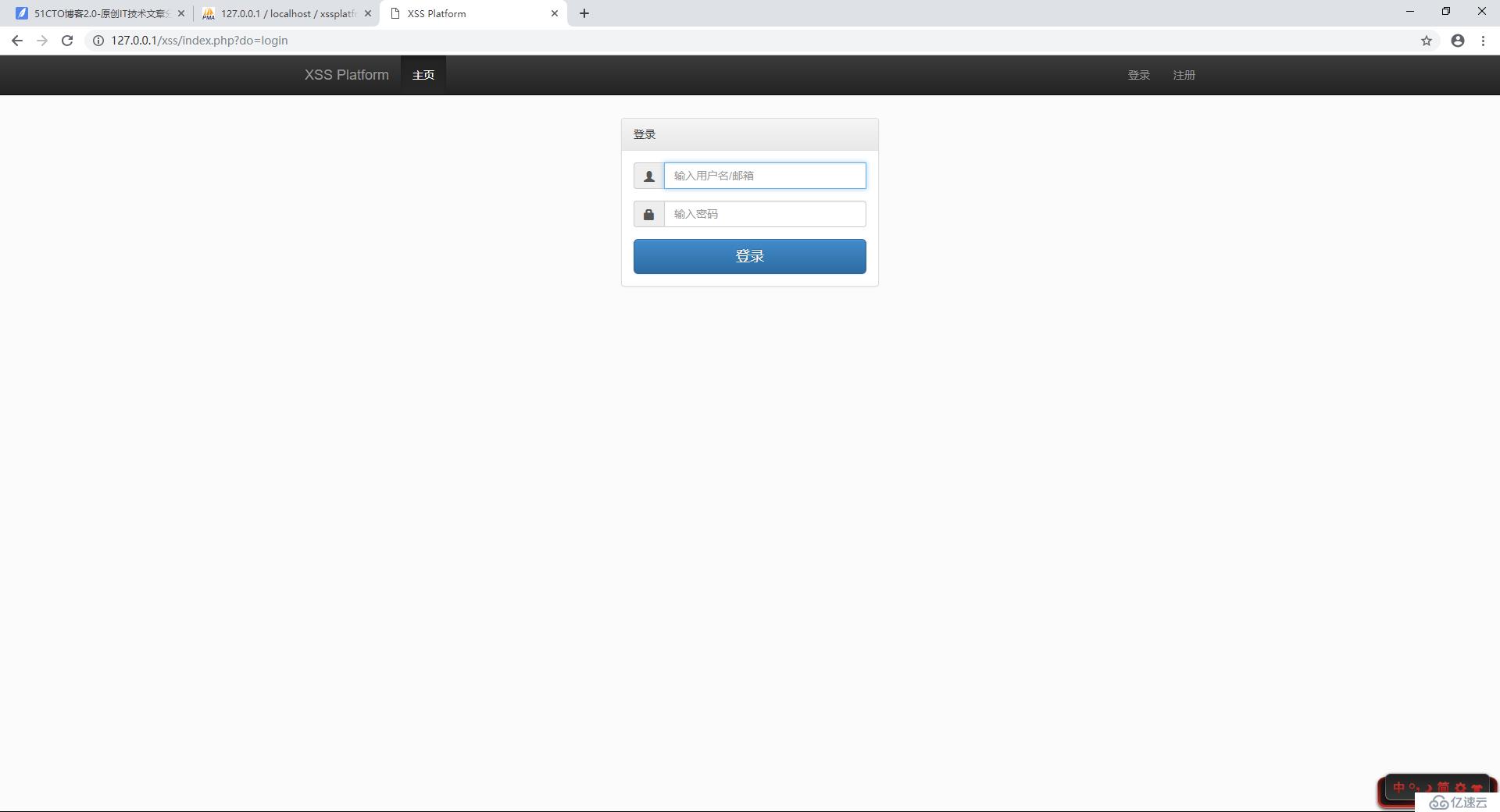

在瀏覽器訪問 127.0.0.1/xss/

看是否出來登錄界面

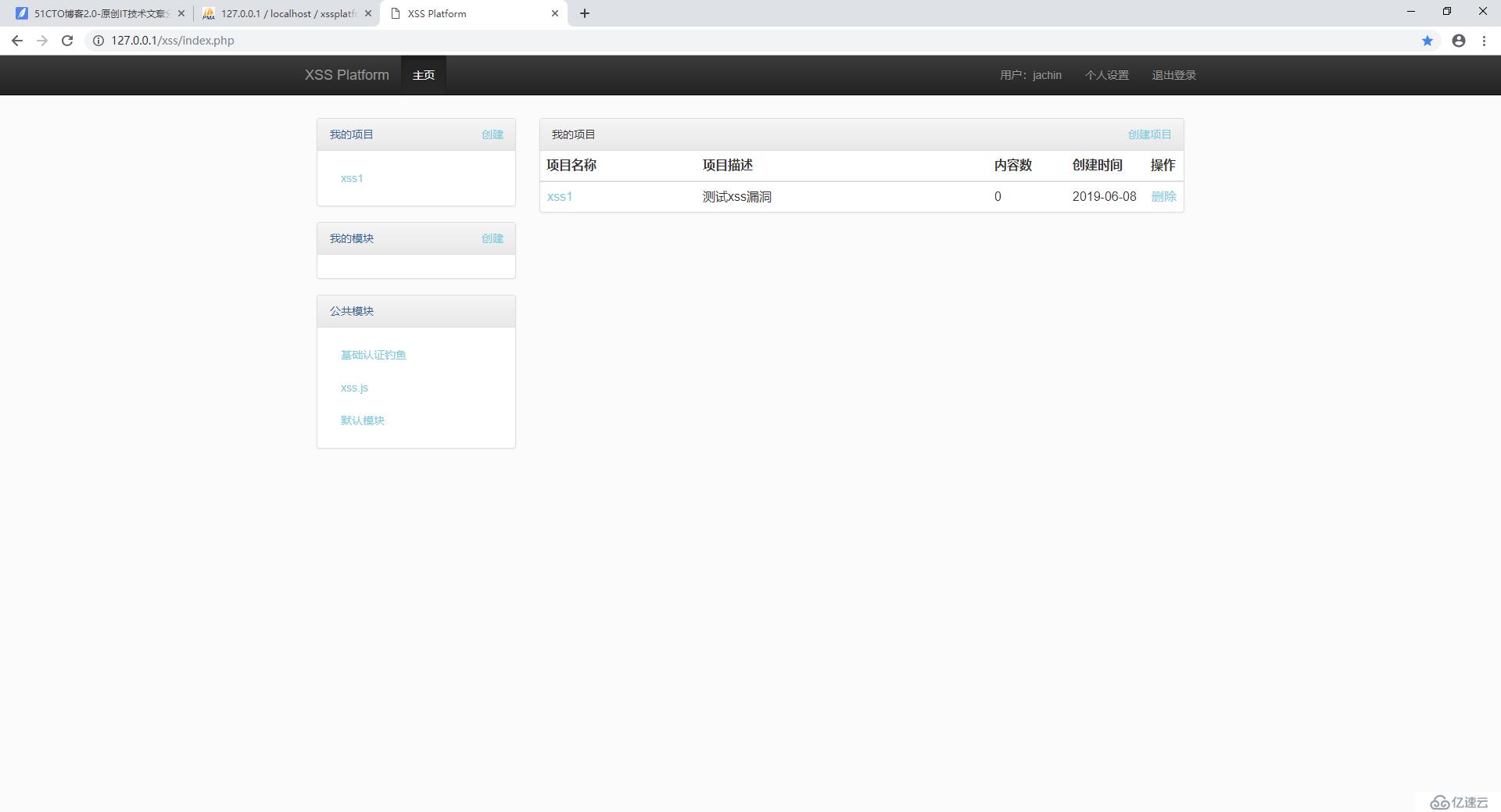

點擊右上角,注冊賬號

因為剛才在注冊配置處將 invite改為了normal所以這里不用輸邀請碼,如果沒改則需要邀請碼才能注冊

使用注冊完的賬號登陸

在文中也提到了,就是閃一下cmd的框框就沒了,在瀏覽器中訪問127.0.0.1即可 出現hello world和Server Configuration都是可以的

我們安裝完WAMP 也就是說我們現在有了Apache、MySQL、PHP的環境,但是需要一個集成軟件把他們結合到一起,phpstudy就起到了這樣的作用

這個也在文中說過了,在多說一點

PHP function allow_url_include: disabled

顯示這個就去 php-study\PHPTutorial下找到php文件下,在這個文件夾下搜索ini.php

找到所有的對應文件進行編輯,把allow_url_include=Off改為=allow_url_include=On

如果改完以后還是顯示 Disabled 沒關系 只要別的沒問題 直接點最下面的按鈕就行

reCAPTCHA key:missing

顯示這個需要在配合文件中的這個選項處加段代碼 可以在百度上搜

我只遇到這兩個問題就先說這么多

如果在此過程中有問題 或者說找不到下載的地方

可以找我拿網盤的資源

not found應該就是輸入路徑的問題 或者說是phpstudy的事

如果對路徑不確定的話就進文件夾看一下

不過一般都是 127.0.0.1/sqli-labs-master/

還有種情況今天遇到了

就是phpstudy的問題 有時候phpstudy的三個服務其中一個沒起來都有可能造成訪問不成功

一共是有兩個www文件夾 WAMP和phpstudy的

準確的答案我也不是很清楚

我是將sqli-labs XSS放到phpstudy下的www文件夾下

將DVWA放到了WAMP下的www文件

提示的錯誤圖片我也忘截圖了 網頁上大概是這個意思:

I:\DVWA\PHP-Study\php-study\PHPTutorial\WWW\sqli-labs-master\sql-connections error in sql-connections.php 6

大概是這樣提示的,我檢查了一下phpstudy 各種瞎點

最后查了一下發現是因為phpstudy中使用的php版本問題

只要在phpstudy中點切換版本 換一個高一個版本即可

如果你啟動phpstudy后左邊這兩個還是紅色的話

可能是你更改了phpstudy的安裝位置造成的

出現這個的時候我也很懵

在訪問xss登錄的時候 點什么都是出來helloWord

后來搞了一會大概把問題的范圍縮小了

可能是數據庫xssplatfrom操作上有誤

很有可能就是執行SQL語句和adminlevel1有錯誤

最簡單的方法把xssplatfrom的庫刪了重新搞一遍就好了

這個文件中的內容可以百度搜到 但是有的不行

一定要注意這個文件中的行的末尾有的有/xss/index.php這個一定不要寫錯了,也可以寫 /index.php 但是有時候不行 還是加上 /xss/吧

為了研究SQL注入這塊才來搭建這個漏洞環境的

看起來確實很簡單,但是搭建起來會出現各種各樣的錯誤

我端午節的時候搭這些個環境搭了6個多小時,各種各樣的問題

今天寫博客又順著筆記做了一遍,又出現了意料之外的錯誤

只能根據錯誤提示一點一點摸索

希望我遇到的這些問題可以讓跟我一樣的初學者少走點彎路

如果文中有錯誤請及時聯系我,我會及時更正

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。