您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關指定安全組入方向的訪問權限,允許或者拒絕其他設備發送入方向流量到安全組里的實例是什么,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

AuthorizeSecurityGroup

增加一條安全組入方向規則。指定安全組入方向的訪問權限,允許或者拒絕其他設備發送入方向流量到安全組里的實例。

描述

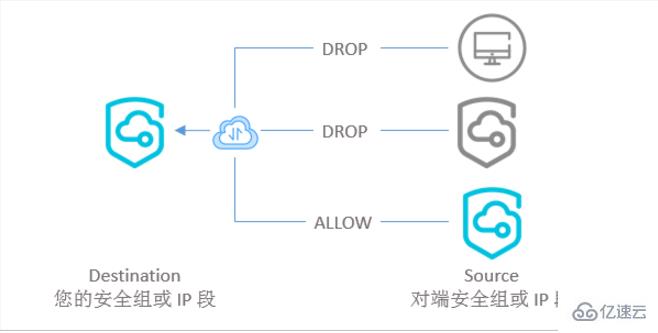

我們定義入方向流量的發起端為源端(Source),數據傳輸的接收端為目的端(Destination),如下圖所示。

調用該接口時,您需要了解:

一個安全組的安全組規則最多為 100 條。

安全組規則分為接受訪問(accept)和拒絕訪問(drop)兩類。

安全組規則優先級(Priority)可選范圍為 [1, 100]。數字越小,代表優先級越高。

優先級相同的安全組規則,以拒絕訪問(drop)的規則優先。

源端設備可以是指定 IP 地址范圍(SourceCidrIp),也可以是其他安全組(SourceGroupId)中的實例。

以下任意一組參數可以確定一條安全組規則,只指定一個參數無法確定一條安全組規則。如果匹配的安全組規則已存在,此次 AuthorizeSecurityGroup 調用失敗。

設置指定 IP 地址段的訪問權限,如 請求示例一:IpProtocol、PortRange、(可選)SourcePortRange、NicType、Policy、(可選)DestCiderIp 和 SourceCidrIp

設置其他安全組的訪問權限,如 請求示例二 :IpProtocol、PortRange、(可選)SourcePortRange、NicType、Policy、(可選)DestCiderIp、SourceGroupOwnerAccount和 SourceGroupId

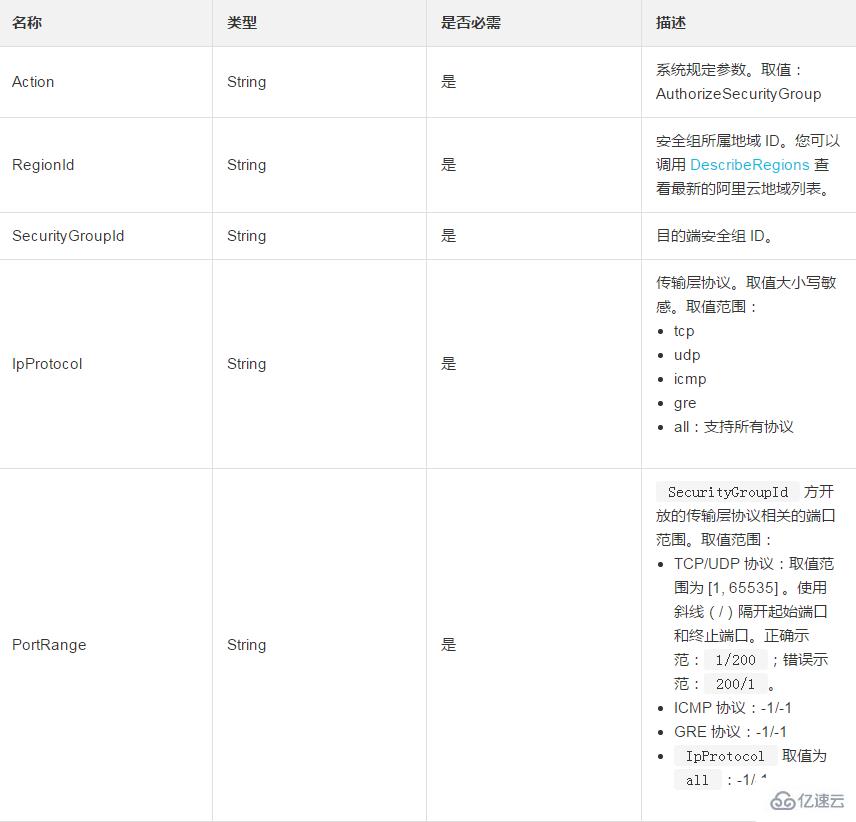

請求參數

返回參數

全是公共返回參數。參閱 公共參數。

示例

更多關于安全組規則的設置示例,請參閱 應用案例、安全組規則的典型應用 和 安全組五元組規則介紹。

請求示例一

設置指定 IP 地址段的訪問權限。此時,經典網絡類型安全組的網卡類型(NicType)可設置公網(internet)和 內網(intranet)。VPC 類型安全組的網卡類型(NicType)只可設置內網(intranet)。

https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceCidrIp=0.0.0.0/0 &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Allow &<公共請求參數>

請求示例二

設置其他安全組的訪問權限。此時,網卡類型(NicType)只能為內網(intranet)。經典網絡類型安全組之間互訪時,可以設置同一地域中其他安全組對您的安全組的訪問權限。這個安全組可以是您的也可以是其他阿里云賬戶(SourceGroupOwnerAccount)的。VPC 類型安全組之間互訪時,可以設置同一 VPC 內其他安全組訪問該安全組的訪問權限。

https://ecs.aliyuncs.com/?Action=AuthorizeSecurityGroup &SecurityGroupId=sg-F876FF7BA &SourceGroupId=sg-1651FBB64 &SourceGroupOwnerAccount=test@aliyun.com &IpProtocol=tcp &PortRange=1/65535 &NicType=intranet &Policy=Drop &<公共請求參數>

返回示例

XML 格式

<AuthorizeSecurityGroupResponse>

<RequestId>CEF72CEB-54B6-4AE8-B225-F876FF7BA984</RequestId>

</AuthorizeSecurityGroupResponse>JSON 格式

{

"RequestId":"CEF72CEB-54B6-4AE8-B225-F876FF7BA984"

}錯誤碼

以下為本接口特有的錯誤碼。更多錯誤碼,請訪問 API 錯誤中心。

關于指定安全組入方向的訪問權限,允許或者拒絕其他設備發送入方向流量到安全組里的實例是什么就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。