您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

訪問控制列表

ACL

ACL可用于接口,也有全局的

接口訪問控制列表只能控制穿越流量(session連接除外)

所有到ASA終結的流量,被不同的管理訪問列表控制(如:ssh 0 0 DMZ)

ASA發起的都被允許

ASA配置相同優先級的acl是將原來的擠下去,路由器是直接替換

接口規則和安全

默認:outbound(高->低)允許,inbound(低->高)拒絕

接口規則:input(主要)控制改接口進入, output控制出去

enable password cisco //Telnet需要enable密碼 same-security-traffic permit inter-interface same-security-traffic permit intra-interface 寫ACL access-list out extended permit tcp any host 192.168.117.100 eq telnet //兩條名為out的acl access-list out extended permit tcp any host 192.168.112.100 eq www access-list out extended deny ip any any log //log deny的數據包 調用ACL access-group out in interface outside //將out acl-list應用在outside接口in方向 access-group out out interface outside //將out acl-list應用在outside接口out方向 access-group out global //全局調用 定時ACL time-range onwork //設置一個時間范圍 periodic weekdays 9:00 to 19:15 access-list out line 1 extended permit tcp host 192.168.116.100 host 192.168.117.100 eq telnet time-range onwork //acl在時間范圍內生效

Objet-Group

可將網段協議端口做成一個集合以供調用,并且可以嵌套調用

ASA(config)# object-group ? configure mode commands/options: icmp-type Specifies a group of ICMP types, such as echo network Specifies a group of host or subnet IP addresses //IP或網段 protocol Specifies a group of protocols, such as TCP, etc //協議 security Specifies identity attributes such as security-group service Specifies a group of TCP/UDP ports/services //協議加端口號 user Specifies single user, local or import user group 例: object network Inside-Server1 //object只能裝一個,object-group可以裝多個 host 10.1.1.1 object network Inside-Server2 host 10.1.1.2 object-group network Inside-Server //并支持嵌套 network-object object Inside-Server1 network-object object Inside-Server2 object-group service test1 tcp-udp //服務組 port-object eq 21 port-object eq 22 實例: access-list Outside_access_in extended permit object-group InsideService 202.100.1.0 255.255.255.0 object-group Inside-Server //替換ACL對應位置即可

URPF

ASA可以使用URPF技術抵御IP地址欺騙

1.ASA使用路由表確認源地址(嚴格uRPF)

2.僅僅檢查流中的第一個包(可以狀態化處理的協議)

3.uRPF默認是禁用的

ip verify reverse-path interface Outside

shunn

ASA可以使用shunning技術丟棄源自于一個特性主機的數據包

Shunning配置規則:

手動配置,或者被IPS動態配置

覆蓋所有的接口訪問規則

重啟之后就消失

用于對某個事件緊急響應時使用

ASA(config)# shun 192.168.12.1 Shun 192.168.12.1 added in context: single_vf Shun 192.168.12.1 successful ASA(config)# show shun shun (DMZ) 192.168.12.1 0.0.0.0 0 0 0 ASA(config)# show shun statistics mgmt=OFF, cnt=0 inside=OFF, cnt=0 outside=OFF, cnt=0 DMZ=ON, cnt=0 Shun 192.168.12.1 cnt=0, time=(0:00:30) ASA(config)# clear shun

基于用戶策略( CUT‐Through Proxy)

當一個用戶第一次訪問一個需要被認證的資源時, Cisco ASA會要求這個用戶提供用戶名和密碼。

一個用戶為所有的認證規則,只需要認證一次,因為ASA緩存用戶的源IP地址。(注:由于是根據ip確定一個用戶,故在多個用戶共享一個IP地址( PAT,代理),不建議部署基于用戶的策略,后果一個用戶認證通過,這ip下的其他用戶全部通過)

用戶必須使用HTTP, HTTPS, FTP或者TELNET去訪問資源以觸發認證。

注:只有HTTP, HTTPS, FTP或者TELNET才會觸發,一些非標準的不會直接認證

解決ASA對Telnet的直接認證上述不安全問題

思路:與虛擬HTTP一樣

設置一組ACL:把Telnet 3088 和Telnet虛擬ip的寫到一塊

認證匹配該ACL組的流量

Outside(config)#line vty 0 4 Outside(config-line)#rotary 88 //Telnet開啟3088端口 ASA(config)# access-list in_telnet_out extended permit tcp any any eq 3088 //這句相當于把virtual Telnet 和Telnet outside 3088綁定到一塊了 //實際上只要這組ACL觸發了認證并且通過,該ACL組都會對認證的ip生效 ASA(config)# aaa authentication match in_telnet_out inside 3ara Inside#telnet 192.168.16.100 3088 Trying 192.168.16.100, 3088 ... Open Error: Must authenticate before using this service. [Connection to 192.168.16.100 closed by foreign host] Inside# Inside#telnet 192.168.17.110 //先去認證 只有標準的HTTP, HTTPS, FTP或者TELNET才能正常認證 Trying 192.168.17.110 ... Open LOGIN Authentication Authen by ECIT Username: test1 Password: Welcome to ECIT Authentication Successful [Connection to 192.168.17.110 closed by foreign host] Inside# Inside#telnet 192.168.16.100 3088 //再去訪問ACL中允許的流量 Trying 192.168.16.100, 3088 ... Open Outside>

用戶被認為已經通過了認證,直到他們注銷,或者認證緩存信息超時。

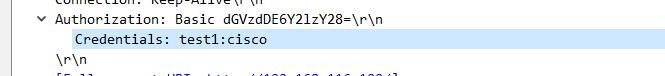

注意:http在認證時賬號密碼是直接通過get包純明文直接發過去的,很不安全,且PAT不合適

ASA(config)# aaa-server 3ara protocol radius //協議 ASA(config-aaa-server-group)# exit ASA(config)# aaa-server 3ara (DMZ) host 192.168.12.200 cisco //radius的IP和key ASA(config-aaa-server-host)# exit ASA(config)# test aaa-server authentication 3ara //測試用戶 ASA(config)# access-list autel permit tcp any any eq telnet //設置ACL ASA(config)# aaa authentication match autel inside 3ara //在inside口匹配該ACL的 啟用AAA認證 ASA(config)# timeout uauth 1:00:00 absolute //絕對超時時間 ASA(config)# timeout uauth 0:10:00 inactivity //閑置超時時間 Inside#telnet 192.168.112.100 Trying 192.168.112.100 ... Open Username: test1 Password: User Access Verification Password: DMZ#exit 提示消息 ASA(config)# auth-prompt prompt Authen by ECIT ASA(config)# auth-prompt accept Welcome to ECIT ASA(config)# auth-prompt reject Deny by ECIT Inside#telnet 192.168.112.100 Trying 192.168.112.100 ... Open Authen by ECIT Username: test1 Password: Welcome to ECIT User Access Verification Password: //這是DMZ的vty密碼 DMZ#

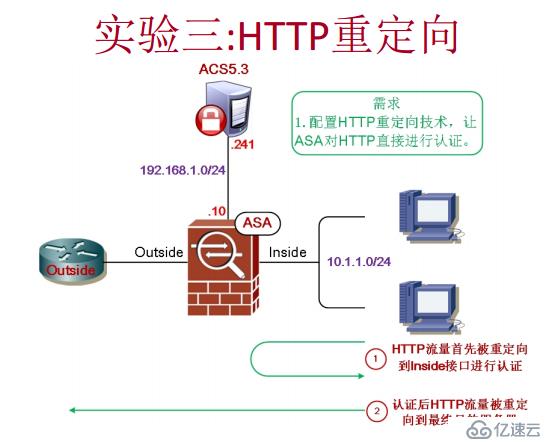

解決ASA對HTTP的直接認證上述不安全問題

HTTP重定向

虛擬HTTP

Secure HTTP

HTTP重定向

ASA(config)# aaa authentication listener http DMZ port http redirect

Secure HTTP

ASA(config)# aaa authentication secure-http-client //不能和上面一起用 //與HTTP重定向幾乎一樣,只是在①那一段是加密的

虛擬HTTP

//原理幾乎一樣,只是在①那一段被重定向到ASA的一個虛擬接口上,當然這個虛擬接口在策略上可達 ASA(config)#virtual http 202.100.1.101 warning 這個地址一般設為ASA接口所在網段的一個地址

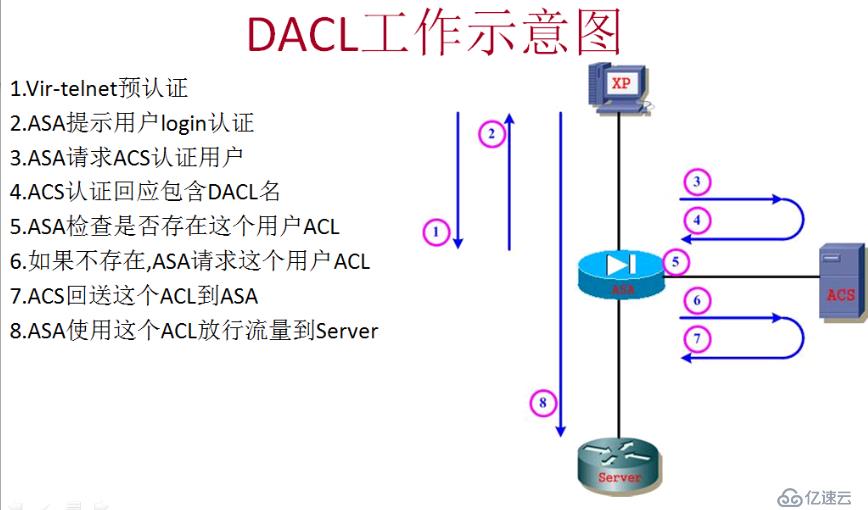

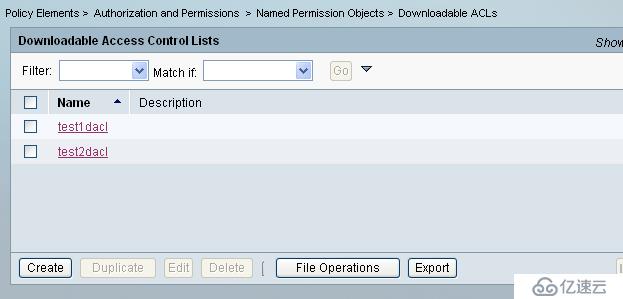

授權

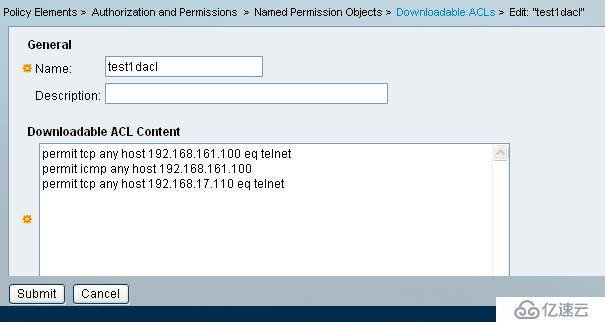

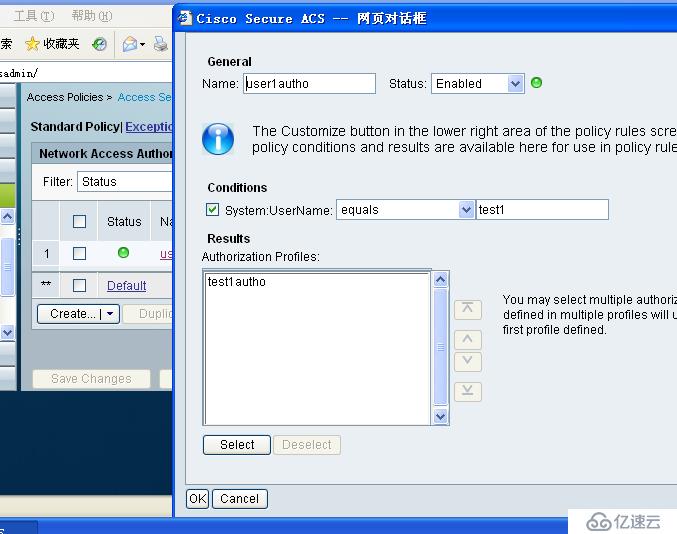

Download ACL 優先于接口和全局ACL

ASA(config)#virtual telnet 192.168.17.110 ASA(config)#access-list in extended permit tcp any host 192.168.17.110 eq telnet ASA(config)#aaa authentication match in inside 3ara ASA(config)# access-group in in interface inside per-user-override //per-user-override表示將dacl覆蓋該接口的acl,切記要敲,否則dacl不生效

注:切記要用IE,什么谷歌,火狐,歐朋都有問題,這個破ACS,心好累

審計

ASA(config)# access-list actelnet permit tcp any any eq telnet ASA(config)# aaa accounting match actelnet inside 3ara

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。