您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

防火墻原理

ASA原理與基本配置

防火墻廠商:(國內:山石,天融信,神州數碼,深信服,飛塔,華為防火墻; 國外:cisco—asa,Juniper, alo alto,mcafee)

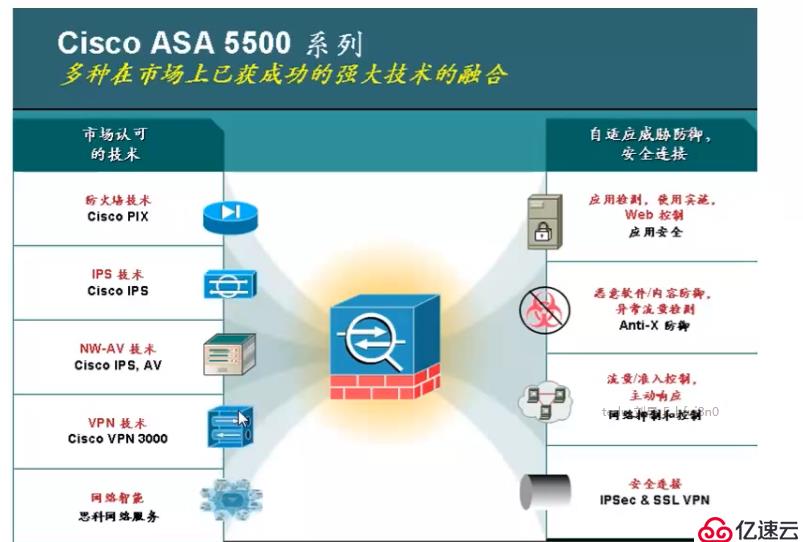

Cisco:PIX——》ASA(V8.4)——————》下一代防火墻(NGFP next-generation fire power)

Asa with firepower service

www.cisco.com

www.huawei.com

防火墻管理:

命令行——telnet/ssh

Web界面——http/https

Asa——asdm:安全設備管理器

WSA——web 防火墻

ESA——郵件防火墻

NG——FMC:firepower manage center

未來的安全市場:IOT IOE:Internet of

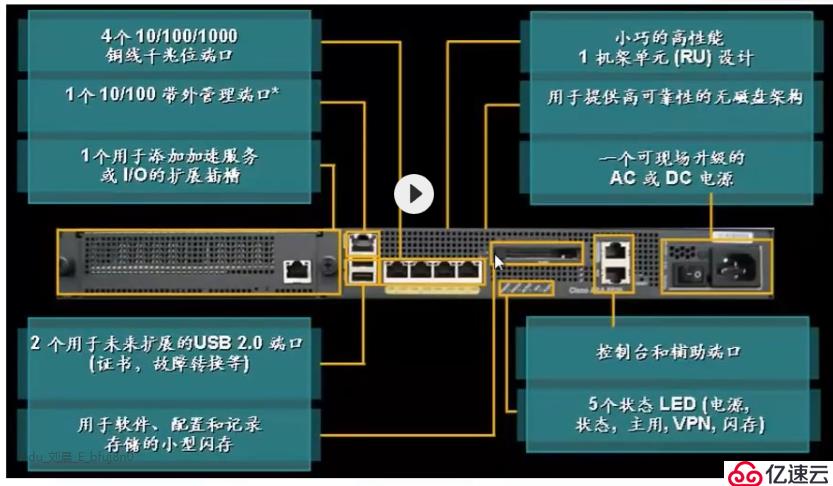

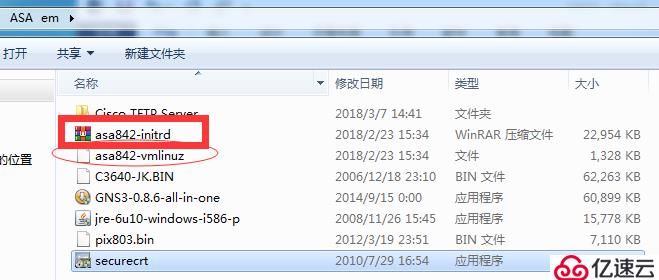

| 硬件與SOFTware防火墻 software防火墻:IOS 硬件防火墻:PIX,ASA,防火墻模塊   接口名稱 物理名稱 邏輯名稱:用來 GNS3安裝: 1.按照步驟安裝軟件: 2.更改語言   重啟軟件 3.添加設備 同上,選擇QEMU Tips:路徑要全英文,參數默認不要更改 安裝好GNS3環境下的ASA模擬器,啟動后 要刪除預先配置的 “啟動配置文件” Ciscosa> Ciscosa>enable Password: Ciscosa#write erase(清除預先配置)  Initrd和kernel索引文件如下  啟動時彈出命令框  不要關閉,最小化處理 Asa重啟后  選擇no,interactive (交互式)prompts(提醒,提示) 不小心進入,用ctrl+z退出 ASA防火墻: 作用: 是在網絡中用于隔離尾纖流量的。 原理: 通過安全級別(0-100)區分不同的區域(內部,外部,非軍事化區域); 默認情況下,高級別的流量可以去往低級別,反之不行(暫時),同級別優先級也不能通信。 部署: 在網路邊界或者網絡內部等需要進行流量隔離的地方 經典的部署模型: ISP——FW——GW——CORE-ROUTER——core switch ISP——GW—outside—FW—inside—CORE-ROUTER——core switch |

DMZ(server) ISP——GW—outside—FW——FW——CORE-ROUTER——core switch |

|---|

DMZ(server)

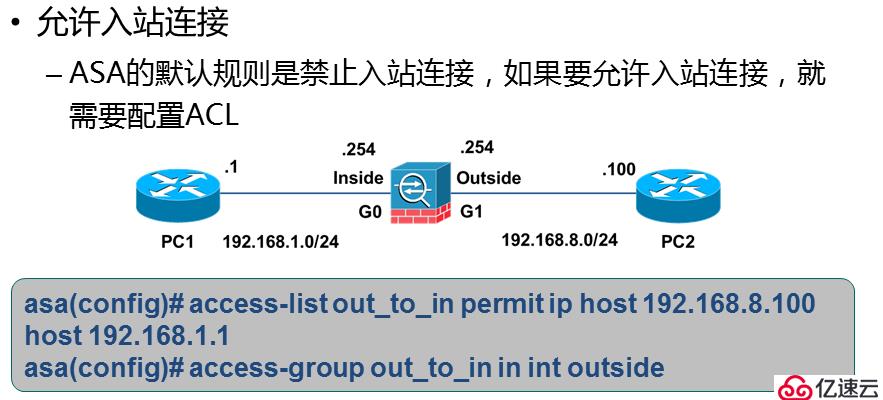

配置:ASA流量默認轉發方向

允許出站:從高安全級別去往低安全級別

禁止入站:從低安全級別去往高安全級別

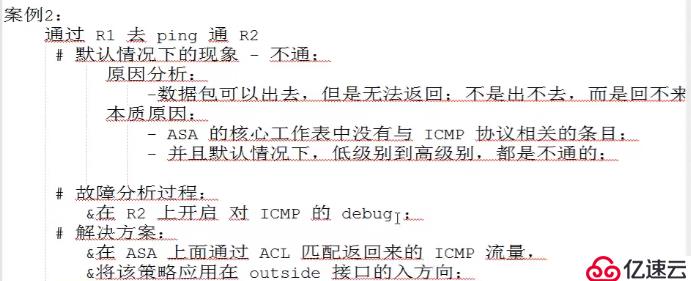

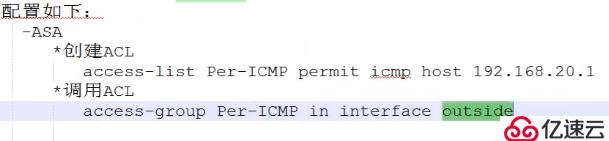

ASA內部處理流量的方式(這是為什么“ping”不可行的原因)

1、 asa設備僅僅對TCP和UDP流量感興趣,其他協議流量,默認情況下,全部丟棄

2、 當流量從低級別端口發出時候,如果向高級別發送,直接丟棄

3、 當流量從高級別端口收到后,可以向低級別端口發送

a) 首先將數據包與ASA本地的路由表進行匹配(匹配轉發,反之丟棄)

b) 然后在ASA本地的核心工作表(conn表)中形成一個轉發條目

4、當流量從低優先級到高安全級別時先查看conn表

ASA工作原理:狀態化防火墻維護一個連接表,稱為CONN表(控制流量的篩選)

默認情況下,AS對TCP和UDP協議提供狀態化連接,icmp協議是非狀態化的

類比NAT工作過程

Conn表中關鍵信息(五元組):

源IP地址

目的IP地址

Ip協議(TCP/UDP )

Ip協議信息(tcp/udp端口號,TCP序列號,tcp控制位)

配置:

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。