支持服務

無論何時何地,億速云各領域專家

就在您的身邊,幫助您提升業務價

值與服務。

售前咨詢:400-100-2938

從2017年5月爆發的 WannCry開始,勒索病毒真正以囂張之勢走向了大眾視野。與我們印象中偏向于勒索個人用戶不同的是,從去年下半年開始,勒索病毒在國內的攻擊重點已經開始轉向了各類服務器,尤其以Windows服務器為甚。近日,360互聯網安全中心發布了《Windows服務器下勒索木馬的防護與對抗》報告,詳細分析了今年1月至4月的被勒索病毒攻擊的服務器情況,包括行業分布、攻擊原因及攻擊手法等各個方面,旨在幫助服務器管理人員更好地防護與對抗勒索病毒。

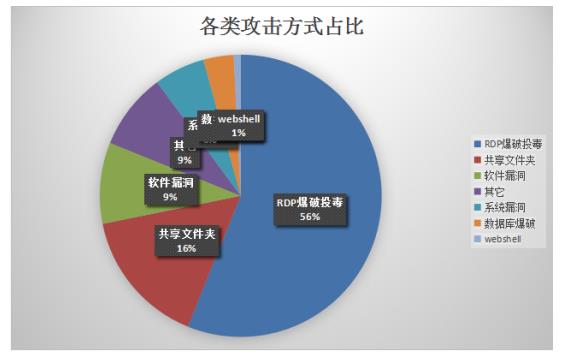

據報告統計的受攻擊目標來看,“弱口令”成為最容易受勒索病毒攻擊的“靶子”,占比超過一半。使用弱口令的服務器,遠程桌面服務一旦被爆破,黑客就可以遠程登錄用戶的計算機投毒。從報告的分析情況看,很多遠程爆破并不是短時間完成的,而是持續一段時間的攻擊。用戶在被攻擊的過程中并未察覺異常,直至機器被拿下并投毒,再去查看日志才發現問題。

而排第二位的,是共享文件夾被加密的情況,這一類情況相對比較特殊:看似是中了勒索病毒,其實是“錯覺”。許多用戶反應,局域網中共享的文件突然被加密,懷疑是自己中了勒索病毒,但計算機內其他文件是完好的。這種情況一般是由于局域網中其它機器感染了勒索病毒,勒索病毒通過搜索局域網中共享文件夾,找到并加密了這些文件,使局域網中的其他用戶產生“自己也被攻擊”的錯覺,其實本身并未中木馬。

此外,軟件漏洞和系統漏洞最近也常被黑客利用,如WebLogic的反序列化漏洞,Apache Struts2的多個任意代碼執行漏洞都被用做過遠程投毒,對于沒有打補丁的機器來說,這些也都是極其危險的。

根據報告對用戶端被攻擊情況的分析可以看出,攻擊者使用工具主要有四大類:

1.第一類,掃描爆破工具,此類工具配合“密碼字典”對主機實施第一波嗅探打擊,使用弱口令的機器很容易在這波掃描中被拿下。

2.第二類是各類密碼嗅探工具,在完成第一波打擊之后,對局域網進行滲透時使用的。這也是經常出現一個集群,多臺主機同時中招的原因。

3.第三類常用工具是進程管理類工具。攻擊者一般在投毒時,通過這些工具結束安全防護軟件進程和一些備份程序,數據庫服務等,方便木馬的投放與效果發揮。針對此類工具,我們也做了相應防護。

4.第四類工具是長期駐留工具,常見的有遠控和后門程序,通過這類工具實現多主機的長期控制,一般會在滲透階段使用。

通過這些經常被使用到的工具也可以看出,存在弱口令和嚴重系統漏洞或軟件漏洞的機器,最容易成為攻擊目標!攻擊者通過這些工具的組合使用,對安全防護薄弱的這類服務器實施打擊,并進行滲透和長期駐留,這對于服務器集群來說也是比較致命的,一臺存在漏洞的主機,就可能造成整個集群的淪陷。

對此,云安全專家提醒廣大用戶,尤其是服務器管理者,盡量避免使用弱口令,定期為系統升級、打補丁,還可以安裝殺毒軟件,從根源上防御病毒登錄控制服務器。