您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

當代碼寫多了,總有些是經驗,但經驗是什么呢?if…else用的次數比別人多?顯然不是。有些超棒的設計可以謂之經驗!

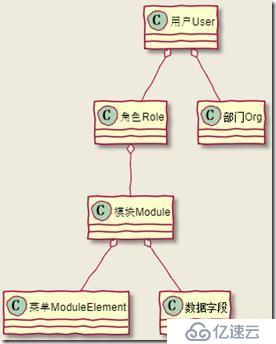

功能權限

網絡上流行的經典的權限設計是【主體】- 【領域】 - 【權限】( who、what、how問題原型 ) 的設計思想,其中:

【主體】可以是用戶,可以是角色,也可以是一個部門

【領域】可以是一個模塊,可以是一個頁面,也可以是頁面上的按鈕

【權限】可以是“可見”,可以是“只讀”,也可以是“可用”(如按鈕可以點擊)

為了簡化程序開發,在OpenAuth.Core中去掉了權限的控制,簡化為【主體】- 【領域】的模式,且【主體】限定為角色。即只能給角色分配模塊和按鈕,不能直接分配給用戶賬號或部門。且一旦分配即表示該角色擁有操作該模塊(按鈕)的權限。

大道至簡,標準的RBAC規范比這個還要簡潔,所以它的生命力才最頑強。在此基礎上,如果進行二次開發,進行更詳細的功能權限控制,可以按照上面的思想進行改造。

數據權限

數據權限是在功能權限的基礎上面進一步的擴展,比如可以查看訂單屬于【功能權限】的范圍,但是可以查看哪些訂單就是【數據權限】的工作了。

這里面的幾個概念:

【資源】:數據權限的控制對象,業務系統中的各種資源。比如訂單單據、銷售單等。

【數據規則】:用于數據權限的條件規則 。

應用場景

銷售單,可以由本人查看

銷售單,測試角色能看到自己的訂單

銷售單,測試角色能看到自己的訂單,管理員角色可以看到所有訂單

銷售單,測試角色能看到自己的訂單,管理員角色可以看到所有訂單,賬號test3可以看到應用名稱為"xxx管理系統"的訂單

我們能想到直接的方法,在訪問數據的入口加入SQL Where條件來實現,以上4種情況對應的sql語句:

1 where CreateUserID = {loginUser}

2 where CreateUserID = {loginUser} and {loginRole} in (測試)

3 where CreateUserID = ({loginUser} and {loginRole} in (測試)) or {loginRole} in (管理員)

4 where CreateUserID = ({loginUser} and {loginRole} in (測試)) or {loginRole} in (管理員)or ({loginUser}==test3 and 應用名稱==XXX管理系統)這些一個一個的"條件",簡單理解為一個【數據規則】,通常會與原來我們前臺的業務過濾條件合并再檢索出數據。

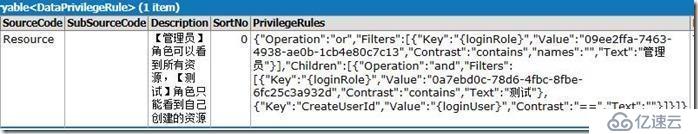

每一個角色有不一樣的【數據規則】,那么數據權限設計就變成

【資源】 - 【數據規則】

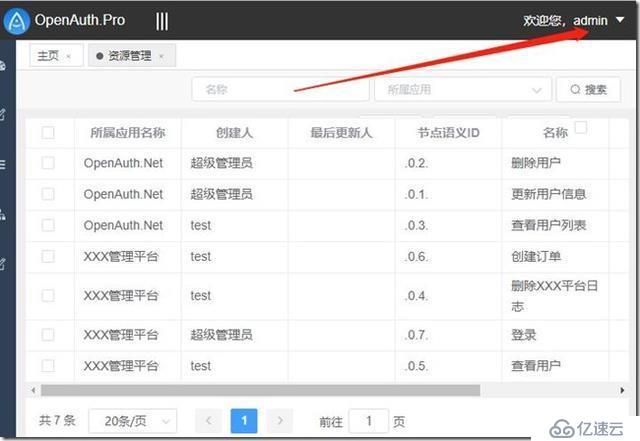

在數據庫記錄中存放為資源ID+規則的形式,如下:

為了簡化程序開發,在開發過程中可以做出以下約定:

所有需要進行數據權限控制功能的表,在設計時必須包含字段CreateUserId(創建用戶Id)。

【資源】的名稱限定為模塊名稱。如部門管理,用戶管理,那么資源就是對應的部門列表,用戶列表。

如果【資源】沒有設置數據規則,那么視為該資源允許被任何主體查看。

數據規則中授權的對象限定為角色、用戶。即不能設定為某個部門所有,如果想實現類似的功能,通過角色間接實現。例如:資源屬于角色“開發組成員”,“開發組組長”。

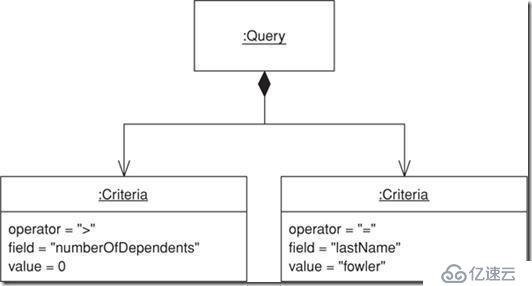

核心實現--查詢對象模式

權限控制總離不開一些條件的限制,如果沒有完善的查詢機制,那么在做權限條件過濾的時候你會覺得很別扭。馬丁在《企業應用架構模式》第13章對象-關系元數據映射模式中提出查詢對象模式(Query Object Pattern)。該模式核心結構如下:

該結構為【數據規則】的建立提供了理論基礎。在設計數據權限的時候,可以照搬該思想。上面例子中的規則,數據規則展開如下:

1 {

2 "Operation": "or",

3 "Filters": [{

4 "Key": "{loginRole}",

5 "Value": "09ee2ffa-7463-4938-ae0b-1cb4e80c7c13",

6 "Contrast": "contains",

7 "Text": "管理員"

8 }],

9 "Children": [{

10 "Operation": "and",

11 "Filters": [{

12 "Key": "{loginRole}",

13 "Value": "0a7ebd0c-78d6-4fbc-8fbe-6fc25c3a932d",

14 "Contrast": "contains",

15 "Text": "測試"

16 }, {

17 "Key": "CreateUserId",

18 "Value": "{loginUser}",

19 "Contrast": "==",

20 "Text": ""

21 }]

22 }, {

23 "Operation": "and",

24 "Filters": [{

25 "Key": "AppName",

26 "Value": "XXX管理平臺",

27 "Contrast": "==",

28 "Text": ""

29 }, {

30 "Key": "{loginUser}",

31 "Value": "229f3a49-ab27-49ce-b383-9f10ca23a9d5,1df68dfd-3b6d-4491-872f-00a0fc6c5a64",

32 "Contrast": "in",

33 "Text": "test3,test4"

34 }]

35 }]

36 }規則分為三個部分:【分組】(Children)、【規則】(Filter)、【操作符】(and or),而規則自身就是一個分組。這種簡單的結構就可以滿足全部的情況。看不懂啥意思?

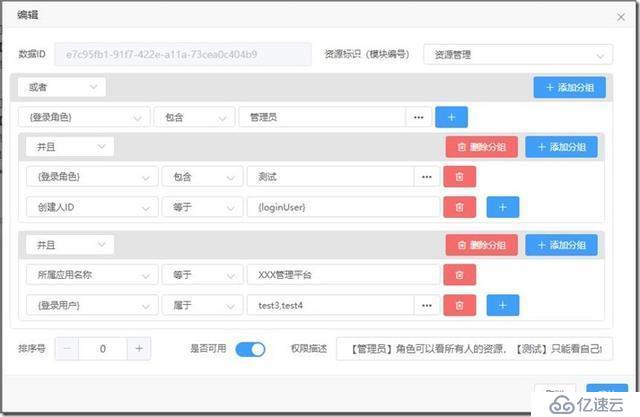

這樣理解起來就比較簡單了。

還不懂??我們從簡單的開始:

某一角色只能看到自己創建的信息。如:針對資源列表,我們設置了【測試】角色可以看到自己創建的資源。

這時如果用一個擁有測試角色的賬號(test)登錄,那么他只能看到自己創建的資源:

其他角色的賬號登錄時,會出現無法看到任何信息。我們稍做調整:【管理員】角色可以看到所有資源,【測試】角色只能看到自己創建的資源。

這時如果用一個擁有管理員角色的賬號(admin)登錄,那么他就可以看到全部資源:

以此為基礎,我們可以擴展非常復雜的數據權限控制。最終形成最后的復雜規則:【管理員】角色可以看到所有資源,【測試】角色只能看到自己創建的資源。賬號test3/test4只能看到應用名稱等于“XXX管理平臺”的資源。

代碼解析--不要BB,秀出你的代碼

可以在應用層基類BaseApp中,定義一個通用函數,根據當前即將訪問的資源Id獲取相應的訪問【數據規則】,并把當前登錄的用戶信息注入到該規則中,最終轉換成針對數據庫的查詢,如下:(不想看這個?直接跳過吧,看看如何使用也沒有問題)

1 protected IQueryable<T> GetDataPrivilege(string parametername)

2 {

3 var loginUser = _auth.GetCurrentUser();

4 if (loginUser.User.Account == Define.SYSTEM_USERNAME) return UnitWork.Find<T>(null); //超級管理員特權

5

6 var moduleName = typeof(T).Name;

7 var rule = UnitWork.FindSingle<DataPrivilegeRule>(u => u.SourceCode == moduleName);

8 if (rule == null) return UnitWork.Find<T>(null); //沒有設置數據規則,那么視為該資源允許被任何主體查看

9 if (rule.PrivilegeRules.Contains(Define.DATAPRIVILEGE_LOGINUSER) ||

10 rule.PrivilegeRules.Contains(Define.DATAPRIVILEGE_LOGINROLE))

11 {

12

13 //即把{loginUser} =='xxxxxxx'換為 loginUser.User.Id =='xxxxxxx',從而把當前登錄的用戶名與當時設計規則時選定的用戶id對比

14 rule.PrivilegeRules = rule.PrivilegeRules.Replace(Define.DATAPRIVILEGE_LOGINUSER, loginUser.User.Id);

15 var roles = loginUser.Roles.Select(u => u.Id).ToList();

16 roles.Sort(); //按字母排序,這樣可以進行like操作

17 rule.PrivilegeRules = rule.PrivilegeRules.Replace(Define.DATAPRIVILEGE_LOGINROLE,

18 string.Join(',',roles));

19 }

20 return UnitWork.Find<T>(null).GenerateFilter(parametername,

21 JsonHelper.Instance.Deserialize<FilterGroup>(rule.PrivilegeRules));

22 }

這樣在我們自己的應用中,使用上面的函數創建一個基礎查詢,再加上自定義的查詢條件即可輕松實現數據權限的控制。

1 var result = new TableData();

2 var objs = GetDataPrivilege("u");

3 if (!string.IsNullOrEmpty(request.key))

4 {

5 objs = objs.Where(u => u.Id.Contains(request.key));

6 }

7

8 result.data = objs.OrderBy(u => u.Id)

9 .Skip((request.page - 1) * request.limit)

10 .Take(request.limit);最后

以上所有代碼均已實現并開源(配置數據規則的界面可以自己畫,layui的前端畫起來實在太費力),OpenAuth.Core秉承代碼之美,為.net core添磚加瓦,喜歡的star一下!

覺得不錯的話點個關注哦

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。