您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹“怎么使用MyBatisPlus攔截器實現數據權限控制”的相關知識,小編通過實際案例向大家展示操作過程,操作方法簡單快捷,實用性強,希望這篇“怎么使用MyBatisPlus攔截器實現數據權限控制”文章能幫助大家解決問題。

平時開發中遇到根據當前用戶的角色,只能查看數據權限范圍的數據需求。列表實現方案有兩種,一是在開發初期就做好判斷賽選,但如果這個需求是中途加的,或不希望每個接口都加一遍,就可以方案二加攔截器的方式。在mybatis執行sql前修改語句,限定where范圍。

當然攔截器生效后是全局性的,如何保證只對需要的接口進行攔截和轉化,就可以應用注解進行識別

因此具體需要哪些步驟就明確了

創建注解類

創建攔截器實現InnerInterceptor接口,重寫查詢方法

創建處理類,獲取數據權限 SQL 片段,設置where

將攔截器加到MyBatis-Plus插件中

自定義注解

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

public @interface UserDataPermission {

}攔截器

import com.baomidou.mybatisplus.core.plugins.InterceptorIgnoreHelper;

import com.baomidou.mybatisplus.core.toolkit.PluginUtils;

import com.baomidou.mybatisplus.extension.parser.JsqlParserSupport;

import com.baomidou.mybatisplus.extension.plugins.inner.InnerInterceptor;

import lombok.*;

import net.sf.jsqlparser.expression.Expression;

import net.sf.jsqlparser.statement.select.PlainSelect;

import net.sf.jsqlparser.statement.select.Select;

import net.sf.jsqlparser.statement.select.SelectBody;

import net.sf.jsqlparser.statement.select.SetOperationList;

import org.apache.ibatis.executor.Executor;

import org.apache.ibatis.mapping.BoundSql;

import org.apache.ibatis.mapping.MappedStatement;

import org.apache.ibatis.session.ResultHandler;

import org.apache.ibatis.session.RowBounds;

import java.sql.SQLException;

import java.util.List;

@Data

@NoArgsConstructor

@AllArgsConstructor

@ToString(callSuper = true)

@EqualsAndHashCode(callSuper = true)

public class MyDataPermissionInterceptor extends JsqlParserSupport implements InnerInterceptor {

/**

* 數據權限處理器

*/

private MyDataPermissionHandler dataPermissionHandler;

@Override

public void beforeQuery(Executor executor, MappedStatement ms, Object parameter, RowBounds rowBounds, ResultHandler resultHandler, BoundSql boundSql) throws SQLException {

if (InterceptorIgnoreHelper.willIgnoreDataPermission(ms.getId())) {

return;

}

PluginUtils.MPBoundSql mpBs = PluginUtils.mpBoundSql(boundSql);

mpBs.sql(this.parserSingle(mpBs.sql(), ms.getId()));

}

@Override

protected void processSelect(Select select, int index, String sql, Object obj) {

SelectBody selectBody = select.getSelectBody();

if (selectBody instanceof PlainSelect) {

this.setWhere((PlainSelect) selectBody, (String) obj);

} else if (selectBody instanceof SetOperationList) {

SetOperationList setOperationList = (SetOperationList) selectBody;

List<SelectBody> selectBodyList = setOperationList.getSelects();

selectBodyList.forEach(s -> this.setWhere((PlainSelect) s, (String) obj));

}

}

/**

* 設置 where 條件

*

* @param plainSelect 查詢對象

* @param whereSegment 查詢條件片段

*/

private void setWhere(PlainSelect plainSelect, String whereSegment) {

Expression sqlSegment = this.dataPermissionHandler.getSqlSegment(plainSelect, whereSegment);

if (null != sqlSegment) {

plainSelect.setWhere(sqlSegment);

}

}

}攔截器處理器

基礎只涉及 = 表達式,要查詢集合范圍 in 看進階版用例

import cn.hutool.core.collection.CollectionUtil;

import lombok.SneakyThrows;

import lombok.extern.slf4j.Slf4j;

import net.sf.jsqlparser.expression.Alias;

import net.sf.jsqlparser.expression.Expression;

import net.sf.jsqlparser.expression.HexValue;

import net.sf.jsqlparser.expression.StringValue;

import net.sf.jsqlparser.expression.operators.conditional.AndExpression;

import net.sf.jsqlparser.expression.operators.relational.EqualsTo;

import net.sf.jsqlparser.expression.operators.relational.ExpressionList;

import net.sf.jsqlparser.expression.operators.relational.InExpression;

import net.sf.jsqlparser.expression.operators.relational.ItemsList;

import net.sf.jsqlparser.schema.Column;

import net.sf.jsqlparser.schema.Table;

import net.sf.jsqlparser.statement.select.PlainSelect;

import java.lang.reflect.Method;

import java.util.List;

import java.util.Objects;

import java.util.Set;

import java.util.stream.Collectors;

@Slf4j

public class MyDataPermissionHandler {

/**

* 獲取數據權限 SQL 片段

*

* @param plainSelect 查詢對象

* @param whereSegment 查詢條件片段

* @return JSqlParser 條件表達式

*/

@SneakyThrows(Exception.class)

public Expression getSqlSegment(PlainSelect plainSelect, String whereSegment) {

// 待執行 SQL Where 條件表達式

Expression where = plainSelect.getWhere();

if (where == null) {

where = new HexValue(" 1 = 1 ");

}

log.info("開始進行權限過濾,where: {},mappedStatementId: {}", where, whereSegment);

//獲取mapper名稱

String className = whereSegment.substring(0, whereSegment.lastIndexOf("."));

//獲取方法名

String methodName = whereSegment.substring(whereSegment.lastIndexOf(".") + 1);

Table fromItem = (Table) plainSelect.getFromItem();

// 有別名用別名,無別名用表名,防止字段沖突報錯

Alias fromItemAlias = fromItem.getAlias();

String mainTableName = fromItemAlias == null ? fromItem.getName() : fromItemAlias.getName();

//獲取當前mapper 的方法

Method[] methods = Class.forName(className).getMethods();

//遍歷判斷mapper 的所以方法,判斷方法上是否有 UserDataPermission

for (Method m : methods) {

if (Objects.equals(m.getName(), methodName)) {

UserDataPermission annotation = m.getAnnotation(UserDataPermission.class);

if (annotation == null) {

return where;

}

// 1、當前用戶Code

User user = SecurityUtils.getUser();

// 查看自己的數據

// = 表達式

EqualsTo usesEqualsTo = new EqualsTo();

usesEqualsTo.setLeftExpression(new Column(mainTableName + ".creator_code"));

usesEqualsTo.setRightExpression(new StringValue(user.getUserCode()));

return new AndExpression(where, usesEqualsTo);

}

}

//說明無權查看,

where = new HexValue(" 1 = 2 ");

return where;

}

}將攔截器加到MyBatis-Plus插件中

如果你之前項目配插件 ,直接用下面方式就行

@Bean

public MybatisPlusInterceptor mybatisPlusInterceptor() {

MybatisPlusInterceptor interceptor = new MybatisPlusInterceptor();

// 添加數據權限插件

MyDataPermissionInterceptor dataPermissionInterceptor = new MyDataPermissionInterceptor();

// 添加自定義的數據權限處理器

dataPermissionInterceptor.setDataPermissionHandler(new MyDataPermissionHandler());

interceptor.addInnerInterceptor(dataPermissionInterceptor);

interceptor.addInnerInterceptor(new PaginationInnerInterceptor(DbType.MYSQL));

return interceptor;

}但如果你項目之前是依賴包依賴,或有公司內部統一攔截設置好,也可以往MybatisPlusInterceptor進行插入,避免影響原有項目配置

@Bean

public MyDataPermissionInterceptor myInterceptor(MybatisPlusInterceptor mybatisPlusInterceptor) {

MyDataPermissionInterceptor sql = new MyDataPermissionInterceptor();

sql.setDataPermissionHandler(new MyDataPermissionHandler());

List<InnerInterceptor> list = new ArrayList<>();

// 添加數據權限插件

list.add(sql);

// 分頁插件

mybatisPlusInterceptor.setInterceptors(list);

list.add(new PaginationInnerInterceptor(DbType.MYSQL));

return sql;

}以上就是簡單版的是攔截器修改語句使用

使用方式

在mapper層添加注解即可

@UserDataPermission

List<CustomerAllVO> selectAllCustomerPage(IPage<CustomerAllVO> page, @Param("customerName")String customerName);基礎班只是能用,業務功能沒有特別約束,先保證能跑起來

進階版 解決兩個問題:

加了角色,用角色決定范圍

解決不是mapper層自定義sql查詢問題。

兩個是完全獨立的問題 ,可根據情況分開解決

解決不是mapper層自定義sql查詢問題。

例如我們名稱簡單的sql語句 直接在Service層用mybatisPluse自帶的方法

xxxxService.list(Wrapper<T> queryWrapper) xxxxService.page(new Page<>(),Wrapper<T> queryWrapper)

以上這種我應該把注解加哪里呢

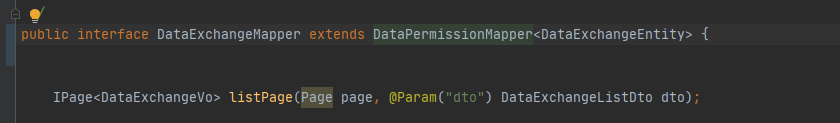

因為service層,本質上還是調mapper層, 所以還是在mapper層做文章,原來的mapper實現了extends BaseMapper 接口,所以能夠查詢,我們要做的就是在 mapper層中間套一個中間接口,來方便我們加注解

xxxxxMapper ——》DataPermissionMapper(中間) ——》BaseMapper

根據自身需要,在重寫的接口方法上加注解即可,這樣就影響原先的代碼

import com.baomidou.mybatisplus.core.conditions.Wrapper;

import com.baomidou.mybatisplus.core.mapper.BaseMapper;

import com.baomidou.mybatisplus.core.metadata.IPage;

import com.baomidou.mybatisplus.core.toolkit.Constants;

import org.apache.ibatis.annotations.Param;

import java.io.Serializable;

import java.util.Collection;

import java.util.List;

import java.util.Map;

public interface DataPermissionMapper<T> extends BaseMapper<T> {

/**

* 根據 ID 查詢

*

* @param id 主鍵ID

*/

@Override

@UserDataPermission

T selectById(Serializable id);

/**

* 查詢(根據ID 批量查詢)

*

* @param idList 主鍵ID列表(不能為 null 以及 empty)

*/

@Override

@UserDataPermission

List<T> selectBatchIds(@Param(Constants.COLLECTION) Collection<? extends Serializable> idList);

/**

* 查詢(根據 columnMap 條件)

*

* @param columnMap 表字段 map 對象

*/

@Override

@UserDataPermission

List<T> selectByMap(@Param(Constants.COLUMN_MAP) Map<String, Object> columnMap);

/**

* 根據 entity 條件,查詢一條記錄

*

* @param queryWrapper 實體對象封裝操作類(可以為 null)

*/

@Override

@UserDataPermission

T selectOne(@Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

/**

* 根據 Wrapper 條件,查詢總記錄數

*

* @param queryWrapper 實體對象封裝操作類(可以為 null)

*/

@Override

@UserDataPermission

Integer selectCount(@Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

/**

* 根據 entity 條件,查詢全部記錄

*

* @param queryWrapper 實體對象封裝操作類(可以為 null)

*/

@Override

@UserDataPermission

List<T> selectList(@Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

/**

* 根據 Wrapper 條件,查詢全部記錄

*

* @param queryWrapper 實體對象封裝操作類(可以為 null)

*/

@Override

@UserDataPermission

List<Map<String, Object>> selectMaps(@Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

/**

* 根據 Wrapper 條件,查詢全部記錄

* <p>注意: 只返回第一個字段的值</p>

*

* @param queryWrapper 實體對象封裝操作類(可以為 null)

*/

@Override

@UserDataPermission

List<Object> selectObjs(@Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

/**

* 根據 entity 條件,查詢全部記錄(并翻頁)

*

* @param page 分頁查詢條件(可以為 RowBounds.DEFAULT)

* @param queryWrapper 實體對象封裝操作類(可以為 null)

*/

@Override

@UserDataPermission

<E extends IPage<T>> E selectPage(E page, @Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

/**

* 根據 Wrapper 條件,查詢全部記錄(并翻頁)

*

* @param page 分頁查詢條件

* @param queryWrapper 實體對象封裝操作類

*/

@Override

@UserDataPermission

<E extends IPage<Map<String, Object>>> E selectMapsPage(E page, @Param(Constants.WRAPPER) Wrapper<T> queryWrapper);

}解決角色控制查詢范圍

引入角色,我們先假設有三種角色,按照常規的業務需求,一種是管理員查看全部、一種是部門管理查看本部門、一種是僅查看自己。

有了以上假設,就可以設置枚舉類編寫業務邏輯, 對是業務邏輯,所以我們只需要更改”攔截器處理器類“

建立范圍枚舉

建立角色枚舉以及范圍關聯關系

重寫攔截器處理方法

范圍枚舉

@AllArgsConstructor

@Getter

public enum DataScope {

// Scope 數據權限范圍 : ALL(全部)、DEPT(部門)、MYSELF(自己)

ALL("ALL"),

DEPT("DEPT"),

MYSELF("MYSELF");

private String name;

}角色枚舉

@AllArgsConstructor

@Getter

public enum DataPermission {

// 枚舉類型根據范圍從前往后排列,避免影響getScope

// Scope 數據權限范圍 : ALL(全部)、DEPT(部門)、MYSELF(自己)

DATA_MANAGER("數據管理員", "DATA_MANAGER",DataScope.ALL),

DATA_AUDITOR("數據審核員", "DATA_AUDITOR",DataScope.DEPT),

DATA_OPERATOR("數據業務員", "DATA_OPERATOR",DataScope.MYSELF);

private String name;

private String code;

private DataScope scope;

public static String getName(String code) {

for (DataPermission type : DataPermission.values()) {

if (type.getCode().equals(code)) {

return type.getName();

}

}

return null;

}

public static String getCode(String name) {

for (DataPermission type : DataPermission.values()) {

if (type.getName().equals(name)) {

return type.getCode();

}

}

return null;

}

public static DataScope getScope(Collection<String> code) {

for (DataPermission type : DataPermission.values()) {

for (String v : code) {

if (type.getCode().equals(v)) {

return type.getScope();

}

}

}

return DataScope.MYSELF;

}

}重寫攔截器處理類 MyDataPermissionHandler

import lombok.SneakyThrows;

import lombok.extern.slf4j.Slf4j;

import net.sf.jsqlparser.expression.Alias;

import net.sf.jsqlparser.expression.Expression;

import net.sf.jsqlparser.expression.HexValue;

import net.sf.jsqlparser.expression.StringValue;

import net.sf.jsqlparser.expression.operators.conditional.AndExpression;

import net.sf.jsqlparser.expression.operators.relational.EqualsTo;

import net.sf.jsqlparser.expression.operators.relational.ExpressionList;

import net.sf.jsqlparser.expression.operators.relational.InExpression;

import net.sf.jsqlparser.expression.operators.relational.ItemsList;

import net.sf.jsqlparser.schema.Column;

import net.sf.jsqlparser.schema.Table;

import net.sf.jsqlparser.statement.select.PlainSelect;

import java.lang.reflect.Method;

import java.util.List;

import java.util.Objects;

import java.util.Set;

import java.util.stream.Collectors;

@Slf4j

public class MyDataPermissionHandler {

private RemoteRoleService remoteRoleService;

private RemoteUserService remoteUserService;

/**

* 獲取數據權限 SQL 片段

*

* @param plainSelect 查詢對象

* @param whereSegment 查詢條件片段

* @return JSqlParser 條件表達式

*/

@SneakyThrows(Exception.class)

public Expression getSqlSegment(PlainSelect plainSelect, String whereSegment) {

remoteRoleService = SpringUtil.getBean(RemoteRoleService.class);

remoteUserService = SpringUtil.getBean(RemoteUserService.class);

// 待執行 SQL Where 條件表達式

Expression where = plainSelect.getWhere();

if (where == null) {

where = new HexValue(" 1 = 1 ");

}

log.info("開始進行權限過濾,where: {},mappedStatementId: {}", where, whereSegment);

//獲取mapper名稱

String className = whereSegment.substring(0, whereSegment.lastIndexOf("."));

//獲取方法名

String methodName = whereSegment.substring(whereSegment.lastIndexOf(".") + 1);

Table fromItem = (Table) plainSelect.getFromItem();

// 有別名用別名,無別名用表名,防止字段沖突報錯

Alias fromItemAlias = fromItem.getAlias();

String mainTableName = fromItemAlias == null ? fromItem.getName() : fromItemAlias.getName();

//獲取當前mapper 的方法

Method[] methods = Class.forName(className).getMethods();

//遍歷判斷mapper 的所以方法,判斷方法上是否有 UserDataPermission

for (Method m : methods) {

if (Objects.equals(m.getName(), methodName)) {

UserDataPermission annotation = m.getAnnotation(UserDataPermission.class);

if (annotation == null) {

return where;

}

// 1、當前用戶Code

User user = SecurityUtils.getUser();

// 2、當前角色即角色或角色類型(可能多種角色)

Set<String> roleTypeSet = remoteRoleService.currentUserRoleType();

DataScope scopeType = DataPermission.getScope(roleTypeSet);

switch (scopeType) {

// 查看全部

case ALL:

return where;

case DEPT:

// 查看本部門用戶數據

// 創建IN 表達式

// 創建IN范圍的元素集合

List<String> deptUserList = remoteUserService.listUserCodesByDeptCodes(user.getDeptCode());

// 把集合轉變為JSQLParser需要的元素列表

ItemsList deptList = new ExpressionList(deptUserList.stream().map(StringValue::new).collect(Collectors.toList()));

InExpression inExpressiondept = new InExpression(new Column(mainTableName + ".creator_code"), deptList);

return new AndExpression(where, inExpressiondept);

case MYSELF:

// 查看自己的數據

// = 表達式

EqualsTo usesEqualsTo = new EqualsTo();

usesEqualsTo.setLeftExpression(new Column(mainTableName + ".creator_code"));

usesEqualsTo.setRightExpression(new StringValue(user.getUserCode()));

return new AndExpression(where, usesEqualsTo);

default:

break;

}

}

}

//說明無權查看,

where = new HexValue(" 1 = 2 ");

return where;

}

}關于“怎么使用MyBatisPlus攔截器實現數據權限控制”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識,可以關注億速云行業資訊頻道,小編每天都會為大家更新不同的知識點。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。