您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

摘要: 日志在很多時候是非常重要的,尤其是登錄日志。從登錄日志中可以發現很多有價值的信息,window2008及以后的日志基本一致,2003由于時間太長,微軟都停止更新了,所以重點介紹2008的登錄日志。

Windows登錄類型對應含義如下表:

類型ID | 登錄方式 | 描述信息 |

2 | Interactive | A user logged on to this computer at the console |

3 | Network | A user or computer logged on to this computer from the network |

4 | Batch | Batch logon type is used by batch servers, where processes might run on behalf of a user without the user’s direct intervention |

5 | Service | A service was started by the Service Control Manager |

7 | Unlock | This workstation was unlocked |

8 | NetworkCleartext | A user logged on to a network and the user password was passed to the authentication package in its unhashed (plain text) form. It is possible that the unhashed password was passed across the network, for example, when IIS performed basic authentication |

9 | NewCredentials | A caller (process, thread, or program) cloned its current token and specified new credentials for outbound connections. The new logon session has the same local identity, but it uses different credentials for other network connections. |

10 | RemoteInteractive | A user logged on to this computer remotely using Terminal Services or a Remote Desktop connection. |

11 | CachedInteractive | A user logged on to this computer with network credentials that were stored locally on the computer. The domain controller was not contacted to verify the credentials |

登錄類型2:交互式登錄(Interactive): 就是指用戶在計算機的控制臺上進行的登錄,也就是在本地鍵盤上進行的登錄。

登錄類型3:網絡(Network): 最常見的是訪問網絡共享文件夾或打印機。另外大多數情況下通過網絡登錄IIS時也被記為這種類型,但基本驗證方式的IIS登錄是個例外,它將被記為類型8。

登錄類型4:批處理(Batch) :當Windows運行一個計劃任務時,“計劃任務服務”將為這個任務首先創建一個新的登錄會話以便它能在此計劃任務所配置的用戶賬戶下運行,當這種登錄出現時,Windows在日志中記為類型4,對于其它類型的工作任務系統,依賴于它的設計,也可以在開始工作時產生類型4的登錄事件,類型4登錄通常表明某計劃任務啟動,但也可能是一個惡意用戶通過計劃任務來猜測用戶密碼,這種嘗試將產生一個類型4的登錄失敗事件,但是這種失敗登錄也可能是由于計劃任務的用戶密碼沒能同步更改造成的,比如用戶密碼更改了,而忘記了在計劃任務中進行更改。

登錄類型5:服務(Service) :與計劃任務類似,每種服務都被配置在某個特定的用戶賬戶下運行,當一個服務開始時,Windows首先為這個特定的用戶創建一個登錄會話,這將被記為類型5,失敗的類型5通常表明用戶的密碼已變而這里沒得到更新。

登錄類型7:解鎖(Unlock) :很多公司都有這樣的安全設置:當用戶離開屏幕一段時間后,屏保程序會鎖定計算機屏幕。解開屏幕鎖定需要鍵入用戶名和密碼。此時產生的日志類型就是Type 7。

登錄類型8:網絡明文(NetworkCleartext) :通常發生在IIS 的 ASP登錄。不推薦。

登錄類型9:新憑證(NewCredentials) :通常發生在RunAS方式運行某程序時的登錄驗證。

登錄類型10:遠程交互(RemoteInteractive) :通過終端服務、遠程桌面或遠程協助訪問計算機時,Windows將記為類型10,以便與真正的控制臺登錄相區別,注意XP之前的版本不支持這種登錄類型,比如Windows2000仍然會把終端服務登錄記為類型2。

登錄類型11:緩存交互(CachedInteractive) :在自己網絡之外以域用戶登錄而無法登錄域控制器時使用緩存登錄。默認情況下,Windows緩存了最近10次交互式域登錄的憑證HASH,如果以后當你以一個域用戶登錄而又沒有域控制器可用時,Windows將使用這些HASH來驗證你的身份。

本文由賽克藍德(secisland)原創,轉載請標明出處,感謝!

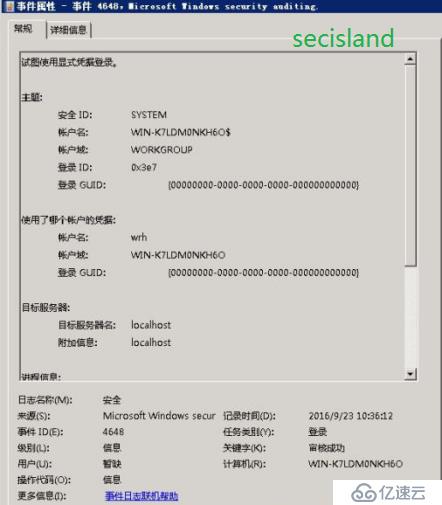

首先是成功的登錄,從日志分析來看至少會有2個事件發生,分別為ID4648、 4624,以下從上至下分別是各自的截圖。

審核成功 2016/9/23 10:36:12 Microsoft Windows security auditing. 4648 登錄

審核成功 2016/9/23 10:36:12 Microsoft Windows security auditing. 4624 登錄

現在來分析下,首先是ID4648事件,該事件說明有人使用身份憑據在嘗試登錄,并且頭字段中的用戶名為SYSTEM。看看描述信息中有什么:

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 10:36:12

事件 ID: 4648

任務類別: 登錄

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O (目標機器名)

說明:

試圖使用顯式憑據登錄。(說明有人在嘗試登錄)

主題:

安全 ID: SYSTEM

帳戶名: WIN-K7LDM0NKH6O$(主機名加了$后綴)

帳戶域: WORKGROUP (主機的域名,此例中主機在名稱為“WORKGROUP”的工作組中)

登錄 ID: 0x3e7

登錄 GUID: {00000000-0000-0000-0000-000000000000}

使用了哪個帳戶的憑據:

帳戶名: wrh(登錄使用的用戶名)

帳戶域: WIN-K7LDM0NKH6O (目標帳戶域)

登錄 GUID: {00000000-0000-0000-0000-000000000000}

目標服務器:

目標服務器名: localhost

附加信息: localhost

進程信息:

進程 ID: 0xfb8

進程名: C:\Windows\System32\winlogon.exe

網絡信息:

網絡地址: 127.0.0.1

端口: 0

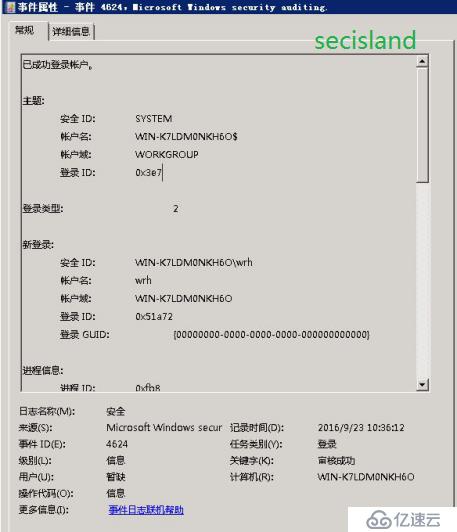

接著是ID4624事件,看看描述信息:

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 10:36:12

事件 ID: 4624

任務類別: 登錄

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

已成功登錄帳戶。

主題:

安全 ID: SYSTEM

帳戶名: WIN-K7LDM0NKH6O$ (主機名加了$后綴)

帳戶域: WORKGROUP

登錄 ID: 0x3e7

登錄類型: 2 (交互式登錄)

新登錄:

安全 ID: WIN-K7LDM0NKH6O\wrh

帳戶名: wrh (登錄的帳戶名稱)

帳戶域: WIN-K7LDM0NKH6O

登錄 ID: 0x51a72

登錄 GUID: {00000000-0000-0000-0000-000000000000}

進程信息:

進程 ID: 0xfb8

進程名: C:\Windows\System32\winlogon.exe

網絡信息:

工作站名: WIN-K7LDM0NKH6O

源網絡地址: 127.0.0.1

源端口: 0

詳細身份驗證信息:

登錄進程: User32

身份驗證數據包: Negotiate

傳遞服務: -

數據包名(僅限 NTLM): -

密鑰長度: 0

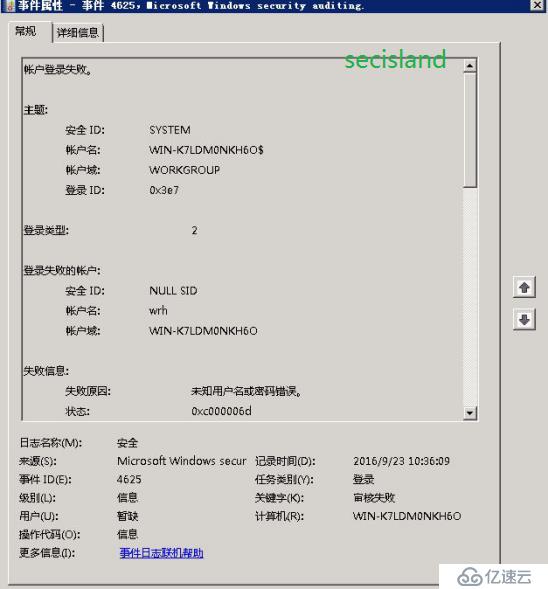

接下來看看失敗的本地登錄。失敗登錄會產生ID為4625的事件日志。

審核失敗 2016/9/23 10:35:13 Microsoft Windows security auditing. 4625 登錄

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 10:35:13

事件 ID: 4625

任務類別: 登錄

級別: 信息

關鍵字: 審核失敗

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

帳戶登錄失敗。

主題:

安全 ID: WIN-K7LDM0NKH6O\Administrator

帳戶名: Administrator

帳戶域: WIN-K7LDM0NKH6O

登錄 ID: 0x1f903

登錄類型: 2 (交互式登錄)

登錄失敗的帳戶:

安全 ID: NULL SID

帳戶名: wrh (登錄的帳戶名稱)

帳戶域:

失敗信息:

失敗原因: 未知用戶名或密碼錯誤。(失敗原因)

狀態: 0xc000006e

子狀態: 0xc000006e

進程信息:

調用方進程 ID: 0xec0

調用方進程名: C:\Windows\System32\dllhost.exe

網絡信息:

工作站名: WIN-K7LDM0NKH6O

源網絡地址: -

源端口: -

詳細身份驗證信息:

登錄進程: Advapi

身份驗證數據包: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

傳遞服務: -

數據包名(僅限 NTLM): -

密鑰長度: 0

本文由賽克藍德(secisland)原創,轉載請標明出處,感謝!

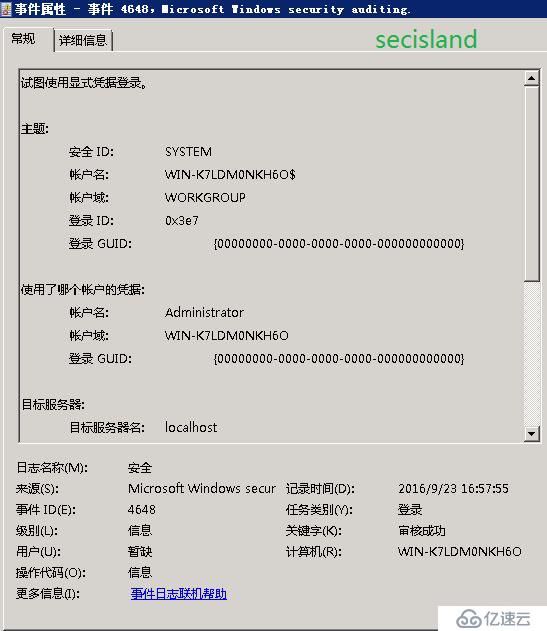

使用mstsc遠程登錄某個主機時,使用的帳戶是管理員帳戶的話,成功的情況下會有ID為4648、4624、4672的事件產生。首先是成功登錄,如下圖所示,從中可以看到ID為4624,審核成功,登錄類型為10(遠程交互)。并且描述信息中的主機名(源工作站)仍為被嘗試登錄主機的主機名,而不是源主機名。

審核成功 2016/9/23 16:57:55 Microsoft Windows security auditing. 4648 登錄

審核成功 2016/9/23 16:57:55 Microsoft Windows security auditing. 4624 登錄

審核成功 2016/9/23 16:57:55 Microsoft Windows security auditing. 4672 特殊登錄

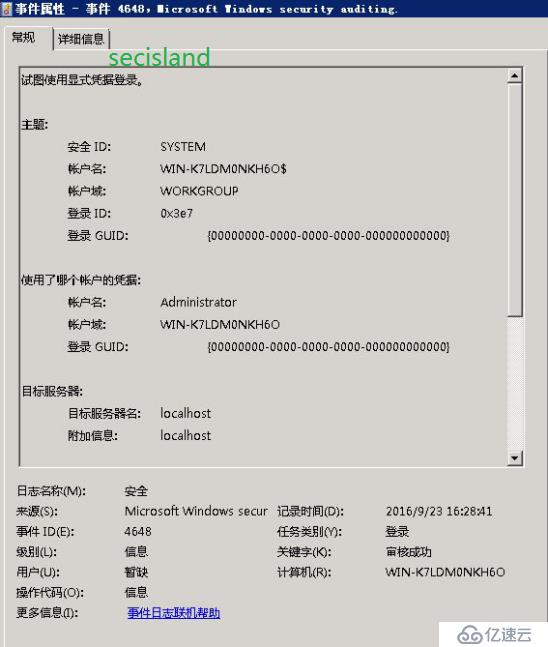

現在來分析下,首先是ID4648事件,該事件說明有人使用身份憑據在嘗試登錄,并且頭字段中的用戶名為SYSTEM。看看描述信息中有什么:

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:57:55

事件 ID: 4648

任務類別: 登錄

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

試圖使用顯式憑據登錄。

主題:

安全 ID: SYSTEM

帳戶名: WIN-K7LDM0NKH6O$

帳戶域: WORKGROUP

登錄 ID: 0x3e7

登錄 GUID: {00000000-0000-0000-0000-000000000000}

使用了哪個帳戶的憑據:

帳戶名: Administrator

帳戶域: WIN-K7LDM0NKH6O

登錄 GUID: {00000000-0000-0000-0000-000000000000}

目標服務器:

目標服務器名: localhost

附加信息: localhost

進程信息:

進程 ID: 0xb3c

進程名: C:\Windows\System32\winlogon.exe

網絡信息:

網絡地址: 192.168.0.122 (源主機IP地址)

端口: 10898 (源主機端口)

接著是ID4624事件,看看描述信息:

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:57:55

事件 ID: 4624

任務類別: 登錄

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

已成功登錄帳戶。

主題:

安全 ID: SYSTEM

帳戶名: WIN-K7LDM0NKH6O$

帳戶域: WORKGROUP

登錄 ID: 0x3e7

登錄類型: 10

新登錄:

安全 ID: WIN-K7LDM0NKH6O\Administrator

帳戶名: Administrator

帳戶域: WIN-K7LDM0NKH6O

登錄 ID: 0xa93db

登錄 GUID: {00000000-0000-0000-0000-000000000000}

進程信息:

進程 ID: 0xb3c

進程名: C:\Windows\System32\winlogon.exe

網絡信息:

工作站名: WIN-K7LDM0NKH6O

源網絡地址: 192.168.0.122

源端口: 10898

詳細身份驗證信息:

登錄進程: User32

身份驗證數據包: Negotiate

傳遞服務: -

數據包名(僅限 NTLM): -

密鑰長度: 0

從這里可以看出和本地登錄至少有3個地方不一樣,首先登錄類型的ID為10,說明是遠程交互式登錄,其次是源網絡地址和源端口。

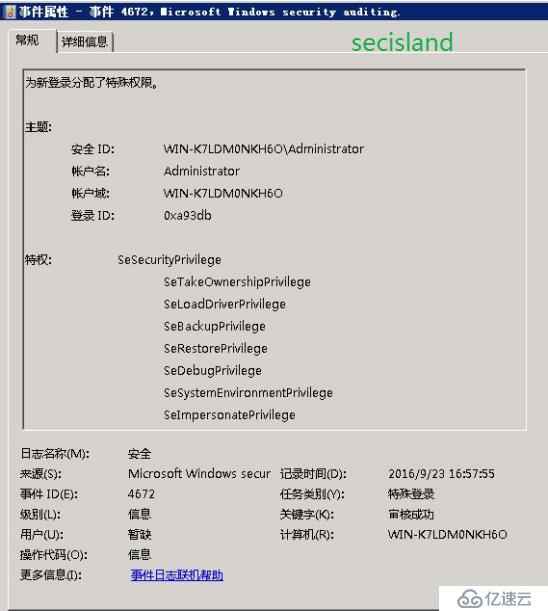

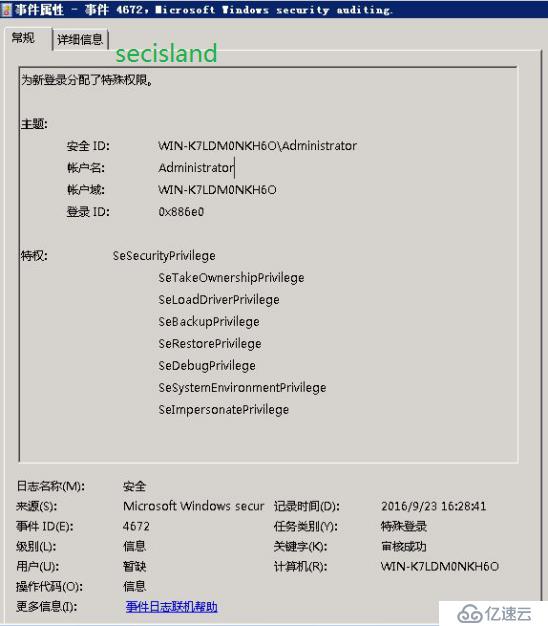

再來看看ID4672,特殊登錄事件:

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:57:55

事件 ID: 4672

任務類別: 特殊登錄

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

為新登錄分配了特殊權限。

主題:

安全 ID: WIN-K7LDM0NKH6O\Administrator

帳戶名: Administrator

帳戶域: WIN-K7LDM0NKH6O

登錄 ID: 0xa93db

特權: SeSecurityPrivilege

SeTakeOwnershipPrivilege

SeLoadDriverPrivilege

SeBackupPrivilege

SeRestorePrivilege

SeDebugPrivilege

SeSystemEnvironmentPrivilege

SeImpersonatePrivilege

所有為登錄進程分配特殊權限的操作都屬于“特殊登錄”事件。特殊權限是指,帳戶域WIN-K7LDM0NKH6O下的所有特權帳戶,用戶無法使用這些特權帳戶登錄系統,這些帳戶是留給系統服務進程執行特權操作用的。

接下來看看失敗的RDP協議登錄。失敗登錄會產生ID為4625的事件日志。

審核失敗 2016/9/23 16:57:50 Microsoft Windows security auditing. 4625 登錄

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:57:50

事件 ID: 4625

任務類別: 登錄

級別: 信息

關鍵字: 審核失敗

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

帳戶登錄失敗。

主題:

安全 ID: SYSTEM

帳戶名: WIN-K7LDM0NKH6O$

帳戶域: WORKGROUP

登錄 ID: 0x3e7

登錄類型: 10

登錄失敗的帳戶:

安全 ID: NULL SID

帳戶名: Administrator

帳戶域: WIN-K7LDM0NKH6O

失敗信息:

失敗原因: 未知用戶名或密碼錯誤。

狀態: 0xc000006d

子狀態: 0xc000006a

進程信息:

調用方進程 ID: 0xb3c

調用方進程名: C:\Windows\System32\winlogon.exe

網絡信息:

工作站名: WIN-K7LDM0NKH6O

源網絡地址: 192.168.0.122

源端口: 10898

詳細身份驗證信息:

登錄進程: User32

身份驗證數據包: Negotiate

傳遞服務: -

數據包名(僅限 NTLM): -

密鑰長度: 0

使用不存在的用戶名和錯誤密碼分別登錄失敗,ID為4625,登錄類型為10(遠程交互)。審核失敗,列出了登錄失敗的賬戶名和失敗原因。

本文由賽克藍德(secisland)原創,轉載請標明出處,感謝!

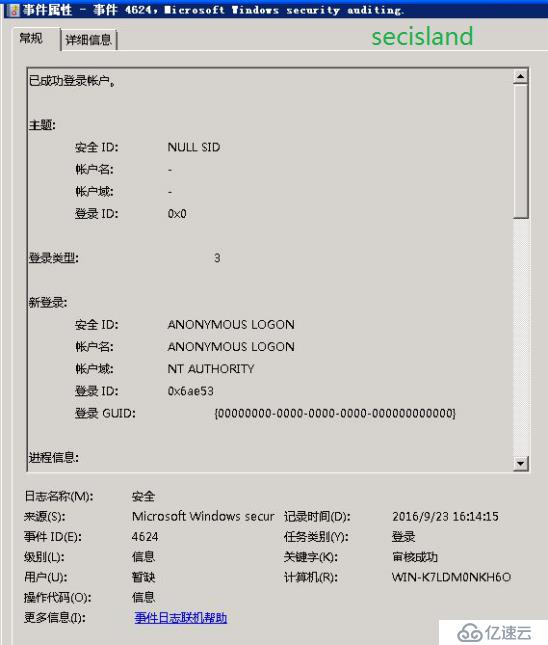

首先是使用正確的用戶名和密碼訪問遠程共享主機,登錄事件ID為4624,登錄類型為3(Network),審核成功。列出了源網絡地址和端口。

審核成功 2016/9/23 16:14:15 Microsoft Windows security auditing. 4624 登錄

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:14:15

事件 ID: 4624

任務類別: 登錄

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

已成功登錄帳戶。

主題:

安全 ID: NULL SID

帳戶名: -

帳戶域: -

登錄 ID: 0x0

登錄類型: 3

新登錄:

安全 ID: ANONYMOUS LOGON

帳戶名: ANONYMOUS LOGON

帳戶域: NT AUTHORITY

登錄 ID: 0x6ae53

登錄 GUID: {00000000-0000-0000-0000-000000000000}

進程信息:

進程 ID: 0x0

進程名: -

網絡信息:

工作站名: CHINA-CE675F3BC

源網絡地址: 192.168.0.122

源端口: 10234

詳細身份驗證信息:

登錄進程: NtLmSsp

身份驗證數據包: NTLM

傳遞服務: -

數據包名(僅限 NTLM): NTLM V1

密鑰長度: 0

如果訪問共享資源使用的帳戶名、密碼正確,但是該用戶對指定的共享文件夾沒有訪問權限時仍然會有ID為4624的認證成功事件產生。

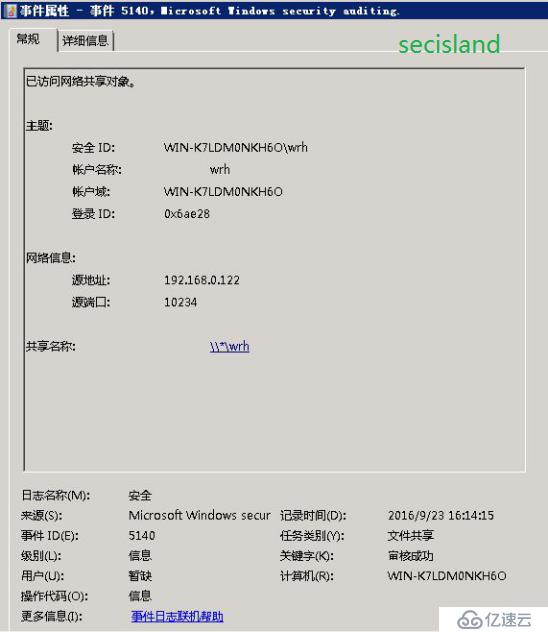

接下來的是事件ID為5140的文件共享日志,顯示了訪問的共享文件夾名稱。

審核成功 2016/9/23 16:14:15 Microsoft Windows security auditing. 5140 文件共享

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:14:15

事件 ID: 5140

任務類別: 文件共享

級別: 信息

關鍵字: 審核成功

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

已訪問網絡共享對象。

主題:

安全 ID: WIN-K7LDM0NKH6O\wrh

帳戶名稱: wrh

帳戶域: WIN-K7LDM0NKH6O

登錄 ID: 0x6ae28

網絡信息:

源地址: 192.168.0.122

源端口: 10234

共享名稱: \\*\wrh

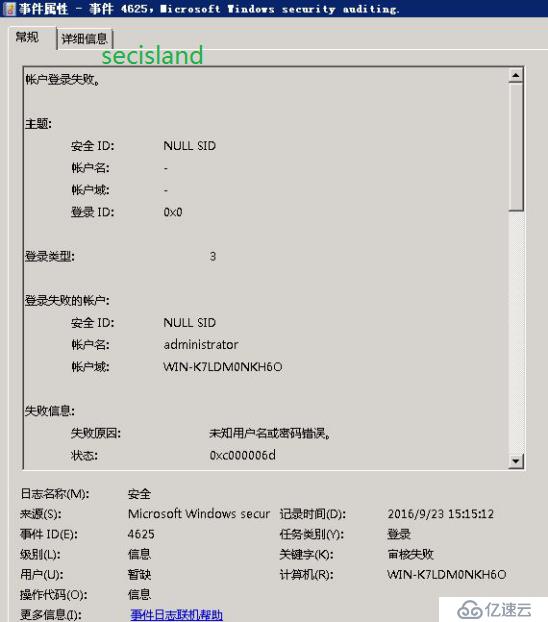

再來看看共享訪問登錄失敗事件ID4625的日志信息:

審核失敗 2016/9/23 15:15:12 Microsoft Windows security auditing. 4625 登錄

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 15:15:12

事件 ID: 4625

任務類別: 登錄

級別: 信息

關鍵字: 審核失敗

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

帳戶登錄失敗。

主題:

安全 ID: NULL SID

帳戶名: -

帳戶域: -

登錄 ID: 0x0

登錄類型: 3

登錄失敗的帳戶:

安全 ID: NULL SID

帳戶名: administrator

帳戶域: WIN-K7LDM0NKH6O

失敗信息:

失敗原因: 未知用戶名或密碼錯誤。

狀態: 0xc000006d

子狀態: 0xc000006a

進程信息:

調用方進程 ID: 0x0

調用方進程名: -

網絡信息:

工作站名: CHINA-CE675F3BC

源網絡地址: 192.168.0.122

源端口: 9323

詳細身份驗證信息:

登錄進程: NtLmSsp

身份驗證數據包: NTLM

傳遞服務: -

數據包名(僅限 NTLM): -

密鑰長度: 0

同RDP協議遠程登錄,使用不存在的用戶名和錯誤密碼分別登錄失敗,ID為4625,登錄類型為3(網絡)。審核失敗,列出了登錄失敗的賬戶名和失敗原因。

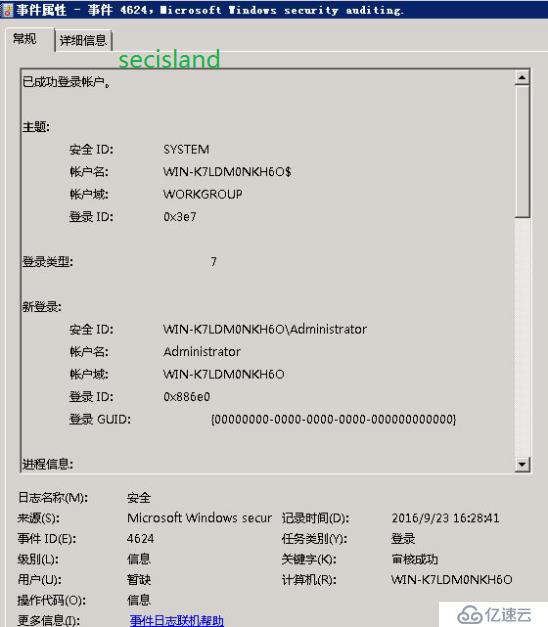

解鎖登錄和遠程登錄一樣,成功的情況下會有ID為4648、4624、4672的事件產生。首先是成功登錄,如下圖所示,從中可以看到ID為4624,審核成功,登錄類型為7(Unlock)。

審核成功 2016/9/23 16:28:41 Microsoft Windows security auditing. 4648 登錄

審核成功 2016/9/23 16:28:41 Microsoft Windows security auditing. 4624 登錄

審核成功 2016/9/23 16:28:41 Microsoft Windows security auditing. 4672 特殊登錄

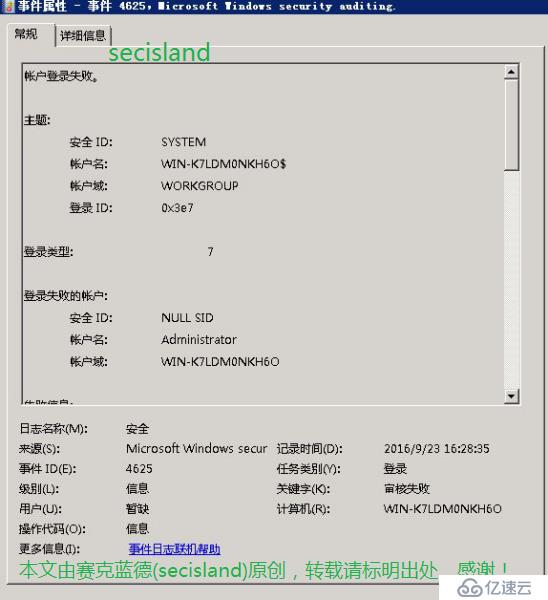

接下來看看失敗的解鎖登錄。同樣,失敗登錄會產生ID為4625的事件日志。

審核失敗 2016/9/23 16:28:35 Microsoft Windows security auditing. 4625 登錄

日志名稱: Security

來源: Microsoft-Windows-Security-Auditing

日期: 2016/9/23 16:28:35

事件 ID: 4625

任務類別: 登錄

級別: 信息

關鍵字: 審核失敗

用戶: 暫缺

計算機: WIN-K7LDM0NKH6O

說明:

帳戶登錄失敗。

主題:

安全 ID: SYSTEM

帳戶名: WIN-K7LDM0NKH6O$

帳戶域: WORKGROUP

登錄 ID: 0x3e7

登錄類型: 7

登錄失敗的帳戶:

安全 ID: NULL SID

帳戶名: Administrator

帳戶域: WIN-K7LDM0NKH6O

失敗信息:

失敗原因: 未知用戶名或密碼錯誤。

狀態: 0xc000006d

子狀態: 0xc000006a

進程信息:

調用方進程 ID: 0x204

調用方進程名: C:\Windows\System32\winlogon.exe

網絡信息:

工作站名: WIN-K7LDM0NKH6O

源網絡地址: 192.168.0.122

源端口: 10156

詳細身份驗證信息:

登錄進程: User32

身份驗證數據包: Negotiate

傳遞服務: -

數據包名(僅限 NTLM): -

密鑰長度: 0

同樣,使用不存在的用戶名和錯誤密碼分別登錄失敗,ID為4625,登錄類型為7(unlock)。審核失敗,列出了登錄失敗的賬戶名和失敗原因。

最后我們總結一下“審計登錄”事件:

· 在進程嘗試通過顯式指定帳戶的憑據來登錄該帳戶時生成4648事件。

· 成功的登錄通常會有4624事件產生,在創建登錄會話后在被訪問的計算機上生成此事件。

· 如果用戶有特權會有4672事件產生。

· 通常情況下只需關注登錄類型為2、3、7、10類型的4625登錄失敗事件。

本文由賽克藍德(secisland)原創,轉載請標明出處,感謝!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。