您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了Iptables防火墻怎么自定義鏈表的相關知識,內容詳細易懂,操作簡單快捷,具有一定借鑒價值,相信大家閱讀完這篇Iptables防火墻怎么自定義鏈表文章都會有所收獲,下面我們一起來看看吧。

為什么需要自定義鏈呢?默認的四表五鏈不滿足基本使用嗎?其實并不是,四表五鏈完全滿足使用,但是當我們同一類程序有很多個防火墻規則時,例如都寫在INPUT鏈中,那么當我們要對其中的一條規則進行調整了,就會發現上下有關聯性,修改起來不是那么容器,因為這個INPUT鏈中還有其他的服務規則。

基于這種情況,我們就可以去自定義一張新的鏈,在這個鏈中,只定義這一類程序的防火墻規則。

自定義鏈的規則優先級:

請求首先到達默認的鏈匹配相應的規則。

當發現請求是要轉發到自定義的鏈時,去自定義鏈中按照上下順序進行規則的匹配。

當自定義鏈中沒有合適的匹配規則時,會繼續執行默認鏈中的規則。

1)創建一個自定義鏈

[root@jxl-1 ~]# iptables -t filter -N IN_HTTP

2)在自定義的鏈中添加防火墻規則

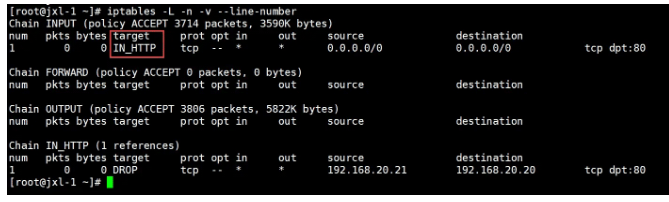

添加了一條防火墻規則,來自192.168.20.21源地址的客戶端禁止訪問192.168.20.20主機的80端口。

[root@jxl-1 ~]# iptables -t filter -I IN_HTTP -s 192.168.20.21 -d 192.168.20.20 -p tcp --dport 80 -j DROP

3)應用自定義的鏈

雖然已經創建了自定義鏈,鏈中也有具體的防火墻規則,但是實際上沒有任何作用,因為發過來的請求依舊會進入到INPUT鏈,還需要在Iptables中應用一下自定義的鏈,使請求轉發到自定義的鏈上。

應用自定義的鏈其實就是在INPUT鏈插入一條規則,這條規則就是將數據報文轉發給自定義的鏈。

將所有來自80端口的數據報文轉發到IN_HTTP鏈。

[root@jxl-1 ~]# iptables -t filter -I INPUT -p tcp --dport 80 -j IN_HTTP

3)查看設置的防火墻規則

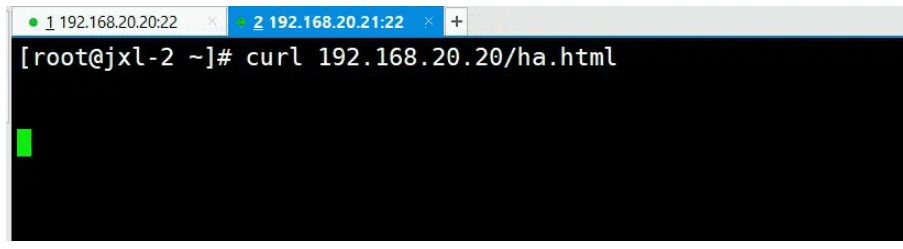

4)測試效果

192.168.20.21無法請求192.168.20.20主機的80端口。

首先刪除自定義鏈中的規則,然后刪除應用自定義鏈的規則,最后刪除自定義的鏈。

1.刪除自定義鏈中的規則 [root@jxl-1 ~]# iptables -t filter -D IN_HTTP 1 2.刪除應用自定義鏈的規則 [root@jxl-1 ~]# iptables -t filter -D INPUT 1 3.刪除自定義鏈 [root@jxl-1 ~]# iptables -t filter -X IN_HTTP

關于“Iptables防火墻怎么自定義鏈表”這篇文章的內容就介紹到這里,感謝各位的閱讀!相信大家對“Iptables防火墻怎么自定義鏈表”知識都有一定的了解,大家如果還想學習更多知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。