您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

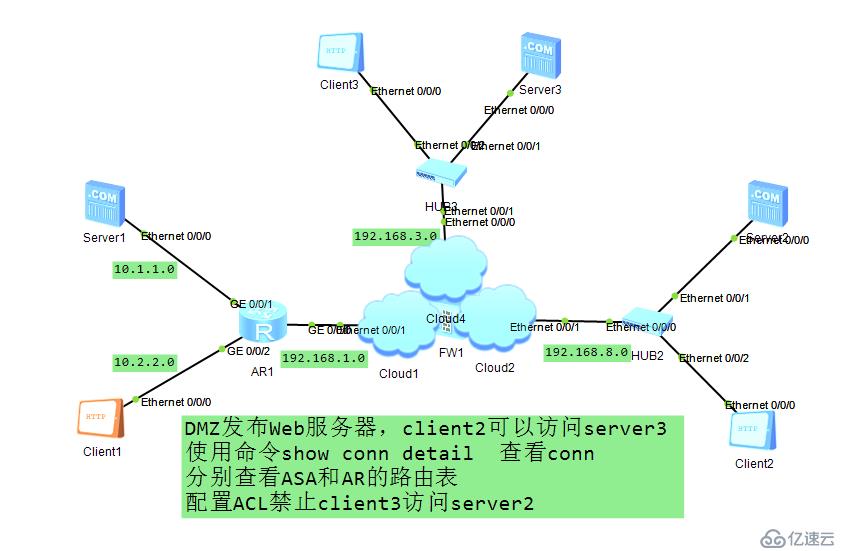

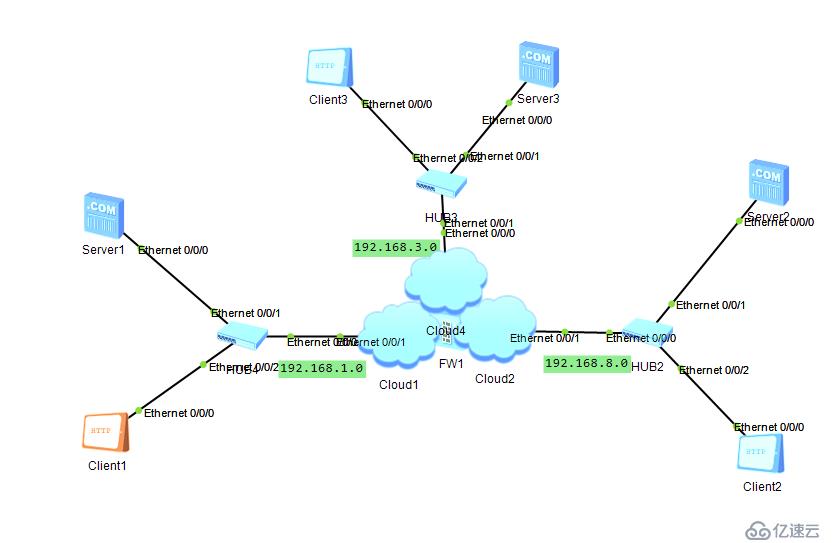

實驗

思路與配置

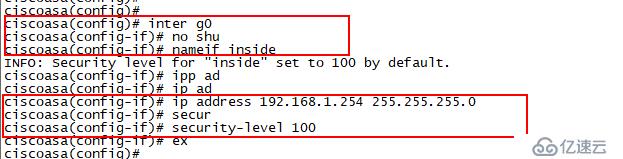

1.配置g0

interface g0

no shutdown

nameif inside

ip address 192.168.1.254 255.255.255.0

security-level 100

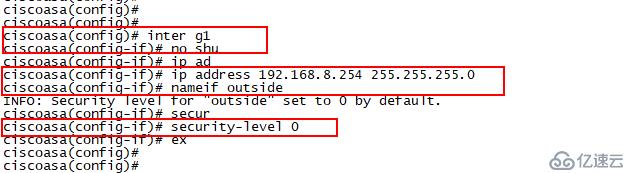

配置g1

interface g1

no shutdown

nameif outside

ip address 192.168.8.254 255.255.255.0

security-level 0

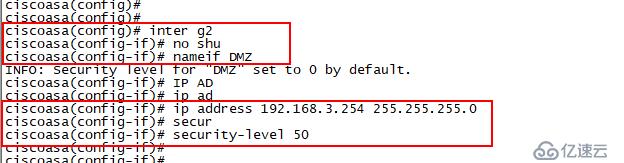

配置g2

interface g2

no shutdown

nameif DMZ

ip address 192.168.3.254 255.255.255.0

security-level 50

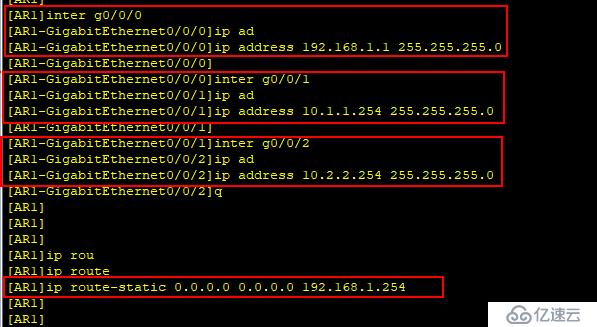

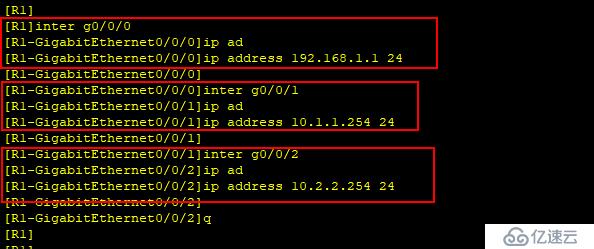

2.配置AR1

配置0端口 ip 192.168.1.1 255.255.255.0

配置1端口 ip 10.1.1.254 255.255.255.0

配置2端口 ip 10.2.2.254 255.255.255.0

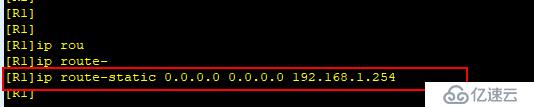

配置靜態浮動路由

ip route-static 0.0.0.0 0.0.0.0 192.168.1.254

3.配置云

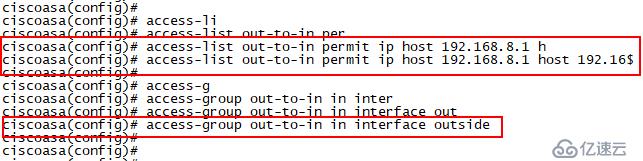

access-list out-to-in permit ip host 192.168.8.1 host 192.168.3.100

access-group out-to-in in interface outside

此時

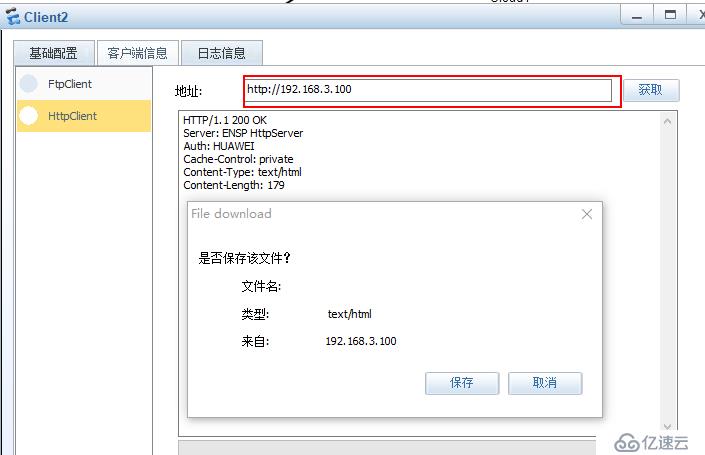

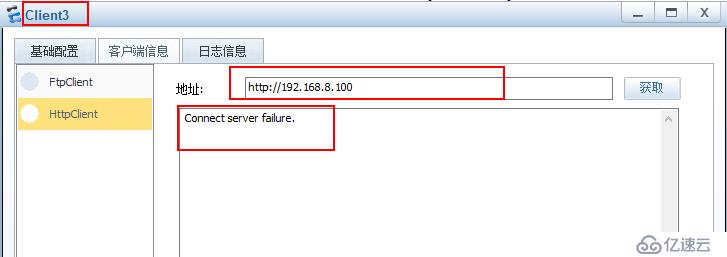

DMZ發布Web服務器,client2可以訪問server3

可以實現

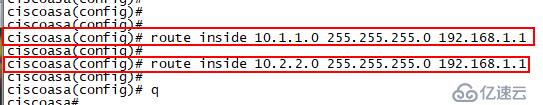

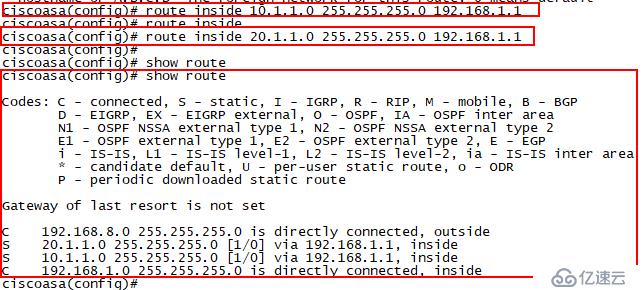

配置 路由條目

route inside 10.1.1.0 255.255.255.0 192.168.1.1

route inside 10.2.2.0 255.255.255.0 192.168.1.1

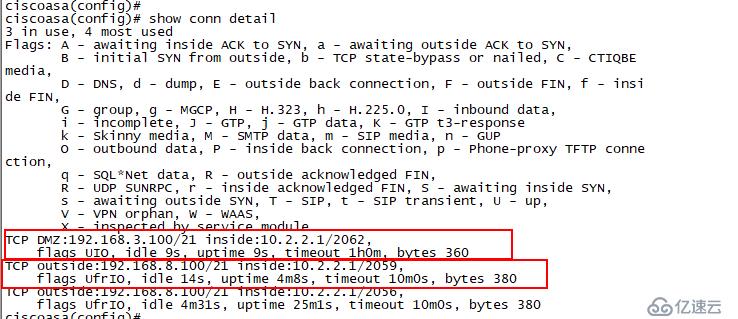

使用命令show conn detail 查看conn

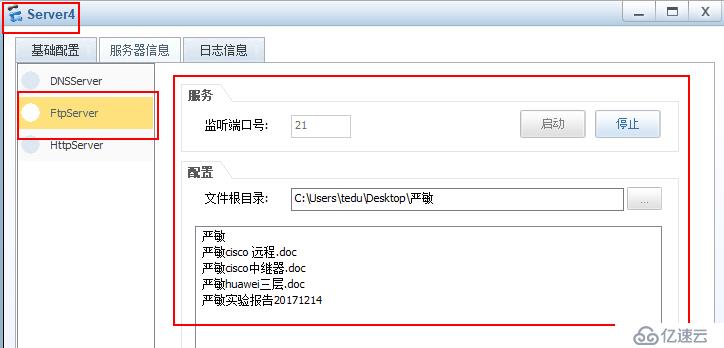

配置server2的FTP

配置server3的FTP

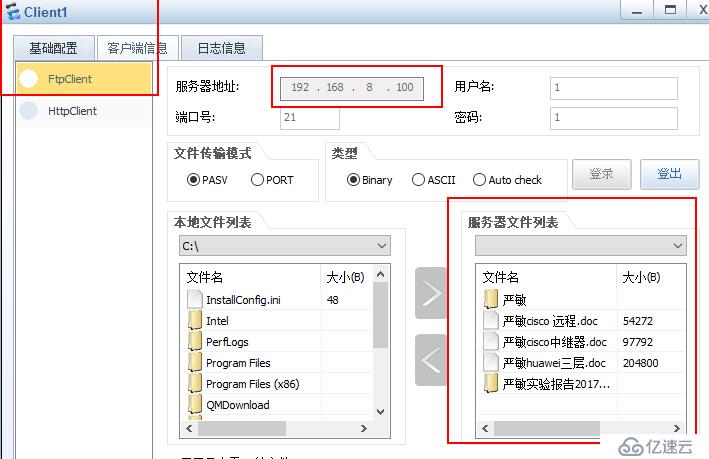

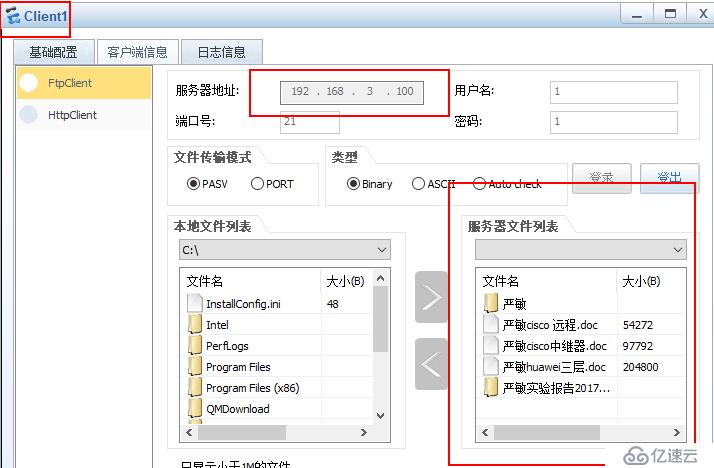

配置client1 FTP

配置client1 FTP

查看 show conn detail

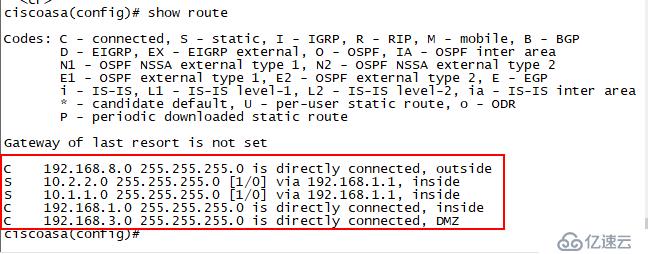

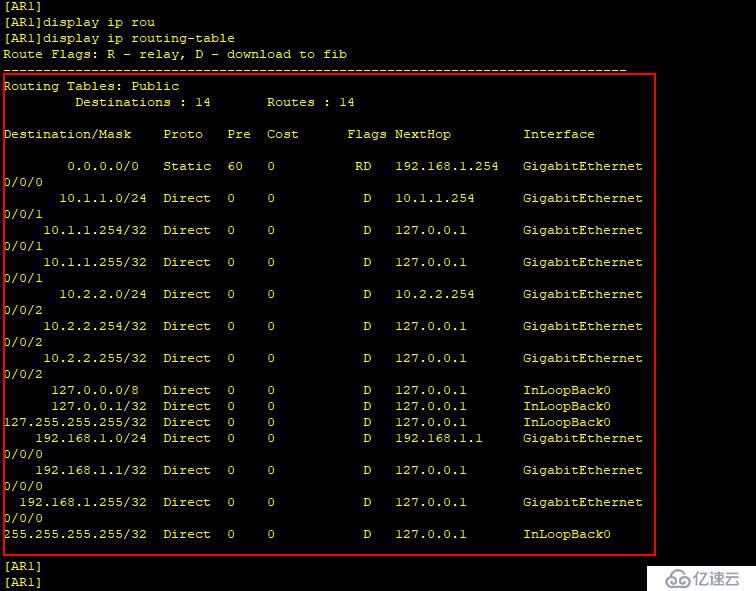

分別查看ASA和AR的路由表

ASA:

AR1:

------------------------------------------------------------

配置云

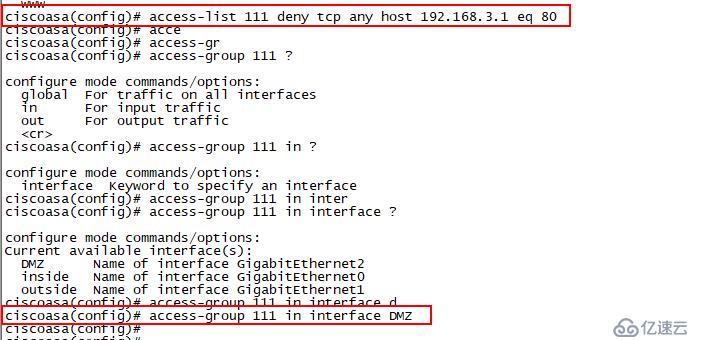

access-list 111 deny tcp any host 192.168.3.1 eq 80

access-group 111 in interface DMZ

配置ACL禁止client3訪問server2

=======================================================================================================================

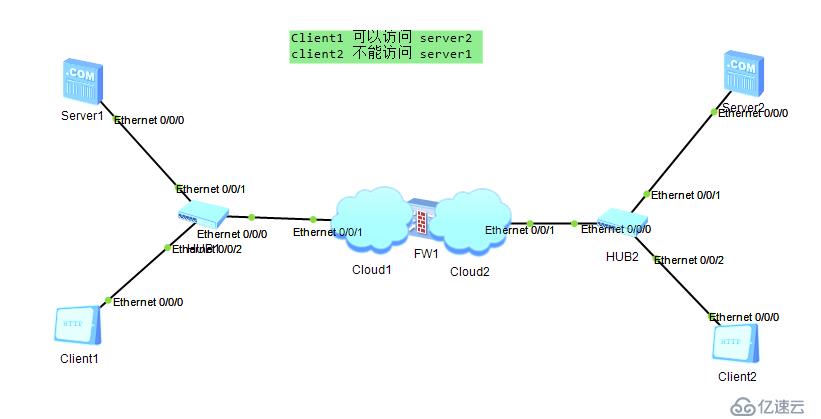

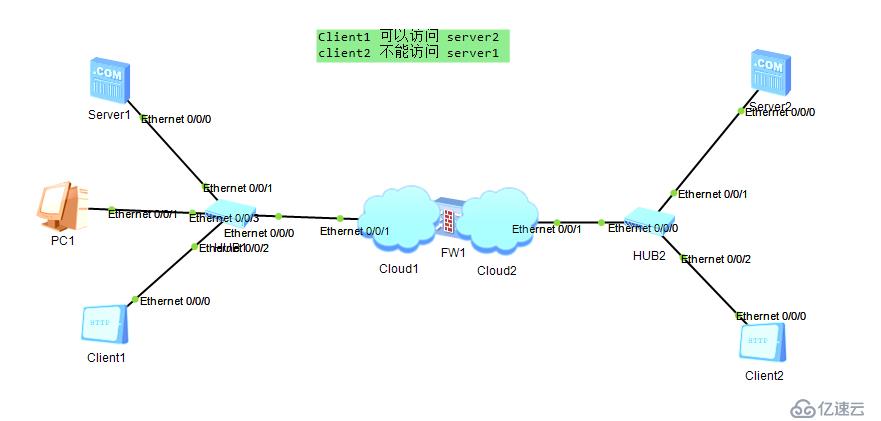

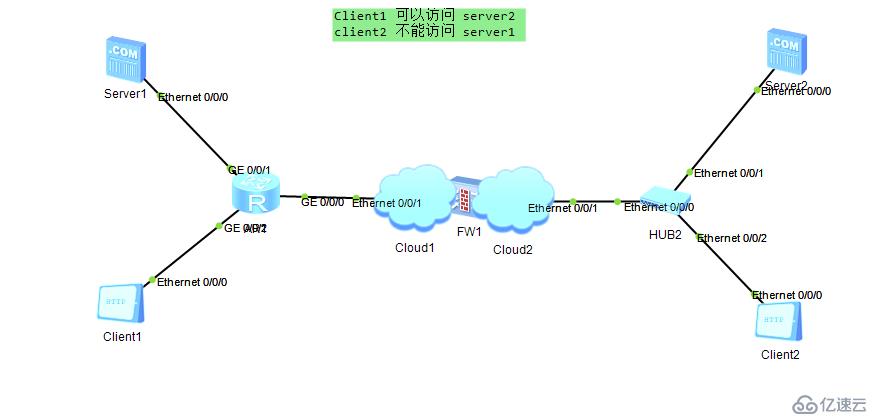

實驗:1

思路與配置:

1.

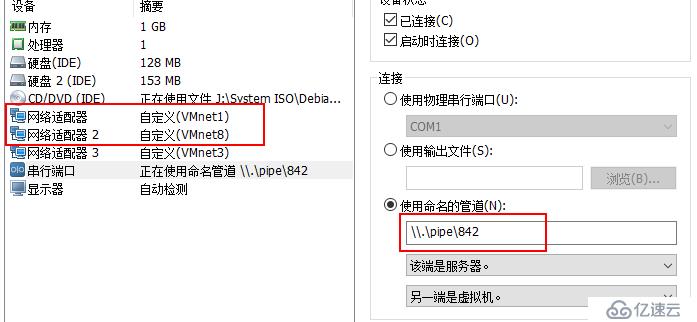

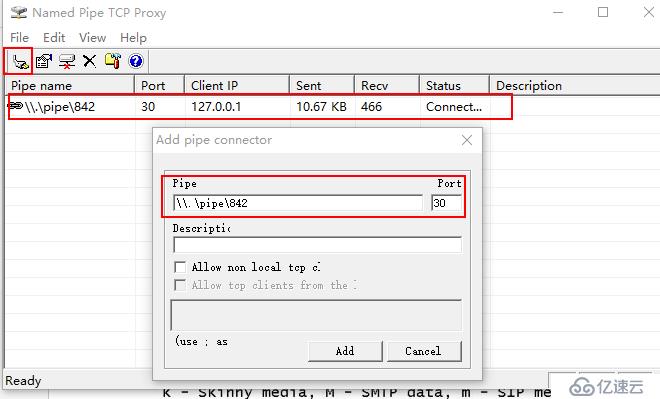

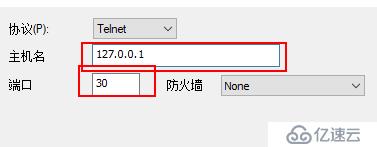

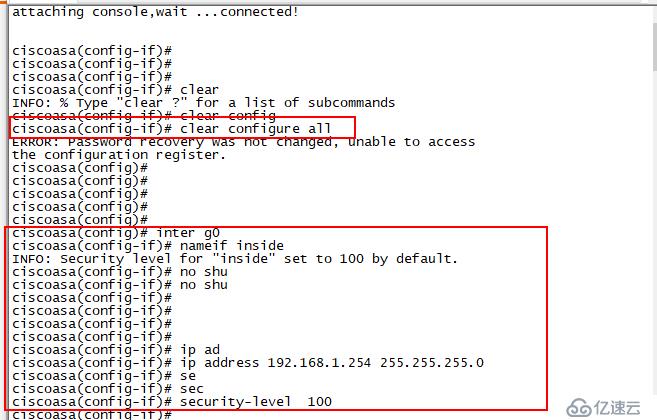

進入crt

connect進入 先清除以前配置:

clear configuration all

配置進口安全等級及ip

interface g0

nameif inside

no shutdown

ip address 192.168.1.254

securty-level 100

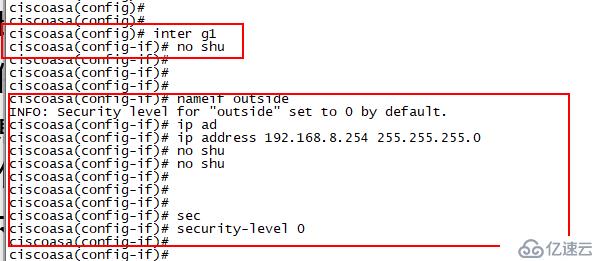

interface g1

nameif outside

no shutdown

ip address 192.168.8.254

securty-level 0

此時可以達到實驗要求

如需要client2 訪問server1 則可以配置ACL

access-list out-to-in permit ip host 192.168.8.1 host 192.168.1.100

僅為源ip

access-list out-to-in permit ip host 192.168.8.0 host 192.168.1.100

為一個網段

access-group out-to-in in interface outside

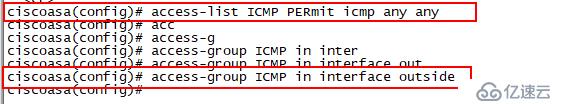

實驗2

pc1ping通server 2/client 2

配置ACL

access-list ICMP permit icmp any any

access-group ICMP in interface outside

實驗3 配置靜態和默認路由

配置 R1

0端口:ip 192.168.1.1 24

1端口:ip 10.1.1.254 24

2端口:ip 10.2.2.254 24

配置云

route inside 10.1.1.0 255.255.255.0 192.168.1.1

route inside 20.1.1.0 255.255.255.0 192.168.1.1

R1配置靜態路由

ip route-static 0.0.0.0 0.0.0.0 192.168.1.254

此時可以ping通

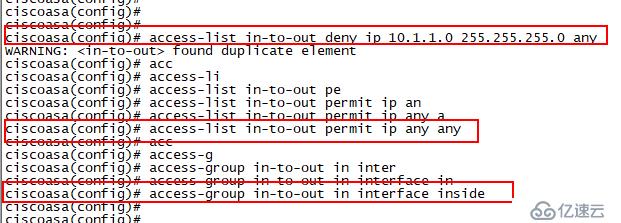

實驗5 控制出站鏈接流量 禁止10.1.1.0/24 的流量出站

配置ACL

access-list in-to-out deny ip 10.1.1.0 255.255.55.0 any

access-list in-to-out permit ip any any

acess-group in-to-out in interface inside

此時10.1.1.0網段流量出不去

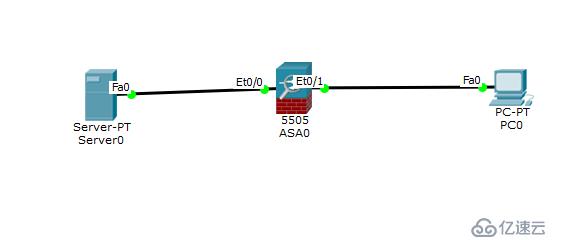

PC機可以訪問服務機

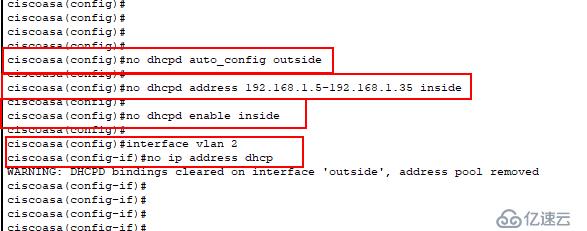

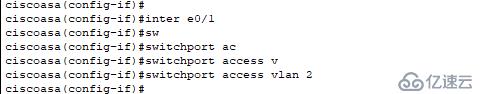

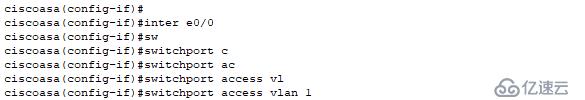

先刪除防火墻中的dhcp配置

no dhcp auto-config outside

no dhcp address 192.168.1.5-192.168.1.35 inside

no dhcp enable inside

no ip address dhcp

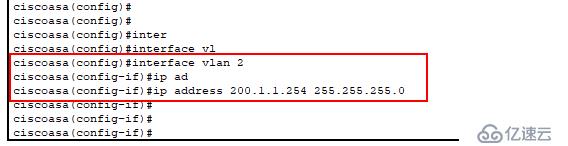

在vlan2 中配置ip 200.1.1.254 255.255.255.0

配置0端口為vlan1 1端口為vlan2

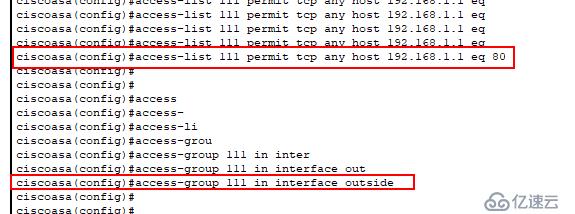

配置ACL

access-list 111 permit tcp any host 192.168.1.1 eq 80

access-group 111 in interface outside

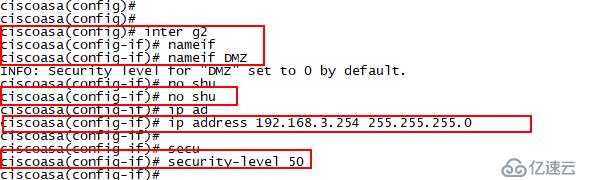

實驗 多區域防火墻

在實驗1的配置基礎上在進行配置

配置

interface g2

nameif DMZ

no shutdown

ip address 192.168.3.254 255.255.255.0

security-level 50

高級可以訪問低級 低級不能訪問高級

client1 可以訪問 server2 server3

client3 可以訪問 server3

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。