您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了https使用對稱加密還是非對稱加密的相關知識,內容詳細易懂,操作簡單快捷,具有一定借鑒價值,相信大家閱讀完這篇https使用對稱加密還是非對稱加密文章都會有所收獲,下面我們一起來看看吧。

HTTPS協議是由SSL/TLS+HTTP協議構建的可進行加密傳輸、身份認證的網絡協議,要比http協議安全,HTTPS協議的主要作用可以分為兩種:一種是建立一個信息安全通道,來保證數據傳輸的安全;另一種就是確認網站的真實性。

客戶端開發人員到底需不需要了解 https 呢?我認為還是有一定必要的,掌握了 https 的工作原理可以幫助你更加有效地理解并解決一些工作當中遇到的問題。另外,有很多公司也喜歡在面試的時候問一些 https 相關的問題,如果你完全不了解的話,在這里就很容易會被刷掉。

我自己當初在學習 https 的時候查閱了很多網上的資料,但是絕大多數的文章寫得都不是那么易懂,讓不少人對 https 產生了一些畏懼。我認為要想理解 https 的工作原理,并不一定非得要知道它方方面面的細節(網上許多文章就是因為寫得太細,導致很難懂),其實只要掌握它的整體工作流程,以及搞清楚為什么它能夠保證網絡通信的安全就可以了。因此,今天我就給大家帶來一篇最好懂的 https 講解。

在正式開始講解 https 之前我們還得先搞清楚兩個概念:什么是對稱加密,以及什么是非對稱加密?這兩個概念都是屬于加密學中的基礎知識,其實非常好懂。

對稱加密比較簡單,就是客戶端和服務器共用同一個密鑰,該密鑰可以用于加密一段內容,同時也可以用于解密這段內容。對稱加密的優點是加解密效率高,但是在安全性方面可能存在一些問題,因為密鑰存放在客戶端有被竊取的風險。對稱加密的代表算法有:AES、DES 等。

而非對稱加密則要復雜一點,它將密鑰分成了兩種:公鑰和私鑰。公鑰通常存放在客戶端,私鑰通常存放在服務器。使用公鑰加密的數據只有用私鑰才能解密,反過來使用私鑰加密的數據也只有用公鑰才能解密。非對稱加密的優點是安全性更高,因為客戶端發送給服務器的加密信息只有用服務器的私鑰才能解密,因此不用擔心被別人破解,但缺點是加解密的效率相比于對稱加密要差很多。非對稱加密的代表算法有:RSA、ElGamal 等。

掌握了這兩個概念之后,我們就可以開始學習 https 了。這里先提前拋出一個問題,同時也是面試時可能經常會問到的一個問題:https 為了保證數據傳輸的安全,使用的是對稱加密還是非對稱加密呢?

首先我們來看一下,傳統的 http 方式在網絡傳輸時存在哪些問題。

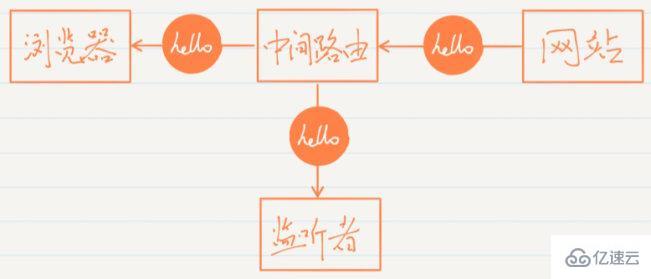

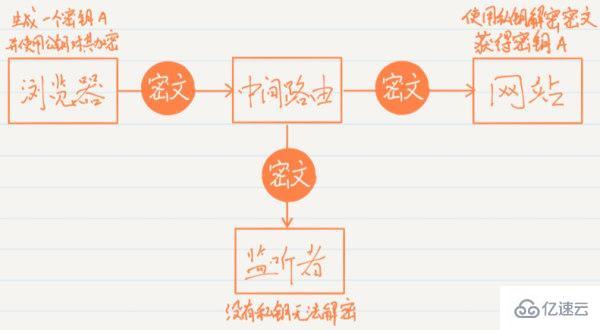

由于我們在傳輸數據時信息都是明文的,因此很容易出現數據被監聽和竊取的情況。示意圖如下:

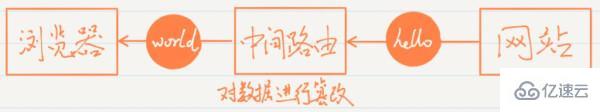

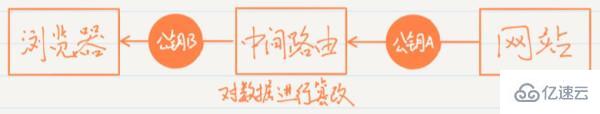

另外,傳輸的數據還有可能被一些別有用心的人篡改,導致瀏覽器與網站收發的內容不一致。示意圖如下:

也就是說,使用 http 傳輸數據至少存在著數據被監聽以及數據被篡改這兩大風險,因此 http 是一種不安全的傳輸協議。

那么解決方案大家肯定都知道是使用 https,但是我們先嘗試著自己思考一下該如何保證 http 傳輸的安全性,進而也就能一步步地理解 https 的工作原理了。

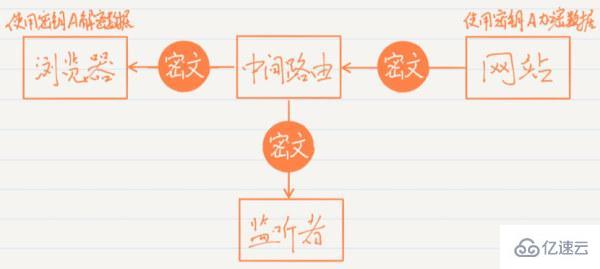

既然數據以明文的形式在網絡上傳輸是不安全的,那么我們顯然要對數據進行加密才行。剛才提到了,加密方式主要有兩種,對稱加密和非對稱加密。對稱加密的優點是加解密效率高,而我們在網絡上傳輸數據是非常講究效率的,因此這里很明顯應該使用對稱加密。示意圖如下:

可以看到,由于我們在網絡上傳輸的數據都是密文,所以不怕被監聽者獲取到,因為他們無法得知原文是什么。而瀏覽器收到密文之后,只需要使用和網站相同的密鑰來對數據進行解密就可以了。

這種工作機制看上去好像確實保證了數據傳輸的安全性,但是卻存在一個巨大的漏洞:瀏覽器和網站怎樣商定使用什么密鑰呢?

這絕對是一個計算機界的難題,瀏覽器和網站要使用相同的密鑰才能正常對數據進行加解密,但是如何讓這個密鑰只讓它們倆知曉,而不被任何監聽者知曉呢?你會發現不管怎么商定,瀏覽器和網站的首次通信過程必定是明文的。這就意味著,按照上述的工作流程,我們始終無法創建一個安全的對稱加密密鑰。

所以,只使用對稱加密看來是永遠無法解決這個問題了,這個時候我們需要將非對稱加密引入進來,協助解決無法安全創建對稱加密密鑰的問題。

那么為什么非對稱加密就可以解決這個問題呢?我們還是通過示意圖的方式來理解一下:

可以看到,如果我們想要安全地創建一個對稱加密的密鑰,可以讓瀏覽器這邊來隨機生成,但是生成出來的密鑰不能直接在網絡上傳輸,而是要用網站提供的公鑰對其進行非對稱加密。由于公鑰加密后的數據只能使用私鑰來解密,因此這段數據在網絡上傳輸是絕對安全的。而網站在收到消息之后,只需要使用私鑰對其解密,就獲取到瀏覽器生成的密鑰了。

另外,使用這種方式,只有在瀏覽器和網站首次商定密鑰的時候需要使用非對稱加密,一旦網站收到了瀏覽器隨機生成的密鑰之后,雙方就可以都使用對稱加密來進行通信了,因此工作效率是非常高的。

那么,上述的工作機制你認為已經非常完善了嗎?其實并沒有,因為我們還是差了非常關鍵的一步,瀏覽器該怎樣才能獲取到網站的公鑰呢?雖然公鑰是屬于公開的數據,在網絡上傳輸不怕被別人監聽,但是如果公鑰被別人篡改了怎么辦?示意圖如下:

也就是說,只要我們從網絡上去獲取任何網站的公鑰,就必然存在著公鑰被篡改的風險。而一旦你使用了假的公鑰來對數據進行加密,那么就可以被別人以假的私鑰進行解密,后果不堪設想。

方案設計到這里好像已經進入了死胡同,因為無論如何我們都無法安全地獲取到一個網站的公鑰,而我們顯然也不可能將世界上所有網站的公鑰都預置在操作系統當中。

這個時候,就必須引入一個新的概念來打破僵局了:CA 機構。

CA 機構專門用于給各個網站簽發數字證書,從而保證瀏覽器可以安全地獲得各個網站的公鑰。那么 CA 機構是如何完成這個艱巨的任務的呢?下面開始一步步解析。

首先,我們作為一個網站的管理員需要向 CA 機構進行申請,將自己的公鑰提交給 CA 機構。CA 機構則會使用我們提交的公鑰,再加上一系列其他的信息,如網站域名、有效時長等,來制作證書。

證書制作完成后,CA 機構會使用自己的私鑰對其加密,并將加密后的數據返回給我們,我們只需要將獲得的加密數據配置到網站服務器上即可。

然后,每當有瀏覽器請求我們的網站時,首先會將這段加密數據返回給瀏覽器,此時瀏覽器會用 CA 機構的公鑰來對這段數據解密。

如果能解密成功,就可以得到 CA 機構給我們網站頒發的證書了,其中當然也包括了我們網站的公鑰。你可以在瀏覽器的地址欄上,點擊網址左側的小鎖圖標來查看證書的詳細信息,如下圖所示。

得到了公鑰之后,接下來的流程就和剛才示意圖中所描述的一樣了。

而如果無法解密成功,則說明此段加密數據并不是由一個合法的 CA 機構使用私鑰加密而來的,有可能是被篡改了,于是會在瀏覽器上顯示一個著名的異常界面,如下圖所示。

那么你可能會問了,有了 CA 機構之后就真的安全了嗎?我們在瀏覽器端要使用 CA 機構的公鑰來解密數據,那么又該如何安全地獲取到 CA 機構的公鑰呢?

這個問題就很好解決了,因為世界上的網站是無限多的,而 CA 機構總共就那么幾家。任何正版操作系統都會將所有主流 CA 機構的公鑰內置到操作系統當中,所以我們不用額外獲取,解密時只需遍歷系統中所有內置的 CA 機構的公鑰,只要有任何一個公鑰能夠正常解密出數據,就說明它是合法的。

Windows 系統的內置證書如下:

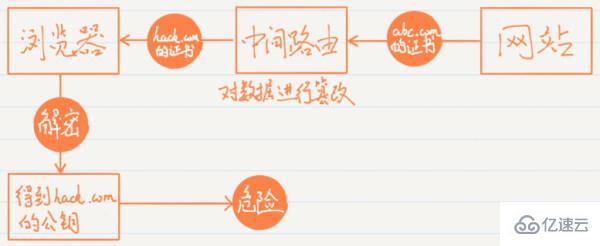

但是即使使用 CA 機構的公鑰能夠正常解密出數據,目前的流程也還是存在問題的。因為每一家 CA 機構都會給成千上萬的網站制作證書,假如攻擊者知道 abc.com 使用的是某家 CA 機構的證書,那么他也可以同樣去這家 CA 機構申請一個合法的證書,然后在瀏覽器請求 abc.com 時對返回的加密證書數據進行替換。示意圖如下:

可以看到,由于攻擊者申請的證書也是由正規 CA 機構制作的,因此這段加密數據當然可以成功被解密。

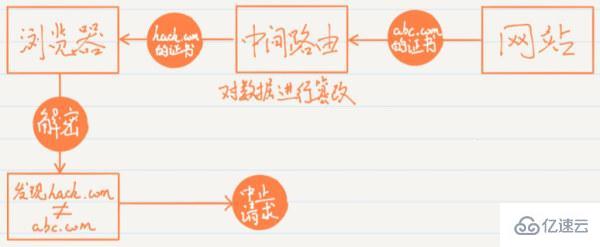

也正是因為這個原因,所有 CA 機構在制作的證書時除了網站的公鑰外,還要包含許多其他數據,用來輔助進行校驗,比如說網站的域名就是其中一項重要的數據。

同樣是剛才的例子,如果證書中加入了網站的域名,那么攻擊者就只能無功而返了。因為,即使加密數據可以被成功解密,但是最終解密出來的證書中包含的域名和瀏覽器正在請求的域名對不上,那么此時瀏覽器仍然會顯示異常界面。示意圖如下:

好了,方案設計到這里,其實我們的網絡傳輸就已經做到足夠的安全了。當然,這其實也就是 https 的工作原理。

那么回到一開始的問題:https 使用的是對稱加密還是非對稱加密呢?答案也很明顯了,https 使用的是對稱加密與非對稱加密相結合的方式。

關于“https使用對稱加密還是非對稱加密”這篇文章的內容就介紹到這里,感謝各位的閱讀!相信大家對“https使用對稱加密還是非對稱加密”知識都有一定的了解,大家如果還想學習更多知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。