您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

服務器安全審計

行業要求:

服務器主機的審計內容是否包括:用戶的添加和刪除、審計功能的啟動和關閉、審計策略的調整、權限變更、系統資源的異常使用、重要的系統操作(如用戶登錄、退出)等。

服務器開啟情況:

默認未開啟,需要安全專家評估開啟哪些審計條目,以配置相關審核功能。

微軟KB 977519詳細描述了Windows操作系統安全日志里記錄的各種與安全和審核有關的事件。

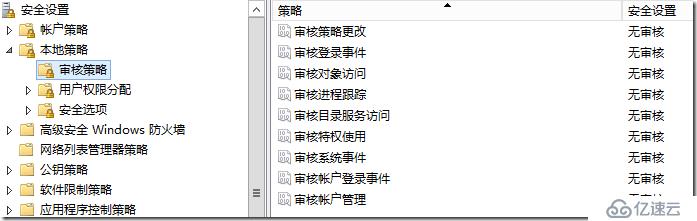

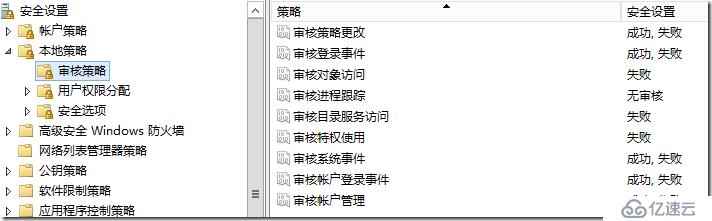

基礎審核功能開啟:組策略管理->安全設置->本地策略->審核策略

高級審核功能開啟:組策略管理->安全設置->高級審核策略配置->系統審核策略-本地組策略對象

下面配置可開啟基礎審計:

Linux系統需要安裝相關的審計包Auditd。

Linux auditd 工具可以將審計記錄寫入日志文件。包括記錄系統調用和文件訪問。

IBM developerWorks個人博文:https://www.ibm.com/developerworks/cn/linux/l-lo-use-space-audit-tool/index.html

紅帽官方文檔之系統審計:https://access.redhat.com/documentation/en-us/red_hat_enterprise_linux/6/html/security_guide/sec-defining_audit_rules_and_controls_in_the_audit.rules_file

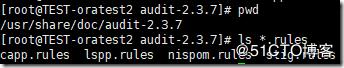

審核規則需要根據需要配置,在/usr/share/doc/audit-version/ 目錄下,審核功能包提供了一些預定義的審核規則文件用于滿足不同的認證標準:

nispom.rules — 滿足國家工業安全程序操作手冊(National Industrial Security Program Operating Manual)

capp.rules — 滿足公共標準認證(Common Criteria certification)的控制訪問保護配置集(Controlled Access Protection Profile (CAPP))

lspp.rules — 滿足公共標準認證(Common Criteria certification)的標識安全保護配置集(Labeled Security Protection Profile (LSPP))

stig.rules — 滿足安全技術執行向導(Security Technical Implementation Guides (STIG))

是否行業內誰開啟了相關規則,可以給到/etc/audit/rules.d/audit.rules,或者需要Linux安全專家評估和給出審計規則。

下面的配置可開啟基礎審計:

## user, group, password databases

-w /etc/group -p wa -k CFG_group

-w /etc/passwd -p wa -k CFG_passwd

-w /etc/gshadow -k CFG_gshadow

-w /etc/shadow -k CFG_shadow

-w /etc/security/opasswd -k CFG_opasswd

## login configuration and information

-w /etc/login.defs -p wa -k CFG_login.defs

-w /etc/securetty -p wa -k CFG_securetty

-w /var/run/faillock/ -p wa -k LOG_faillock

-w /var/log/lastlog -p wa -k LOG_lastlog

-w /var/log/tallylog -p wa -k LOG_tallylog

為了將audit log寫入syslog,需要配置

/etc/audisp/plugins.d/syslog.conf

設置active=yes

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。