您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

博客目錄

一、AD RMS是什么?

1、AD RMS簡介

2、AD RMS群集概述

3、AD RMS客戶端介紹

4、AD RMS環境為什么需要IIS?

5、AD RMS環境為什么需要數據庫?

二、部署AD RMS服務

1、環境如下:

2、環境分析:

3、問題分析:

4、案例實施:

RMS(Rights Management Services,權限管理服務)早在Windows 2003中就已經存在,目的是為企業的信息數據提供最大的安全防護技術。

在Windows server 2016中,RMS服務得到了加強,其已經作為常用服務內置在操作系統當中,并正式被命名為AD RMS(Active Directory 權限管理服務)。它與支持AD RMS的應用成樹協同工作,以防止在未經授權的情況下使用數字信息。AD RMS適用于需要保護好敏感信息和專有信息的組織。AD RMS通過永久使用策略提供對信息的保護,從而增強組織的安全策略,無論信息移到何處,永久使用策略都保持與信息在一起。

AD RMS群集被定義為運行AD RMS的單一服務器,或共享來自AD RMS客戶端的AD RMS發布和授權請求的一組服務器。在Active Directory林中設置第一個AD RMS服務器時,該服務器將成為AD RMS群集,可以隨時設置更多服務器并將其添加到AD RMS群集中。

AD RMS有兩種類型的群集:根群集和僅授權群集。

AD RMS安裝中的第一個服務器通常被稱為根群集。根群集處理其安裝所在的active directory域服務(AD DS)、域的所有證書和授權請求。對于復雜環境,除根群集外,還可以創建僅授權群集。但是,建議使用一個根群集,然后將更多的AD RMS服務器加入此群集中。

AD RMS客戶端隨Windows 10和Windows server 2016操作系統一起提供。如果用戶使用Windows xp、Windows 2000或Windows server 2003作為客戶端操作系統,則可以從microsoft下載中心下載AD RMS客戶端的兼容版本。

因為客戶端是通過HTTP或HTTPS協議與AD RMS服務器進行通信的,所以部署AD RMS服務器必須同時 安裝IIS。

數據庫用于存儲AD RMS的配置與策略等信息。可以使用SQL Server,也可以使用AD RMS內置的數據庫。

本案例自己提前準備域環境,客戶端提前準備office 2016,在這里我就不多說了,有需要的可以評論或者私信我。另外,為了降低成本,沒有使用獨立的SQL server服務器,而是使用了AD RMS自帶的內置數據庫。

我這里就用兩臺server 2016和兩臺Windows 10

DC1安裝域環境,(我是提前安裝好的,在這就不截圖說明了)然后添加證書服務,添加域賬戶和客戶端兩個普通賬戶。

DC3加入域,安裝IIS和RMS服務。

windows 10提前安裝office 2016驗證權限使用。

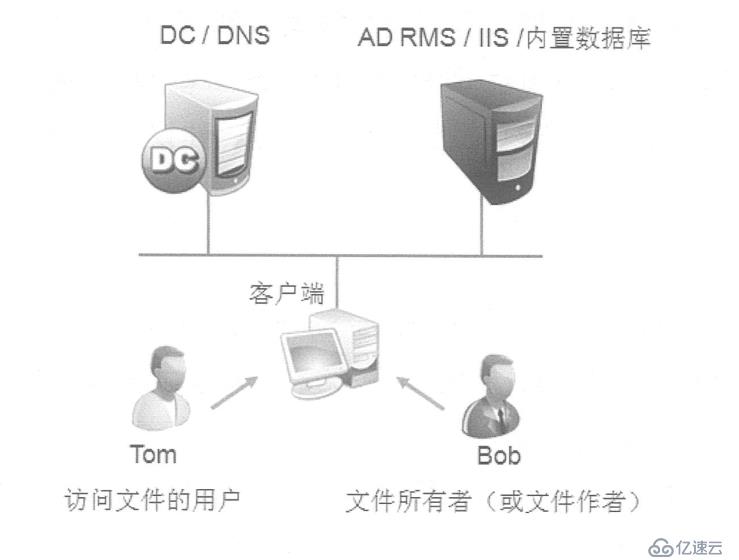

要想成功部署并維護AD RMS,需要先對其工作機制有所了解,從文件所有者創建受保護的文件到最后要訪問文件的用戶通過驗證訪問到受保護文件的基本流程如下:

1)用戶bob在執行第一次保護文件的工作時,會首先從AD RMS服務器獲取一個CLC(客戶端許可證書),通過該證書才可以執行后續的文件保護工作。

2)用戶bob需要使用AD RMS客戶端應用程序創建文件,并在創建文件的同時執行保護文件的工作,主要包括設置可使用此文件的用戶及權限。同時,根據這些權限策略,生成發布許可證,發布許可證內包含著文件的使用權限和使用條件。

3)AD RMS客戶端用對稱密鑰將原文件加密。

4)AD RMS客戶端將對稱密鑰加入發布許可證內,然后用AD RMS服務器的公鑰對其加密。

5)文件接收者tom用AD RMS客戶端打開文件時,如果它的計算機中還沒有RAC(權限賬戶證書),則會從AD RMS服務器獲取一個RAC。

6)AD RMS客戶端向AD RMS服務器發出索取使用許可證的請求,其中包含RAC和經過AD RMS服務器公鑰加密的發布許可證(其中包含對稱密鑰)。

7)AD RMS服務器收到請求后,用自己的私鑰解密發布許可證,得到權限策略和對稱密鑰。

8)AD RMS服務器用tom的公鑰加密權限策略和對稱密鑰,生成使用許可證,然后發給接收者tom用戶。

9)接收者tom用自己的私鑰解密使用許可證,得到權限策略和對稱密鑰,進而解密原文件并按照權限策略的定義打開文件。

DC1_AD服務器部署如下:

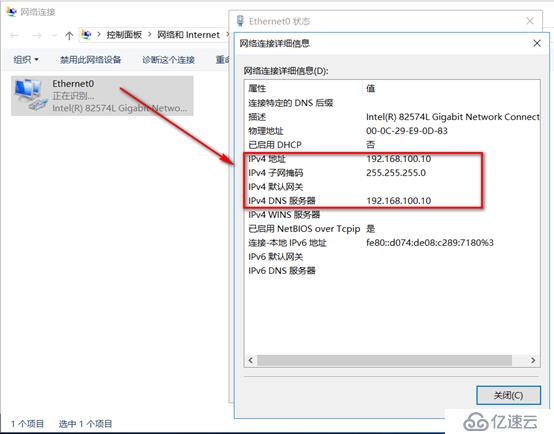

登錄AD服務器,配置IP地址、網關及DNS

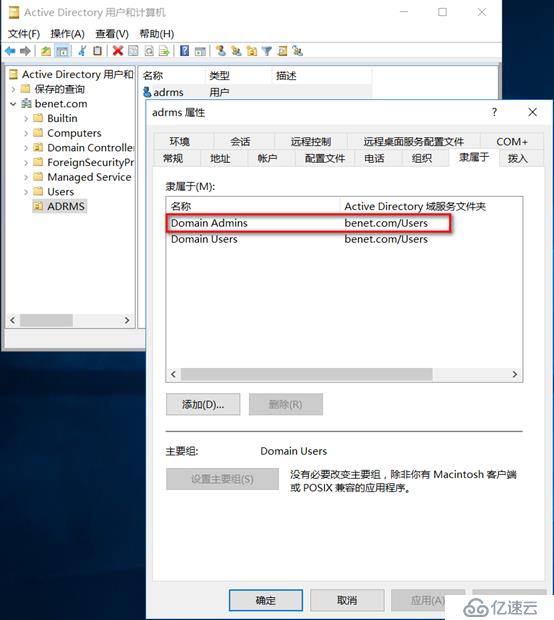

域控制器里添加名為ADRMS的組織單位,新建管理AD RMS服務的用戶為adrms,設置賬戶為永不過期,添加隸屬于為domain admins組

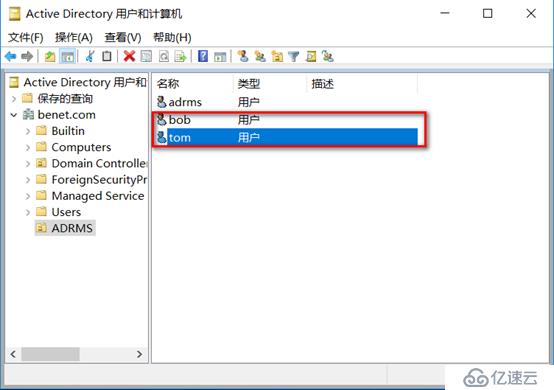

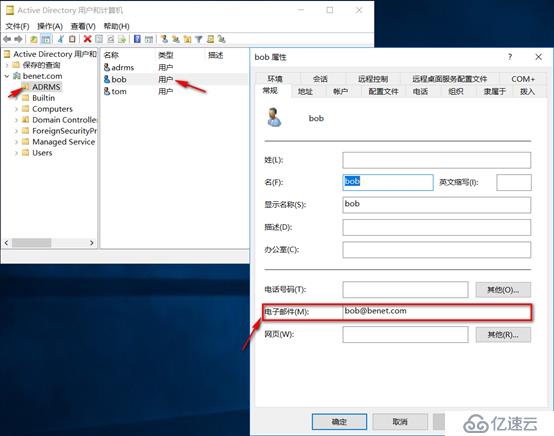

創建兩個普通用戶分別是tom和bob,添加電子郵件地址,用于后面驗證AD RMS

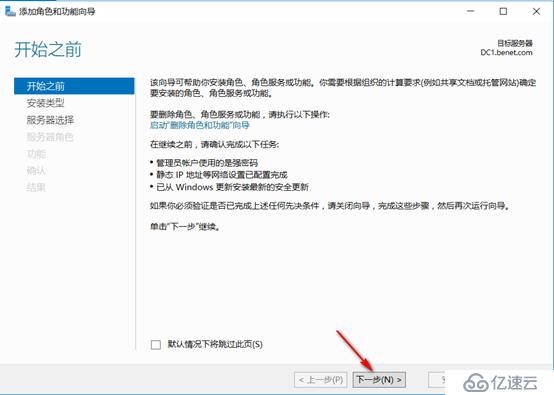

打開“服務器管理器”窗口,單擊“添加角色和功能”。

在“添加角色和功能向導”的“開始之前”界面中,單擊“下一步”按鈕。

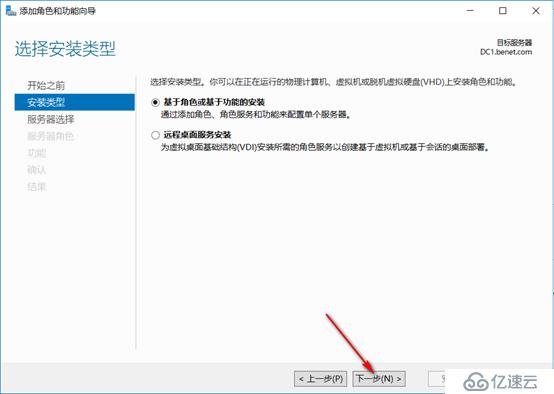

在“安裝類型”界面中,保持默認,單擊“下一步”按鈕。(后續默認下一步的我就不一一截圖了)

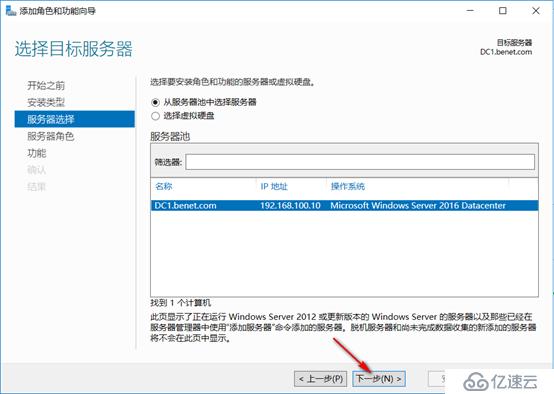

在“服務器選擇”界面,保持默認,單擊“下一步”按鈕。

在“選擇服務器角色”界面中選擇“Active Directory證書服務”復選框,此時會彈出提示框,然后單擊“添加功能”及“下一步”按鈕。

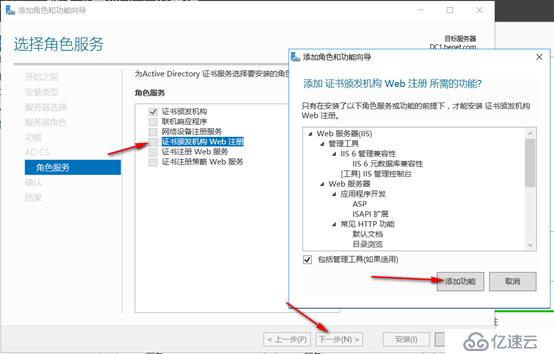

在“角色服務”界面中選擇“證書頒發機構web注冊”復選框,此時會彈出提示框,然后單擊“添加功能”及“下一步”按鈕。

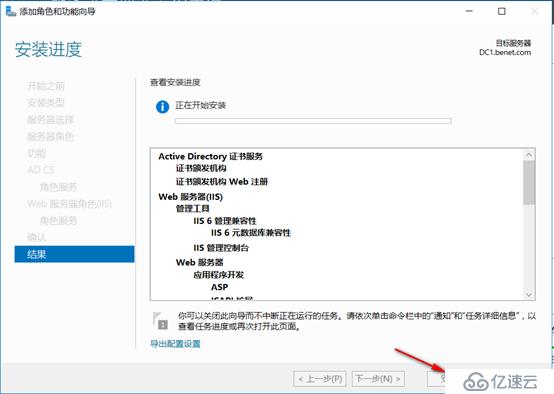

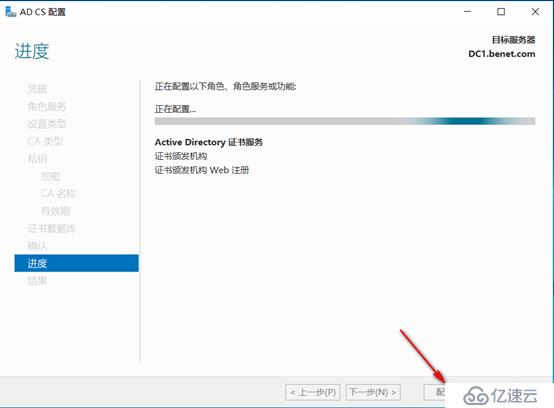

開始安裝AD 證書服務

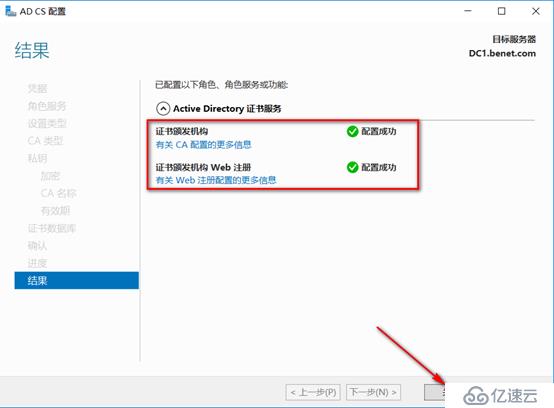

安裝完成后,開始配置證書服務,在“憑據”界面中保持默認單擊“下一步”按鈕。

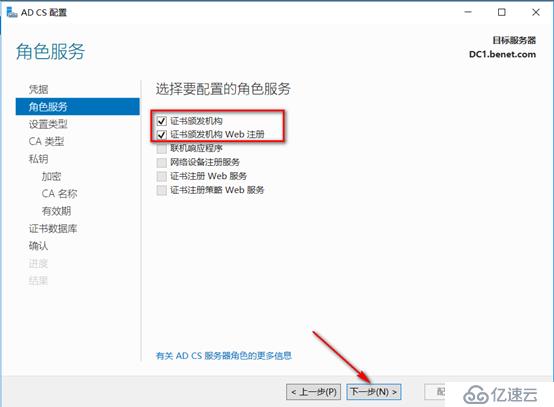

在“角色服務”界面選擇“證書頒發機構”和“證書頒發機構web注冊”復選框,然后單擊“下一步”按鈕。

在“設置類型”界面,選擇“企業CA”復選框,單擊“下一步”按鈕。

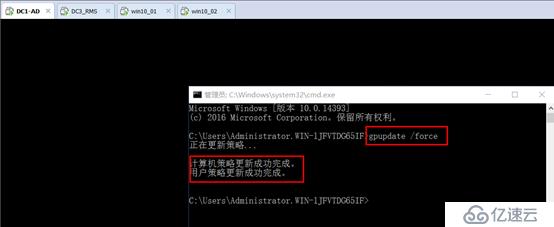

證書配置完成,我們要運行cmd敲一條“gpupdate /force”命令,更新一下策略,(DC3_RMS服務器也一樣更新一下)

至此DC1_AD服務器部署完成,開始部署DC3_RMS服務器

DC3_RMS服務器部署如下:

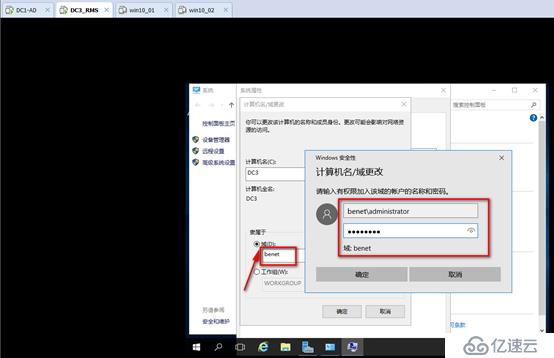

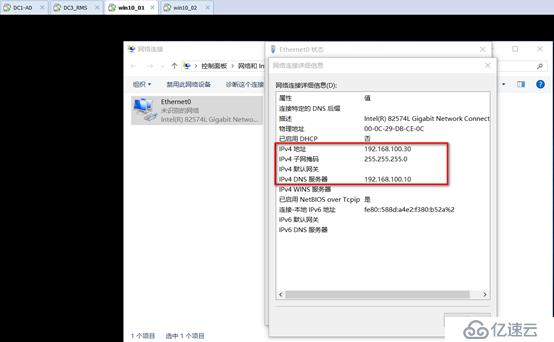

登錄DC3_RMS服務器,配置IP地址及DNS加入域

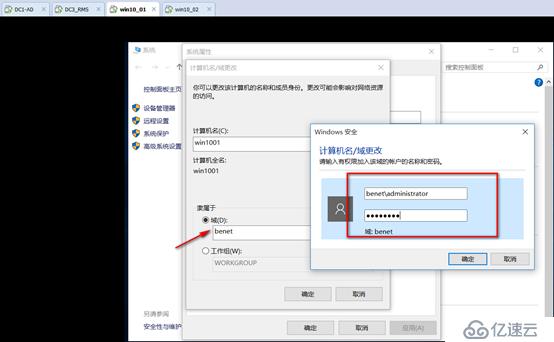

加入域

成功加入benet域,重新啟動計算機

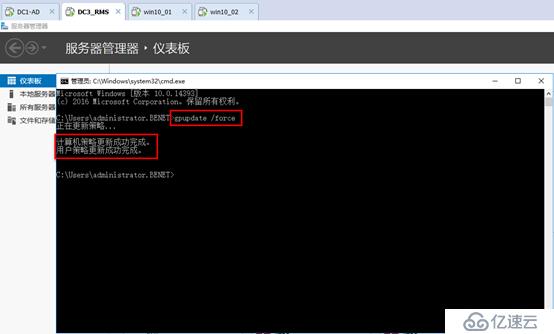

運行cmd,敲一下“gpupdate /force”更新一下策略

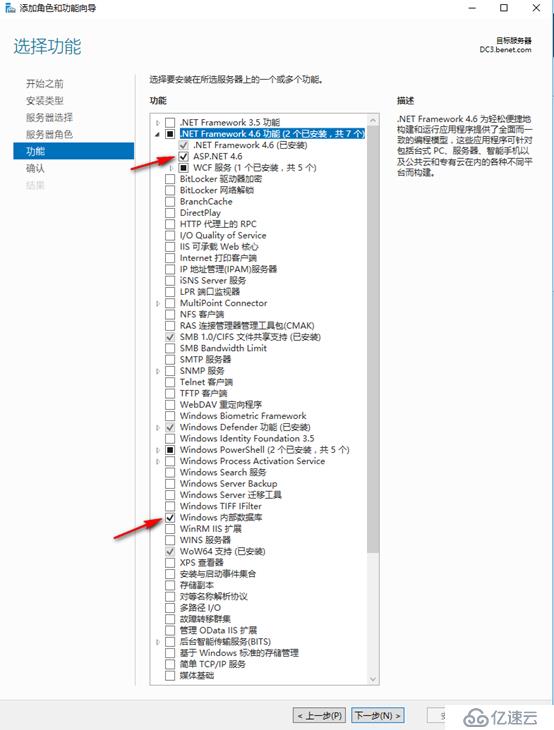

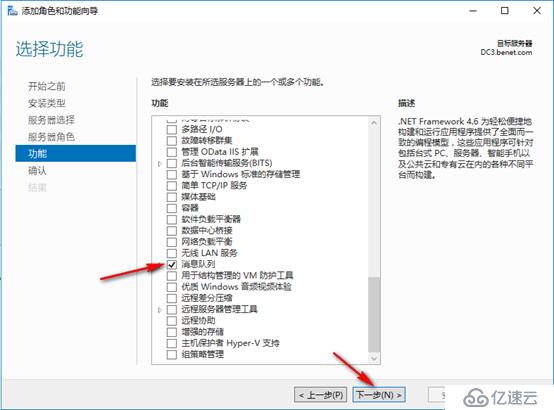

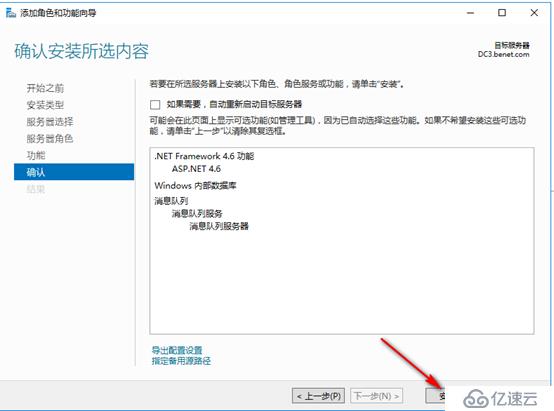

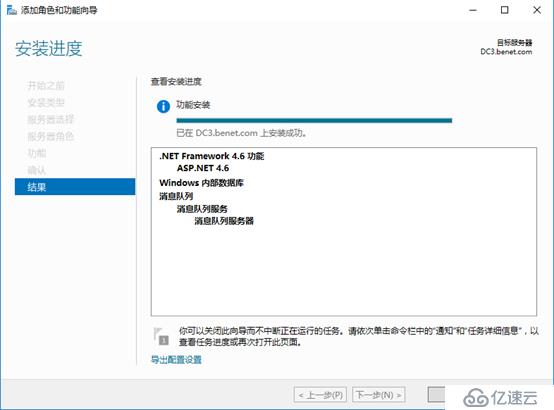

安裝ASP.net4.6功能、Windows內部數據庫及消息隊列(前面默認的步驟我就不截圖了,自行操作即可)

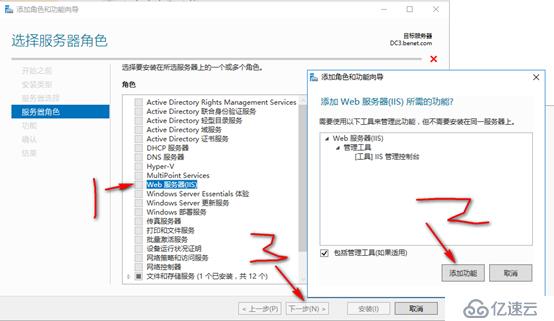

添加IIS(web)服務器,后面申請證書使用,默認安裝即可

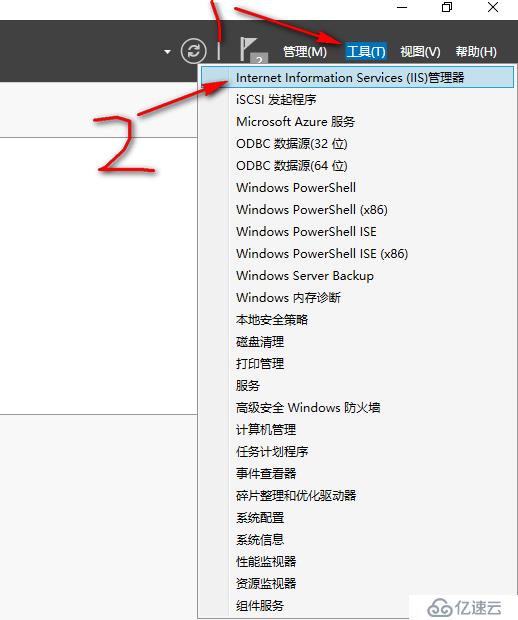

打開IIS管理器

點開服務器證書

選擇創建域證書

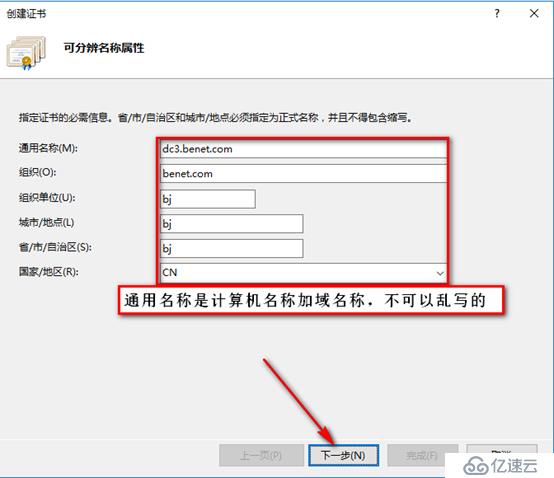

創建證書

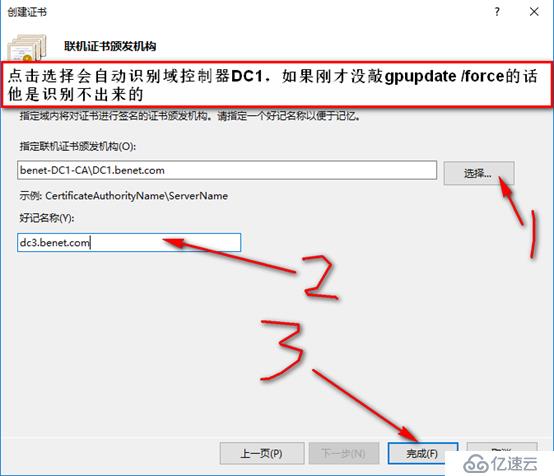

指定聯機證書頒發機構和好記名稱完成重啟計算機即可

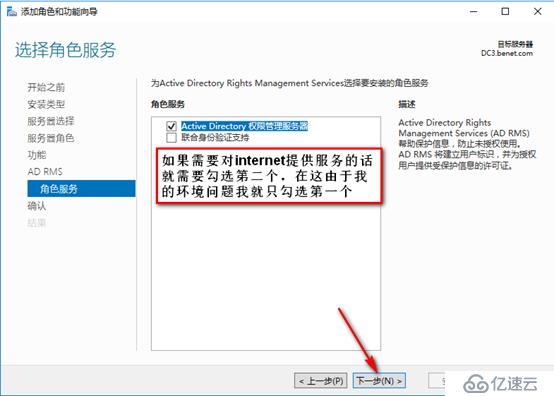

添加AD RMS服務

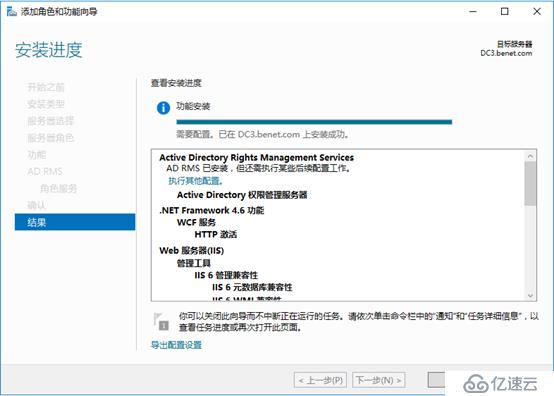

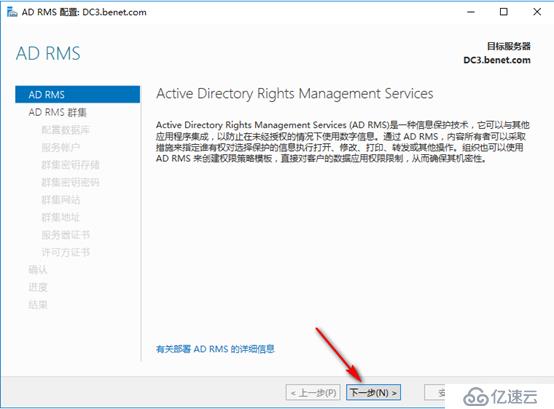

配置AD RMS

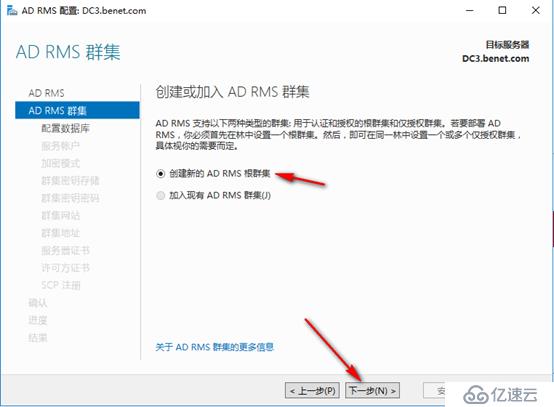

選擇新的根群集即可

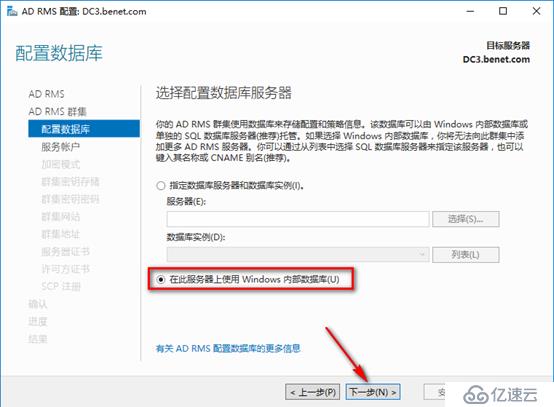

選擇此服務器使用Windows內部數據庫

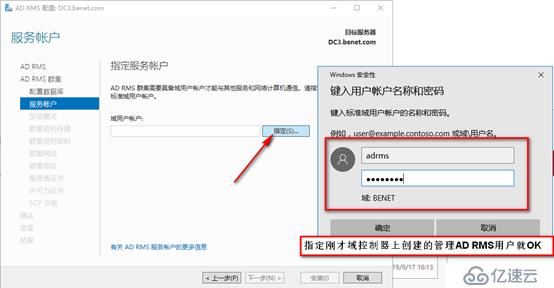

指定域用戶

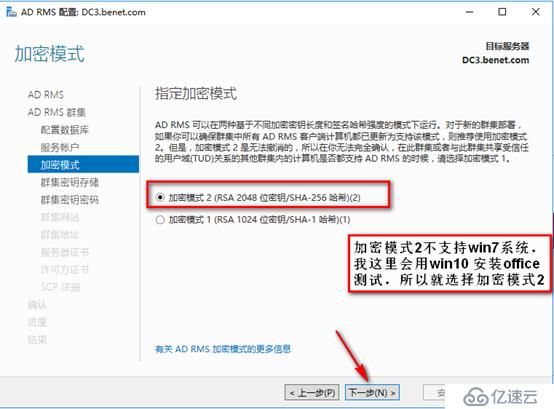

指定加密模式

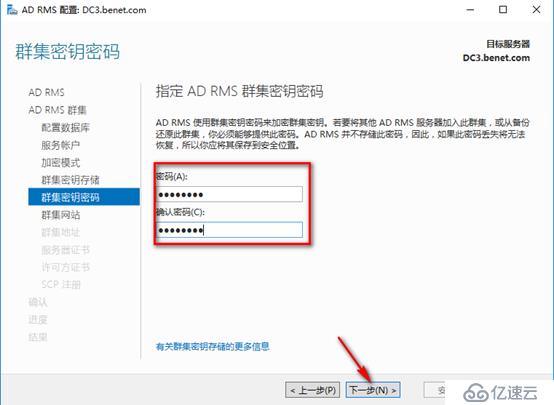

保持默認下一步,創建群集密碼

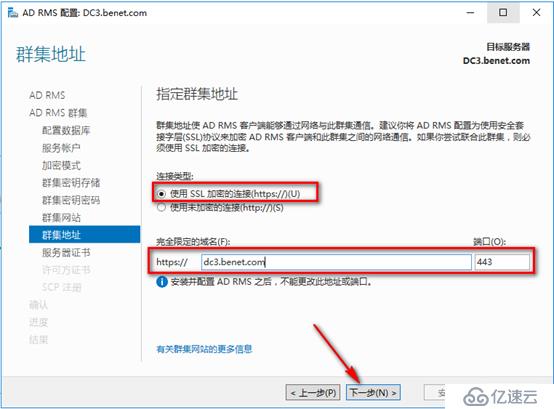

保持默認下一步,指定群集地址,也就是剛才申請域證書的地址

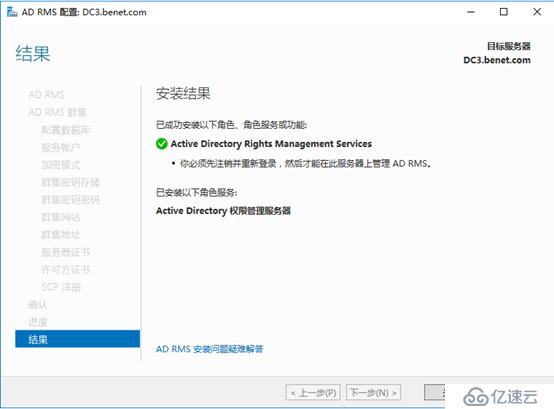

安裝完成,重啟計算機即可

兩臺服務器已經部署完成,客戶端加入域之后創建文檔設置權限即可。

客戶端部署如下:

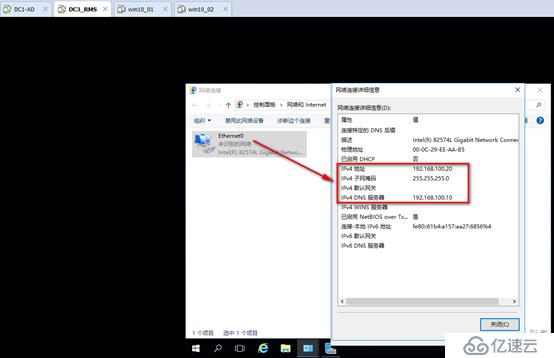

將安裝好office的兩臺客戶端配置IP地址及DNS加入域

成功加入域,重啟計算機即可,win10_02客戶端同樣操作我就不截圖了,win10_02的IP地址配置為192.168.100.40即可,(自行規劃)

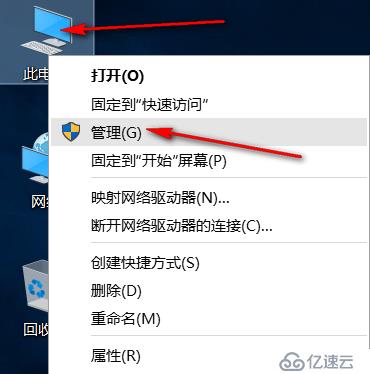

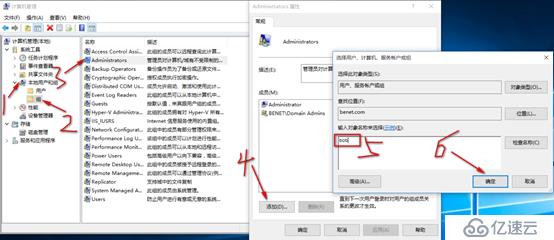

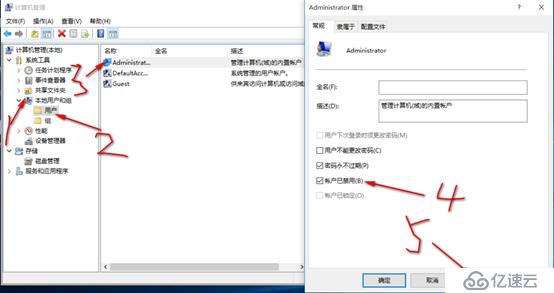

加入域重啟之后用本地管理員登錄,然后將域賬戶加入到本地管理員權限,禁用本地管理員登錄,域賬戶有權限管理當前計算機

將域賬戶添加到本地管理員權限

禁用本地管理員賬戶

注銷計算機,用bob登錄域即可,(第二臺客戶端也是同樣的配置,bob改成tom即可,注銷用tom登錄域,我在這就不截圖了)

兩臺客戶端部署完成,開始設置AD RMS權限,創建一個word文檔,開始設置權限,連接權限管理服務器,也就是所謂的DC3_AD RMS服務器

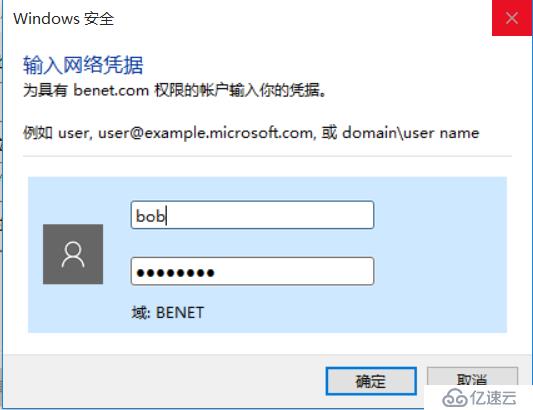

登錄賬戶輸入密碼獲取模板,設置權限

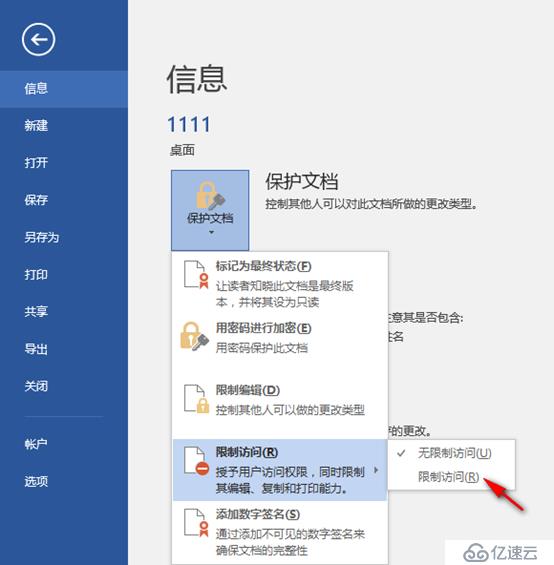

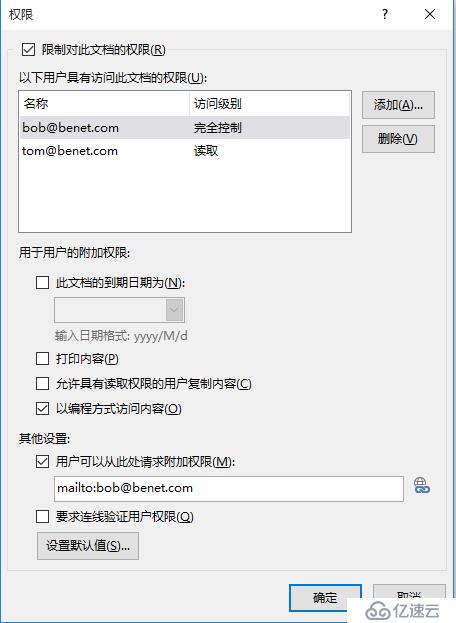

選擇限制訪問,設置權限

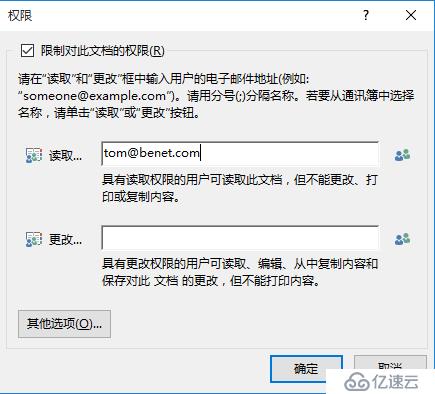

我就只給tom讀取權限了,等一下去tom賬戶的客戶端看一下效果

進入其他選項可以看出,bob是完全控制權限,而tom只給了讀取權限,

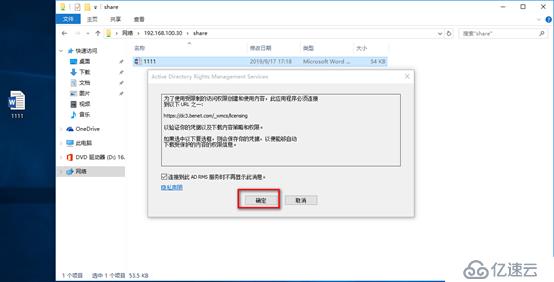

保存文檔,創建共享文件夾將word文檔共享給tom,tom訪問共享文件,下載訪問,此時就會看出tom對word文檔只有讀取權限

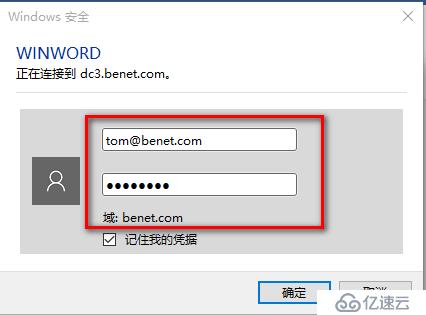

Tom登錄

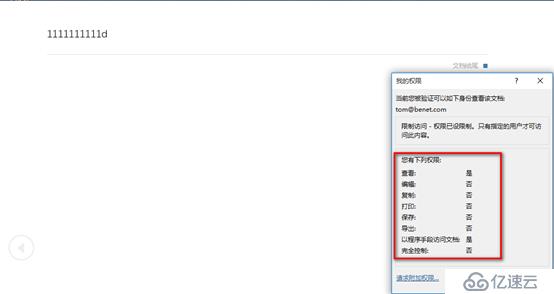

會發現只有讀取權限,

我用的第三方截圖工具,我把截圖工具以管理員運行的話截屏直接截到的是黑屏,足以證明RMS對權限的細化和精確控制

—————— 本文至此結束,感謝閱讀 ——————

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。