您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

很久之前在學技術的時候,一直沒把Web端的安全當回事。那時候圈子里流行的還是系統級別的exploit,遠程溢出和本地提權很紅火。“自動傳播”、“拿下系統權限”是當時***們的主要目標,那也是網絡安全時代最美好的時期。

然而進入2000年之后,Web安全開始得到人們的重視。SQL注入首先成為明星,然后一發不可收拾。各種看似堅固的系統和僅開放80端口的服務器在此類***下變得異常脆弱。Web安全時代來臨了。

SQL注入+上傳Webshell這樣的***成為了業界主流,幾乎對動態Web服務無往不利。大中型企業和機構紛紛增加了80端口的檢查和封堵。看到一些SQL注入***被擋住的日志,他們臉上露出了滿意的微笑……

可是,厲害的Web***方式,就只有一個SQL注入嗎?

最近市面上出現的《Web前端***技術揭秘》一書,為大家揭曉了答案。

如果說SQL注入這類Web后端***方式比較直接,那XSS和CSRF、ClickJacking等前端***方式的運用則更為隱蔽。

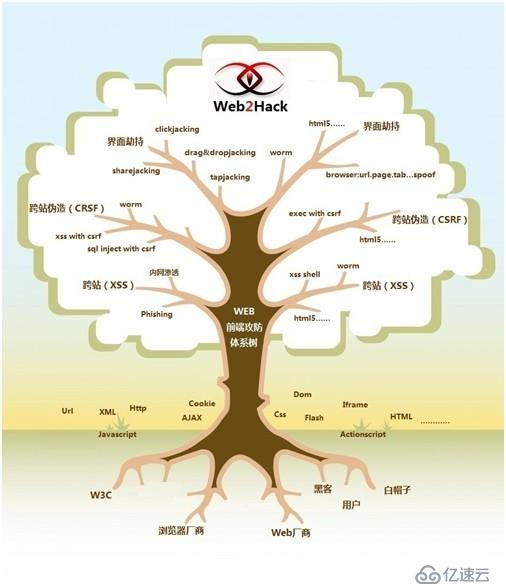

在這本書中,作者向大家闡述了“草木竹石,均可為劍”的道理。在他們的眼中URL、HTML、JavaScript、CSS、ActionScript……幾乎每個地方都可以暗藏殺機。

無論是探究讓人頭疼的XSS和CSRF、還是解析Web蠕蟲和界面操作劫持,這本書都會讓人們在驚嘆之余眼前一亮。

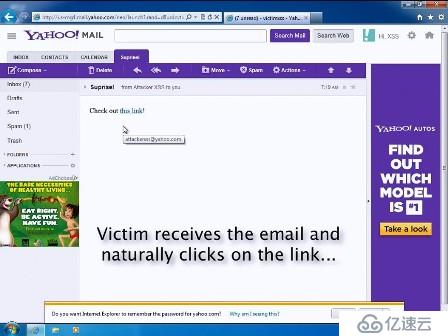

如果要舉幾個前端***的例子,大家可以看看近期在互聯網上比較火的兩個帖子——《雅虎郵箱DOM XSS漏洞》與《如何通過***老師郵箱拿到期末考卷和修改成績》,里面用的XSS hack就是前端***技術。當然,還有之前在Twitter上肆虐的跨站***蠕蟲,堪稱前端***的經典案例。而這些技術,都只是《Web前端***技術揭秘》所包含的一部分而已。更多如百度、Google、人人網等真實案例的剖析,會讓人目不暇接。

而對于2012年底確認新標準的HTML5,書中也單獨開辟了一個章節以饗讀者。可能是玩過一段時間HTML5視頻技術的關系,我個人對這個章節印象比較深——提醒了我在書寫HTML5代碼的時候需要注意哪些地方。

書中介紹的很多HTML5跨站方式,足以讓現有的一些IPS***防御系統和WAF策略被繞過。formaction、onformchange、onforminput、autofocus等新屬性的加入,讓跨站防御工作變得更富挑戰性。

在最后的章節里作者從瀏覽器廠商和網站技術人員、用戶等多個角度集中提出了防御的辦法(比如:域分離、安全傳輸、安全的Cookie、優秀的驗證碼、謹慎第三方內容、X-Frame-Options防御、使用token等等),讓人們在面對這類***之前,可以做好充分準備。另外為了幫助大家更好的理解Web前端***的體系,鐘晨鳴(余弦)和徐少培(xisigr)兩位作者還專門做了個解析圖。

在大集中的云計算時代下,服務器的防護會做的越來越深,更多的駭客會選擇由前端入手獲取用戶的敏感數據。因此,理解前端***、理解用戶端***將是未來Web安全人員急需熟悉的內容。

PS:這幾乎是國內第一本專注Web前端的***書。之前看了太多的Web后端***,總算有Web前端的***書籍面世了。忍不住先睹為快,解解膩。和以往的***/安全類書籍不同,這本書除了適合安全愛好者與從業者閱讀之外,更值得Web前端工程師來一探究竟。當很多人還覺得Web前端安全是窄眾的時候,也許這本書會讓他們產生新的看法。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。