您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹php-fpm如何在nginx特定環境下的任意代碼執行漏洞,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

0x01 漏洞介紹

在長亭科技舉辦的 Real World CTF 中,國外安全研究員 Andrew Danau 在解決一道 CTF 題目時發現,向目標服務器 URL 發送%0a符號時,服務返回異常,疑似存在漏洞。

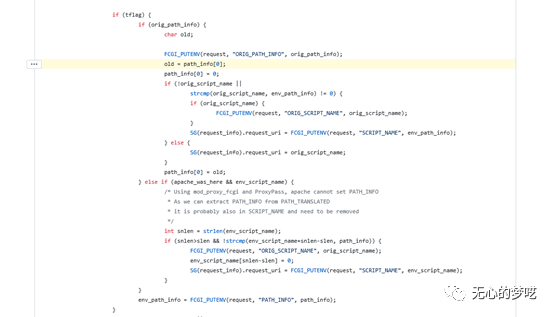

在nginx上,fastcgi_split_path_info處理帶有%0a的請求時,會因為遇到換行符\n,導致PATH_INFO為空,而在php-fpm對PATH_INFO進行處理時,對其值為空時的處理存在邏輯問題,從而導致遠程代碼執行漏洞

在fpm_main.c文件的第1150行代碼可以很明顯的看出來,問題的所在

https://github.com/php/php-src/blob/master/sapi/fpm/fpm/fpm_main.c#L1150

0x02 漏洞影響

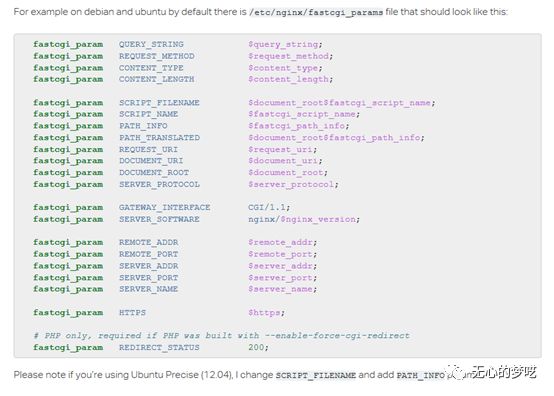

服務器環境為nginx + php-fpm,并且nginx的配置像下面這樣

location ~ [^/]\.php(/|$) { ... fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info; fastcgi_pass php:9000; ...}

另外,PHP 5.6版本也受此漏洞影響,但目前只能 Crash,不可以遠程代碼執行:

PHP 7.0 版本PHP 7.1 版本PHP 7.2 版本PHP 7.3 版本

如果使用了nginx官方提供的默認配置,將會收到影響

https://www.nginx.com/resources/wiki/start/topics/examples/phpfcgi/

0x03 漏洞復現

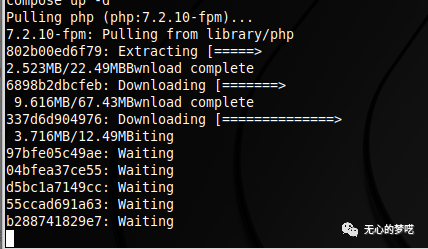

在vulhub上已經有了可以利用的漏洞環境,直接pull下來進行復現即可

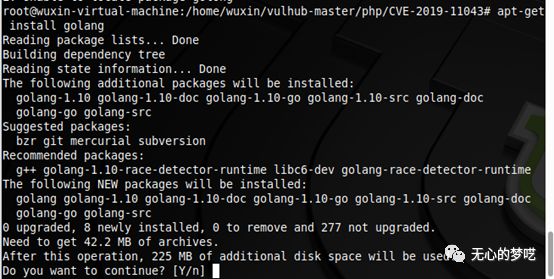

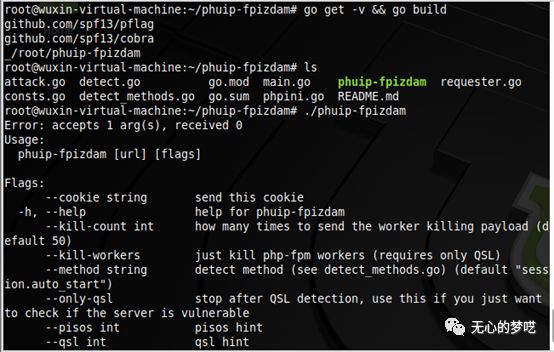

使用的exp是國外研究員的go版本的

https://github.com/neex/phuip-fpizdam

自己去pull環境就可以了

完后就是復現操作

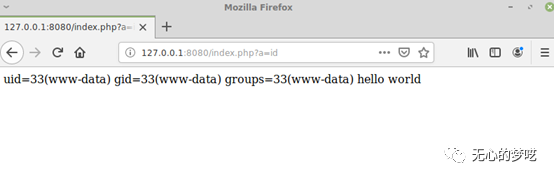

訪問http://your-ip:8080/index.php

然后將exp部署到本地并利用

成功利用

這里還需要注意一下,由于只有部分php-fpm子進程受到了污染,所以請多執行幾次命令

關于php-fpm如何在nginx特定環境下的任意代碼執行漏洞就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。