您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何實現kali linux 下的arp欺騙,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

系統環境:Linux Kail

靶機系統: win7旗艦版

所需工具:Apach3

ettercap

nmap

dns_spoof

自己制作的網頁.html

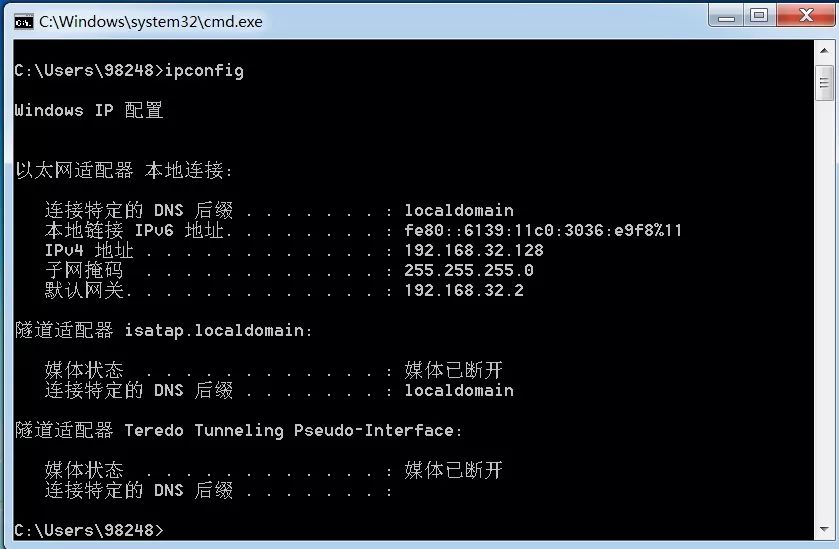

首先我們使用查詢命令查詢本機ip 子網掩碼 網關

Kail 下查詢代碼 ifconfig

windows 下查詢代碼 ipconfig

kail(本地主機) ip:inet 192.168.32.129

kail(本地主機) ip:inet 192.168.32.129

windows(即目標主機) ip:192.168.32.128

網關:192.168.32.2

這是我給大家的實際操作

大家可能在想,你這就是知道了目標主機的ip地址和網關,你不知道怎么操作????

下面就給大家兩種方法

在未知目標主機ip以及網關的情況依舊可以查詢到內網下目標主機ip以及網關

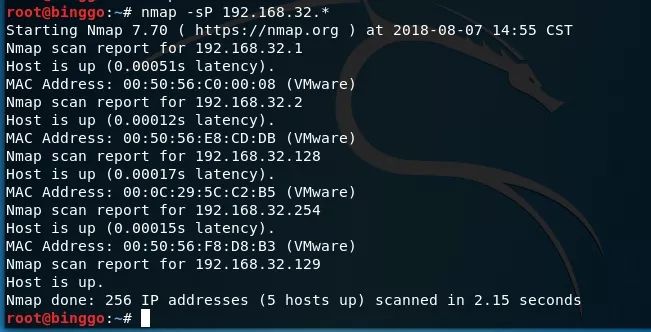

第一:使用nmap工具進行掃描同處于同一網段下的所有ip

nmap 掃描 nmap -sP 192.168.32.*

同樣可以查詢到目標主機ip

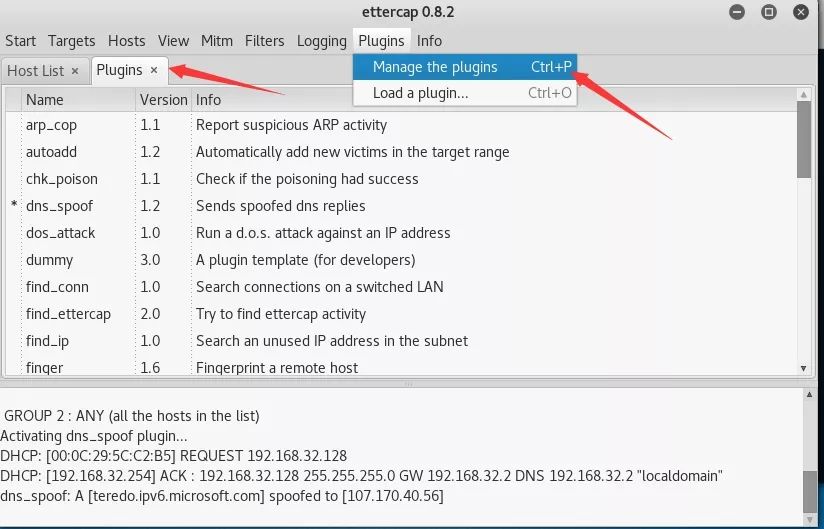

第二:利用ettercap工具進行嗅探 PS:我也利用這個工具給大家演示ARP欺騙

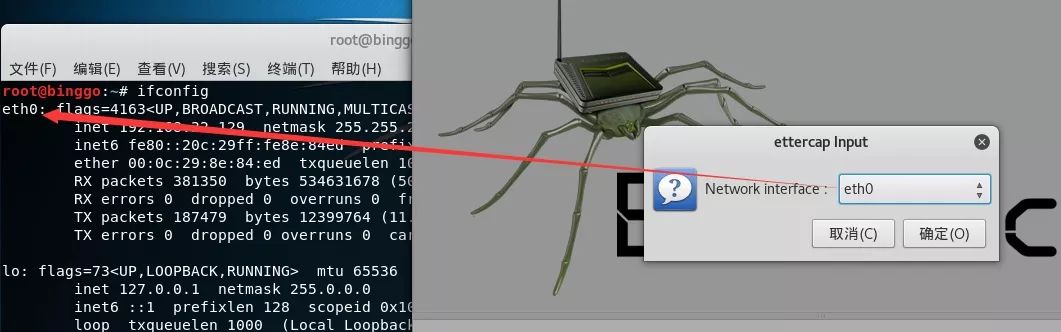

給大家演示一遍 首先打開ettercap

ettercap打開 ettercap -G

點擊sniff-->Unified sniffing 開啟嗅探

點擊sniff-->Unified sniffing 開啟嗅探

進入之后需要選擇網卡 網卡選擇對比ip的查詢

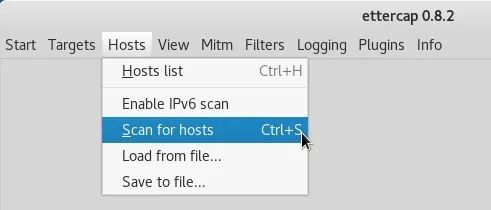

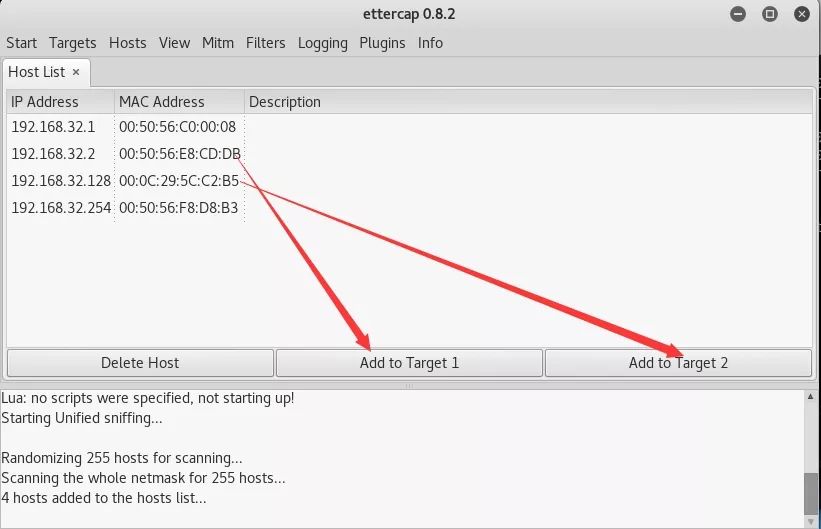

進入后我們選擇hosts選項,打開第一個Hosts list查看

進入后我們選擇hosts選項,打開第一個Hosts list查看

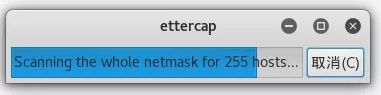

同時打開Scan for hosts 進行目標主機嗅探

進行目標主機嗅探

完成后就可以看到目標主機的ip地址以及網關了

我們把目標主機網關設置為目標一,ip設置為目標二

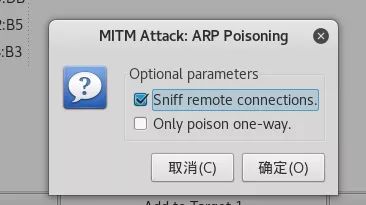

設置選擇遠程鏈接

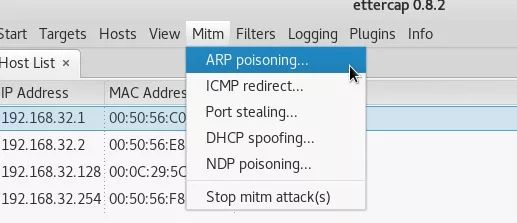

隨后我們設置進行欺騙

雙擊dns_spoof之后前面出現*號 說明開啟成功

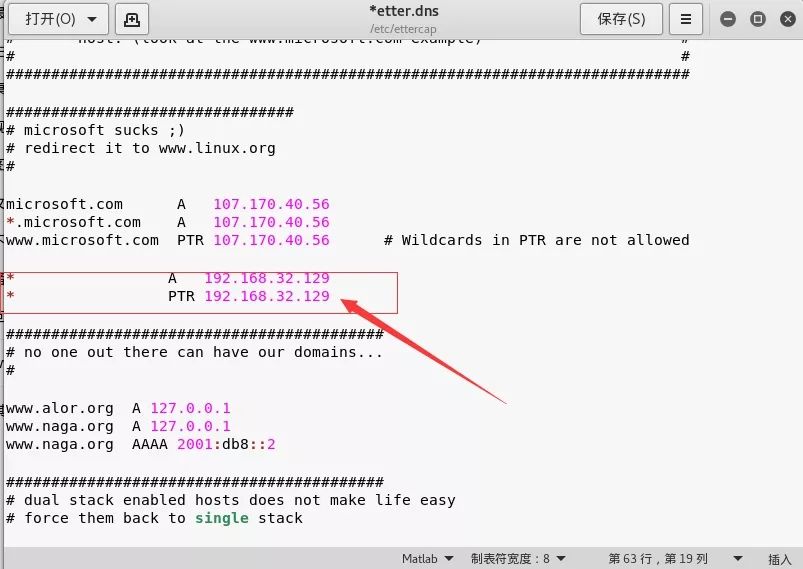

后我們設置一下dns的文件

文件地址 ./etc/ettercap/etter.dns

將目標地址設置為你的本機ip 這樣可以讓對方訪問的所有網頁均定向到你本地設置完成的網頁

更改完成之后保存Ctrl+S

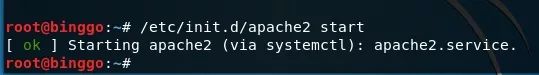

最后我們打開本地的Apache服務

打開命令 /etc/init.d/apache2 star

再給大家放一部分Apache的相關指令

重啟指令 /etc/init.d/apache2 restart

停止指令 /etc/init.d/apache2 stop

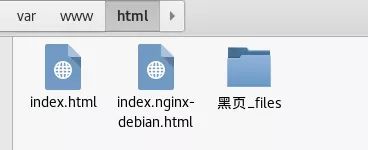

之后我們把我們制作好的網頁放到Apache服務的終端目錄下

終端目錄 ./var/WWW/html

這里我已經做好了一個網頁并保存在終端目錄下了

此時我們回到windows界面

隨便打開一個網頁,我們就用百度www.baidu.com做一個演示

關于如何實現kali linux 下的arp欺騙就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。