您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關微軟SMBv3協議RCE檢測CVE-2020-0796漏洞的示例分析,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

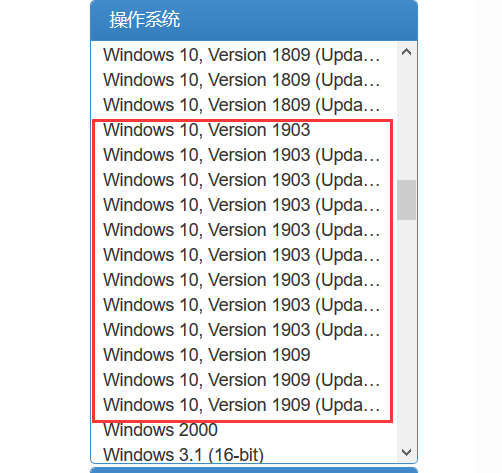

適用于32位系統的Windows 10版本1903

Windows 10 1903版(用于基于x64的系統)

Windows 10 1903版(用于基于ARM64的系統)

Windows Server 1903版(服務器核心安裝)

適用于32位系統的Windows 10版本1909

Windows 10版本1909(用于基于x64的系統)

Windows 10 1909版(用于基于ARM64的系統)

Windows Server版本1909(服務器核心安裝)

0x04 環境搭建

0x05 漏洞檢測

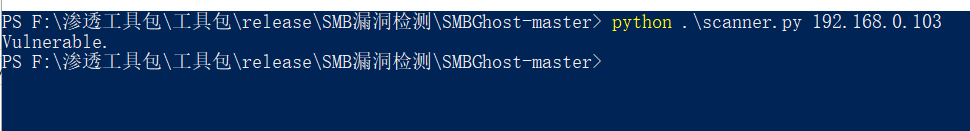

https://github.com/ollypwn/SMBGhost/blob/master/scanner.py

Nmap檢測腳本(nse腳本)

https://github.com/cyberstruggle/DeltaGroup/blob/master/CVE-2020-0796/CVE-2020-0796.nse

Powershell檢測腳本

https://github.com/T13nn3s/CVE-2020-0976/blob/master/CVE-2020-0796-Smbv3-checker.ps1

解壓之后運行scaner.py 文件

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force 以上就是微軟SMBv3協議RCE檢測CVE-2020-0796漏洞的示例分析,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。