您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關Apache ShardingSphere&UI遠程代碼執行漏洞CVE-2020-1947的示例分析,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

2020年3月11日,360CERT監測發現ShardingSphere官方發布4.0.1版本的更新公告,當攻擊者在后臺管理處提交惡意 yaml ,會被解析從而造成代碼執行

ShardingSphere是一套開源的分布式數據庫中間件解決方案組成的生態圈,它由Sharding-JDBC、Sharding-Proxy和Sharding-Sidecar(計劃中)這3款相互獨立的產品組成。他們均提供標準化的數據分片、分布式事務和數據庫治理功能,可適用于如Java同構、異構語言、云原生等各種多樣化的應用場景。

Apache ShardingSphere UI是Apache ShardingSphere的圖形界面版產品

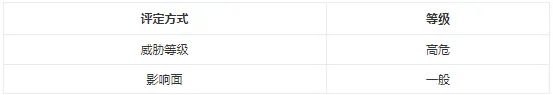

360CERT對該漏洞進行評定

360CERT建議廣大用戶及時更新ShardingSphere。做好資產 自查/自檢/預防 工作,以免遭受攻擊。

Apache ShardingSphere&UI <= 4.0.0

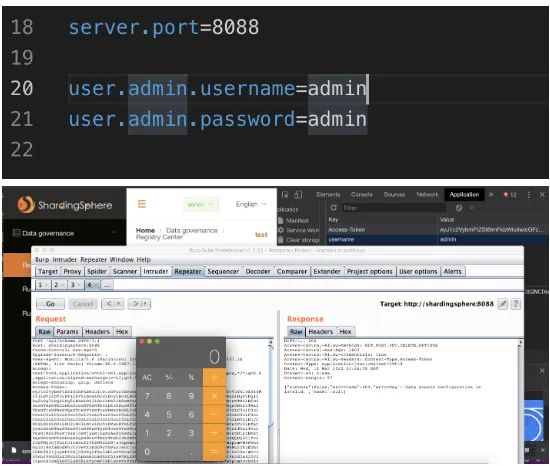

利用默認用戶名密碼進行登錄 admin/admin

臨時修補方案:修改/conf/application.properties的默認用戶名密碼

官方修補方案: 更新至最新版本,

https://github.com/apache/incubator-shardingsphere

360安全大腦的QUAKE資產測繪平臺通過資產測繪技術手段,對該類 漏洞/事件 進行監測,請用戶聯系相關產品區域負責人獲取對應產品。

360AISA基于360海量安全大數據和實戰經驗訓練的模型,進行全流量威脅檢測,實現實時精準攻擊告警,還原攻擊鏈。

目前產品具備該漏洞/攻擊的實時檢測能力。

2020-03-09 官方發布更新公告

2020-03-11 360CERT發布預警

關于Apache ShardingSphere&UI遠程代碼執行漏洞CVE-2020-1947的示例分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。