您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何實現WinRAR 代碼執行漏洞預警,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

2019年2月20 日 @Nadav Grossman 發表了一篇關于他如何發現一個在 WinRAR 中存在19年的邏輯問題以至成功實現代碼執行的文章。

WinRAR 代碼執行相關的 CVE 編號如下:

CVE-2018-20250, CVE-2018-20251, CVE-2018-20252, CVE-2018-20253

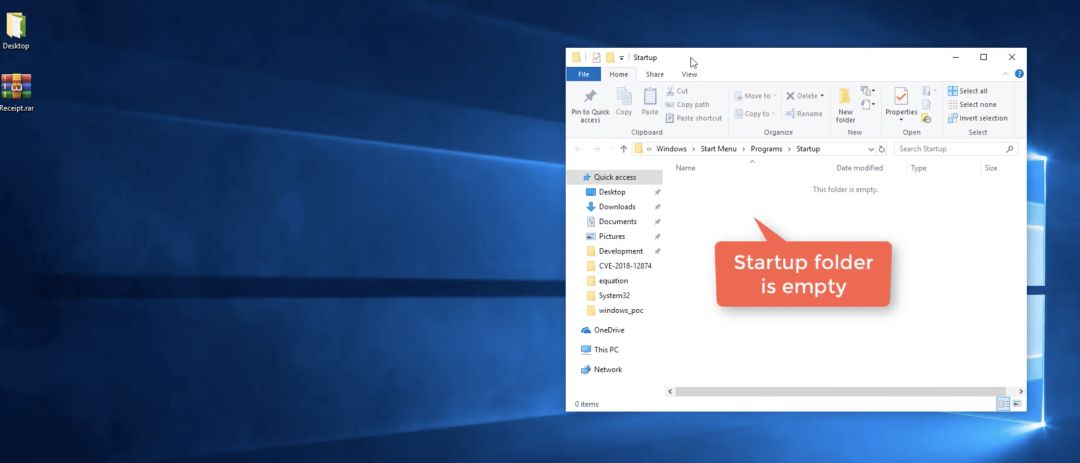

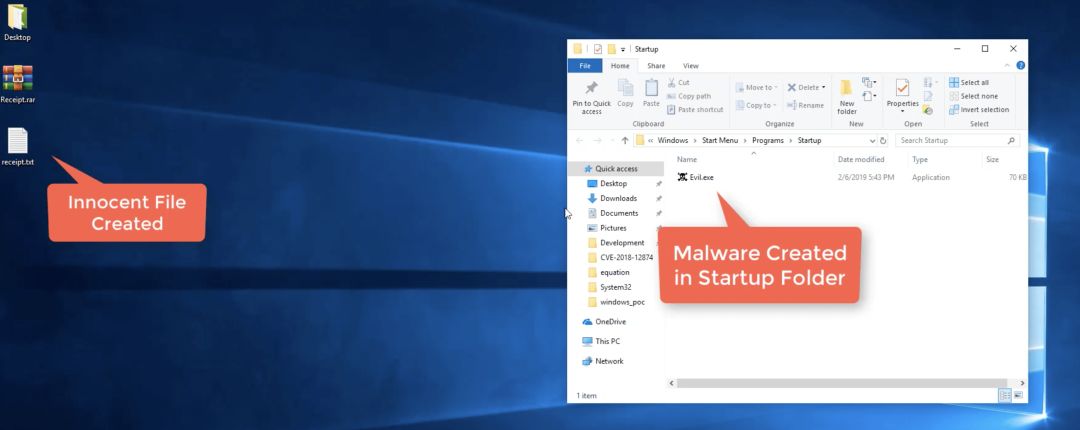

該漏洞是由于 WinRAR 所使用的一個陳舊的動態鏈接庫UNACEV2.dll所造成的,該動態鏈接庫在 2006 年被編譯,沒有任何的基礎保護機制(ASLR, DEP 等)。該動態鏈接庫的作用是處理 ACE 格式文件。而在解壓處理過程中存在一處目錄穿越漏洞,允許解壓過程寫入文件至開機啟動項,導致代碼執行。

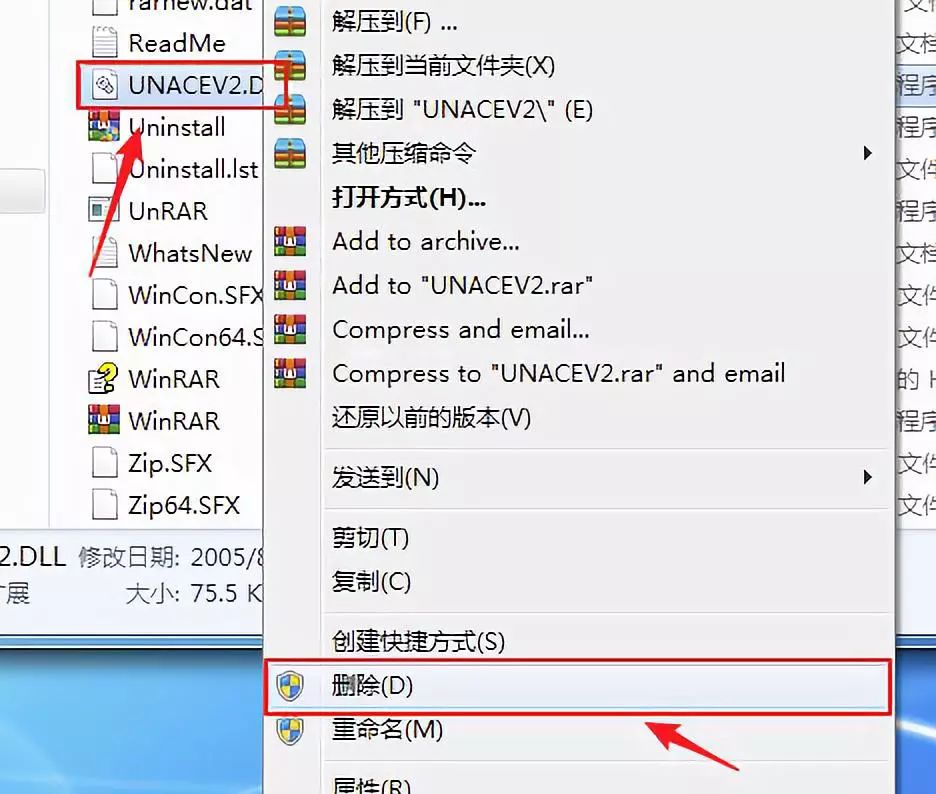

該動態鏈接庫還被市面上的一些壓縮軟件所使用,可能也會存在相同的代碼執行風險,360CERT建議廣大用戶可以自行刪除軟件目錄下的UNACEV2.dll進行防護。

可能存在風險的軟件如下:

Bandizip < = 6.2.0.0

好壓(2345 壓縮) < = 5.9.8.10907

壓縮 < = 4.0.0.1170

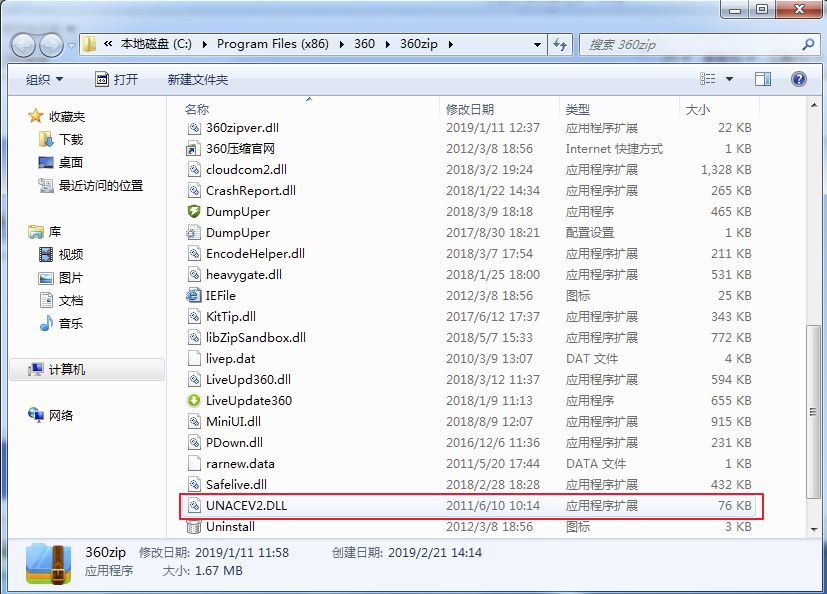

360 壓縮已確認不受到該漏洞影新。其他產品請關注各自官網。

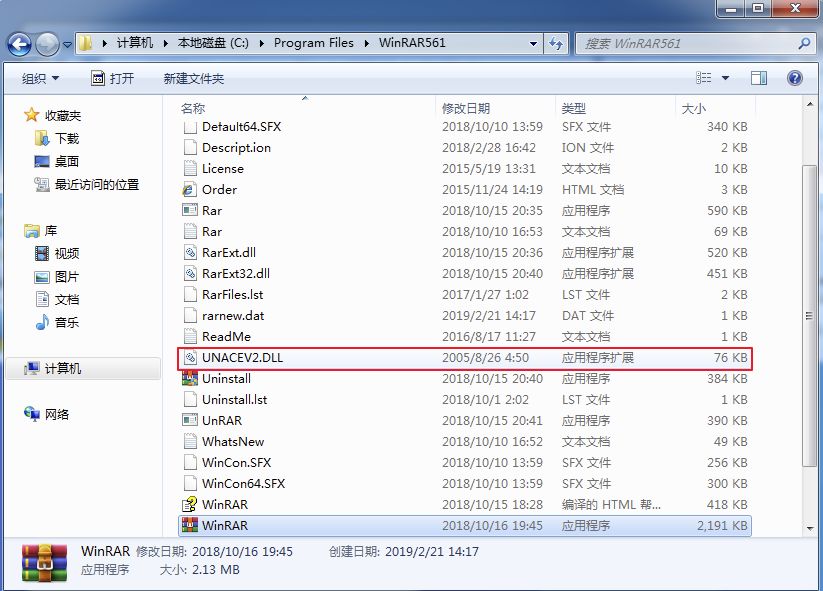

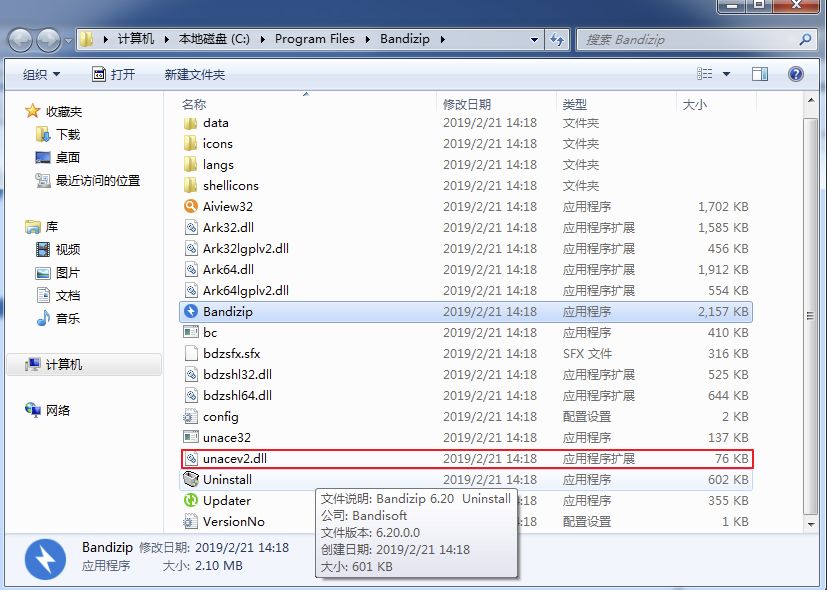

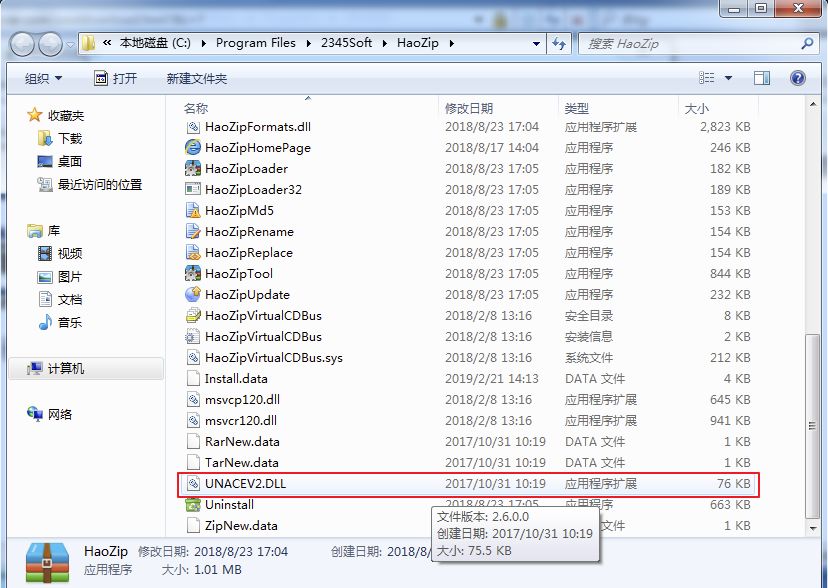

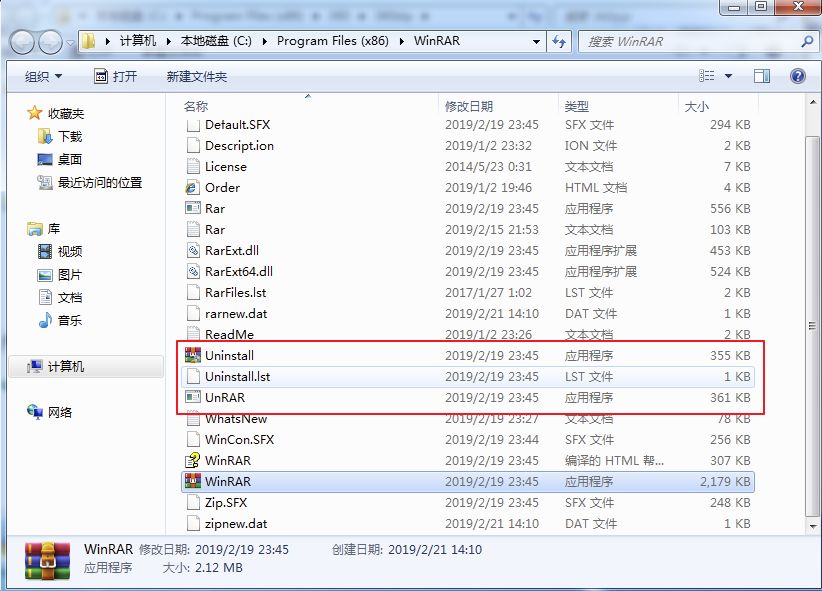

以下截圖均為2019-02-21 14:00:05從各家官網下載安裝后的安裝目錄截圖

WinRAR存在的UNACEV2.dll

Bandizip存在的UNACEV2.dll

好壓存在的UNACEV2.dll

360壓縮存在的UNACEV2.dll

WinRAR 5.70 Beta1 已經移除該DLL

WinRAR < 5.70 Beta 1

盡快升級到最新版本的 WinRAR 目前版本是 5.70 Beta 1

下載地址如下:

32 位:

http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64 位:

http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

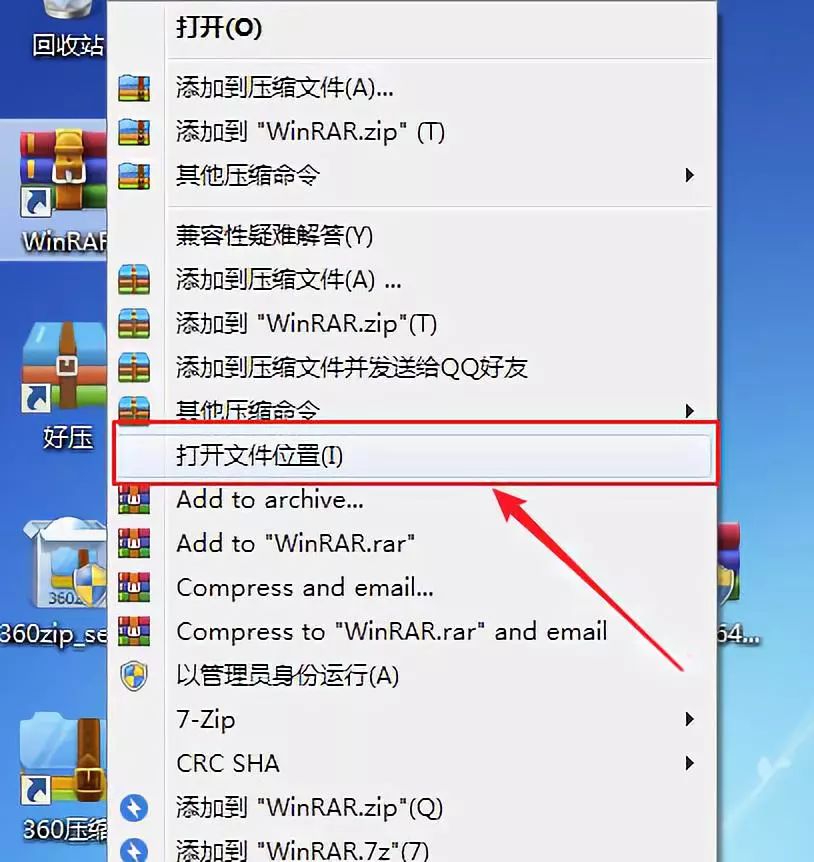

UNACEV2.dll的刪除方式

選擇相應的軟件圖標,打開右鍵菜單

找到相關文件執行刪除操作

隨后建議重啟電腦

其他的壓縮軟件建議以相同方式處理,或關注更新動態

Bandizip < = 6.2.0.0

好壓(2345 壓縮) < = 5.9.8.10907

360 壓縮 < = 4.0.0.1170

360 壓縮已確認會于今日完成更新。其他產品請關注各自官網。

解壓惡意壓縮包之前

解壓惡意壓縮包之后

關于如何實現WinRAR 代碼執行漏洞預警就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。