您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Dolphin,北京,20150703

一、背景介紹

Router Scan 是一款路由器安全測試工具,它是由俄國的一位安全測試人員所開發的,他叫Stas'M,目前該工具的最新版本為V2.51,是在2015年2月21日更新的。這款工具我用過兩個版本,一個是流傳最為廣泛的V2.44,還有一個當然是最新的版本了。我先說一下最新版本與V2.44的區別。

更新內容:

1、當然是加入了支持更多品牌型號路由器的掃描;

2、主功能頁面上新增了一個Search Results的功能板塊,這個功能板塊可以讓你更快得從搜索結果中過濾出你所關心的主機情況,直接在工具上顯示,而不用再進行文件轉換了。

3、主程序新增了用戶操作手冊,它有兩個版本,一個是英文版,另一個是俄語版。

4、新增程序設置功能"Setting and Teaks",以前的舊版本中,是不能對程序進行其他功能的設置的,這算一大亮點。

5、新增PIN碼計算器,"WPS PIN Companion" 這對于熱愛WiFi安全測試的小伙伴來說,是個很不錯的功能,大贊!

6、新增計時功能,這對于想評估該軟件的效率或者統計工作效率的研究者來說,這項功能很實用。

二、功能介紹及使用方法

2.1 路由器掃描功能

RouterScan v2.51是我用過的路由器掃描軟件中最容易使用,效果最好的,功能最全面的一個工具,成功率可以達到90%,非常適合新手和腳本小子使用。最為一款路由器安全測試工具,其最核心的功能當然還是在路由器掃描。

目前支持的品牌路由器有:@irLAN、3Com、AirTies、AnyData、AnyGate、ASUS、Belkin、C-motech

、Cisco、Conel、D-Link、DrayTek、ECI、EDIMAX、Gigabyte、GlobespanVirata、Huawei、Intercross、LevelOne、Motorola Mobility、NETGEAR、Netis、NeoPort、PacketFront、Pozitron、SI2000、Seowon Intech、SerComm、Tenda、Thomson、TOTOLINK、TP-LINK、TRENDnet、Upvel、Verizon、Vertex Wireless、ZTE、ZyXEL、Other/Various

除了少數幾個國內的路由器品牌不支持以外,市面上90%的路由器品牌都已包括在內。

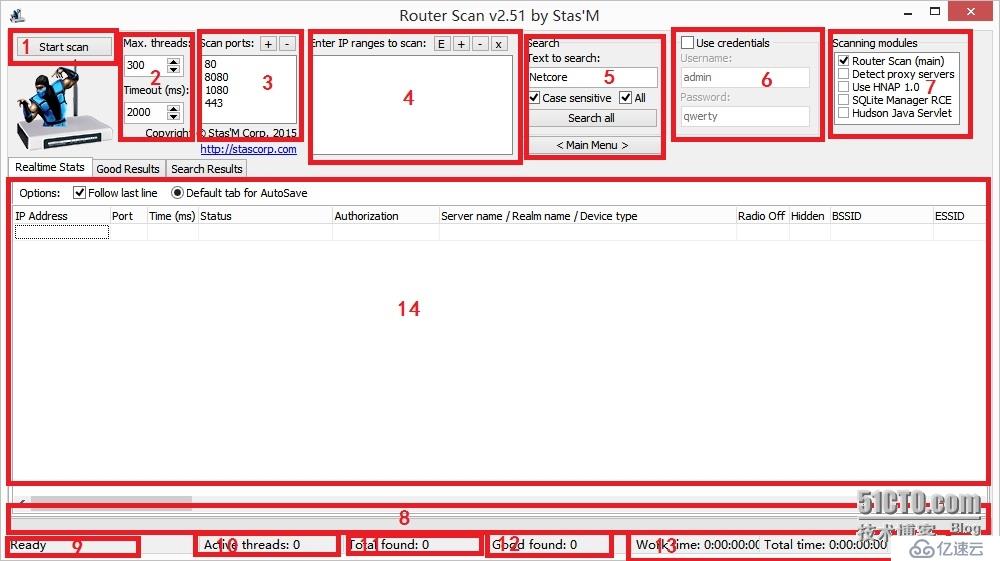

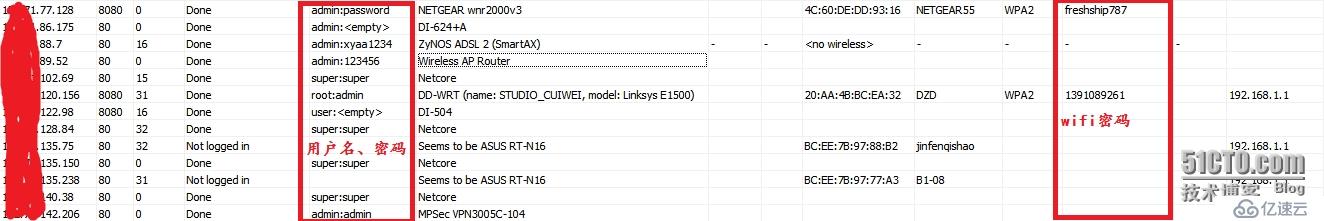

圖一 路由器主界面

通過掃描測試路由器,我們可以從結果中得出以下信息:1、開放端口;2、登陸用戶名和密碼;3、路由器名稱或品牌型號信息;4、無線信號名稱(SSID);5、無線連接密碼(KEY);6、無線加密方式;7、PIN碼;8、內網ip等有價值的信息。

它的使用方法很簡單,只需要簡單的兩步操作,就能輕松掃描:1、輸入你想要進行測試的IP地址或地址段;2、點擊左上角的“Start scan”按鈕;即可開始測試旅程。

在界面的底部有個進度條(圖一種的第8部分),當前已完成的進度會填充為綠色,這樣你就能知道你得測試進度到哪兒了。在圖一的第9部分,這是顯示程序的當前狀態:1、Ready 表示程序已準備就緒;2、Scanning now 表示正在掃描;3、Scanning finished表示掃描已完成;4、Waiting for stopping threads…… 表示你在掃描過程中點擊了終止掃描,但是掃描進程還沒有來的及結束的狀態。

在界面的第10部分:Active threads表示當前使用的活動進程有多少;主界面的第11部分:Total found 表示當前已掃描出多少個存活主機;主界面的第12部分:Good found 是指成功測試出路由器的登錄用戶名和密碼的路由器數量;主界面的第13部分:表示掃描開始到現在花了多少時間,以及你多次掃描總共消耗的時間是多少。

測試完成之后,掃描結果會在主界面的第14部分顯示。

2.2 結果篩選功能

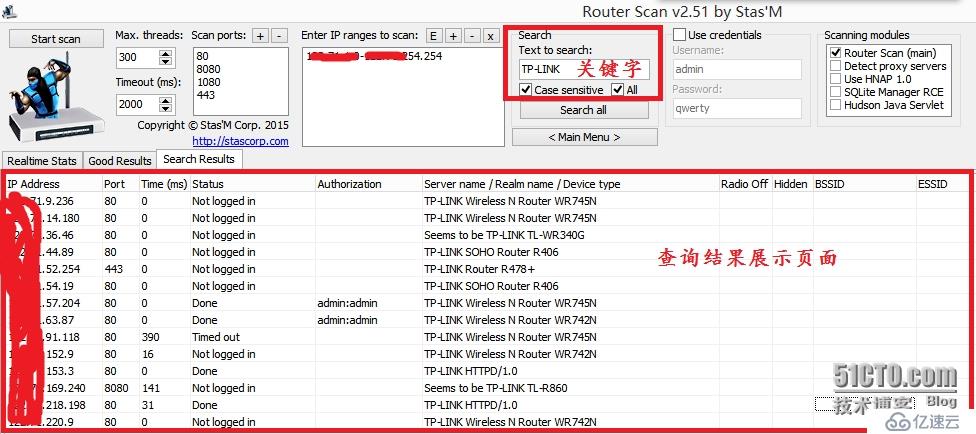

此功能的作用是只顯示你感興趣的結果,其他掃描結果將自動過濾掉。在主界面的第5部分,我們可以在Text to search的文本框中輸入我們想查找結果的關鍵字,點擊Search all按鈕即可。搜索的結果會在“Search Results”這個標簽頁上進行結果輸出。比如我們想要查找結果里有沒有TP-LINK的路由器,就可以做輸入關鍵字進行查找,如圖:

圖2 查詢功能界面

2.3 掃描模塊

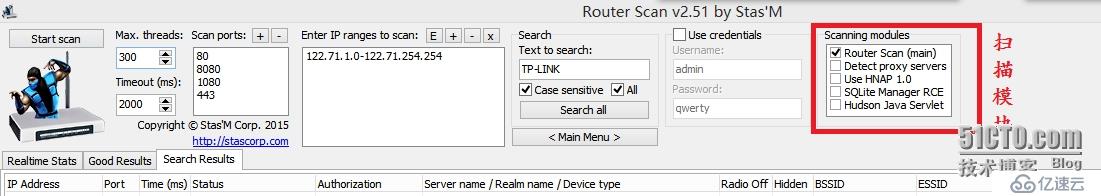

在v2.44版本中的掃描模塊只有四個功能選擇,而在最新版本中,新增了一個路由器掃描模塊“Router Scan(main)”,如圖3。

圖3 掃描模塊

掃描模塊中共有五個功能選項,分別是:1、Router Scan(main);2、Detect proxy servers ;3、Use HNAP 1.0 ;4、SQLite Manager RCE; 4、Hudson Java Servlet.

Router Scan(main)模塊是新版本中默認選擇運行的模塊,要想做快速檢測時,可以單獨選擇此功能模塊就行,但是它的缺點就是,成功獲取認證帳號和密碼的概率會降低,因為很多路由器單靠暴力破解是行不通的。

Detect proxy servers,從字面上意思是檢測代理服務器,但是它的具體作用,我暫時還沒弄清楚,還請高手出來指點一二。我想應該是掃描檢測可以作為代理的主機,以方便架設屬于自己的×××吧。

Use HNAP 1.0,使用HNAP協議里的漏洞對路由器進行安全檢測。HANP是

Home Network Administration Protocol的縮寫,即家庭網絡管理協議。是一種基于 HTTP-SOAP 實現的網絡管理協議,具有其它大多數網絡管理協議的相同特征:遠程認證登陸、遠程配置、信息獲取,配置執行生效等。這個協議允許設備廠商通過該協議對自己設備進行遠程管理和配置,以方便更好得管理自己的設備,給消費者用戶提供更好的技術支持。但是某些路由器廠商也因這個協議而爆出漏洞:HNAP命令遠程權限提升漏洞。 這個掃描工具正是集合了該漏洞的POC,成功得提升了路由器爆破的成功率,選擇該模塊之后,一些字典里沒有的密碼也可以被直接捕獲到!

SQLite Manager RCE,利用SQLite Manager 遠程連接設備中的數據庫,進行配置信息的檢索,以達到爆破的目的。

Hudson Java Servlet. 此功能還沒測試過,因此具體作用未知。一般用上面這幾個功能,它的爆破成功率已經高達80%,比市面上的很多掃描器要好很多,可稱之為神器!

2.4 端口掃描

這款軟件工具因為特定作用是掃描路由器,默認是掃描80、8080端口的,但是它也可以作為掃描其他WEB服務端口的一款掃描器,幫你快速尋找可能存在安全漏洞的主機,比如你可以添加HTTPS服務的443端口進行掃描,然后再用其他更專業的漏洞掃描軟件針對存在443端口的主機進行漏洞掃描,給修補漏洞提供依據,從而更好的保護自己公司的網絡。當然這里建議是掃描與WEB服務相關的端口,因為它端口掃描是基于建立TCP連接進行掃描的,掃描太多端口有可能會觸發防火墻之類的設備報警,會影響到最終的掃描結果。

三、實戰案例

3.1 案例一:路由器安全測試

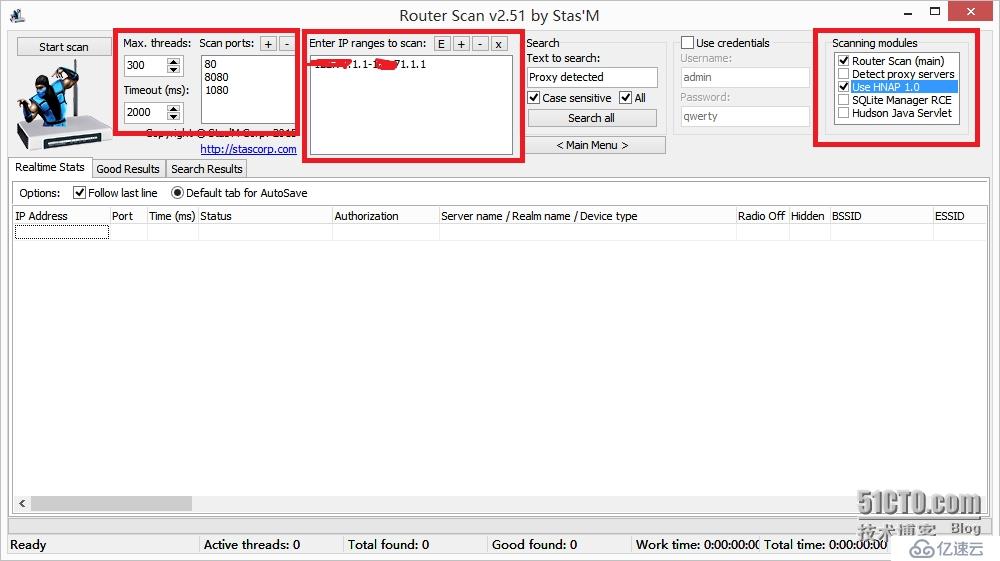

1、設置軟件參數,最大線程數使用默認的300就可以了,太高了會影響掃描成功率,建議在100-300之間,當然這也跟你的個人電腦的配置還有帶寬等因素有關,如果配置帶寬都很高,可以適當調高;設置超時時間,使用默認的2000就可以了;掃描端口:80、8080、1080;Scanning modules : Router Scan(main),Use HNAP 1.0 ,就勾選這兩個就足夠了。最后再設置一個你想要測試的地址段,設置參數就完成了。如圖:

圖4 參數設置

圖4 參數設置

2、設置好參數之后,就可以點擊Star scan按鈕開始進行安全測試了。接下來就是安靜的等待掃描結果了,如圖

圖5 掃描結果

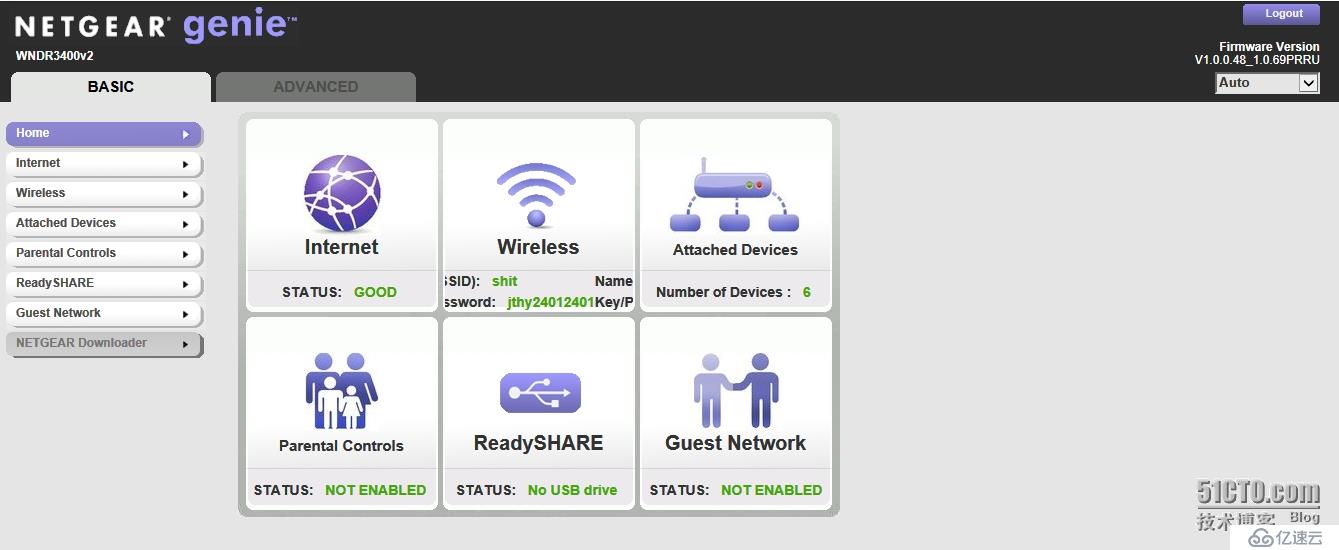

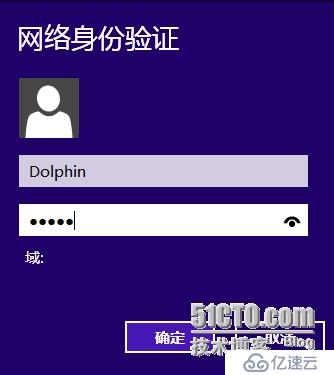

3、有了掃描結果,這時候我們就可以根據結果,進行手動登錄,驗證結果是否正確。我隨機選了一臺路由器,進行登錄,界面如下圖:

圖6 路由器登錄界面

至此,此次的路由器安全測試已宣告成功,是不是很簡單,很傻瓜式?都動手測一下你家路由器是否這么容易就被攻破了,趕緊修改默認密碼吧!

3.2 案例二:動手制作自己的免費×××,實現×××功能

1、設置還是跟上一個案例設置一樣,唯一不同的是在設置IP地址段時,把IP地址段設置為國外的IP地址段,以掃描國外可用做自己×××的路由器主機。國外的IP地址段可以利用百度,谷歌等搜索引擎進行收集;

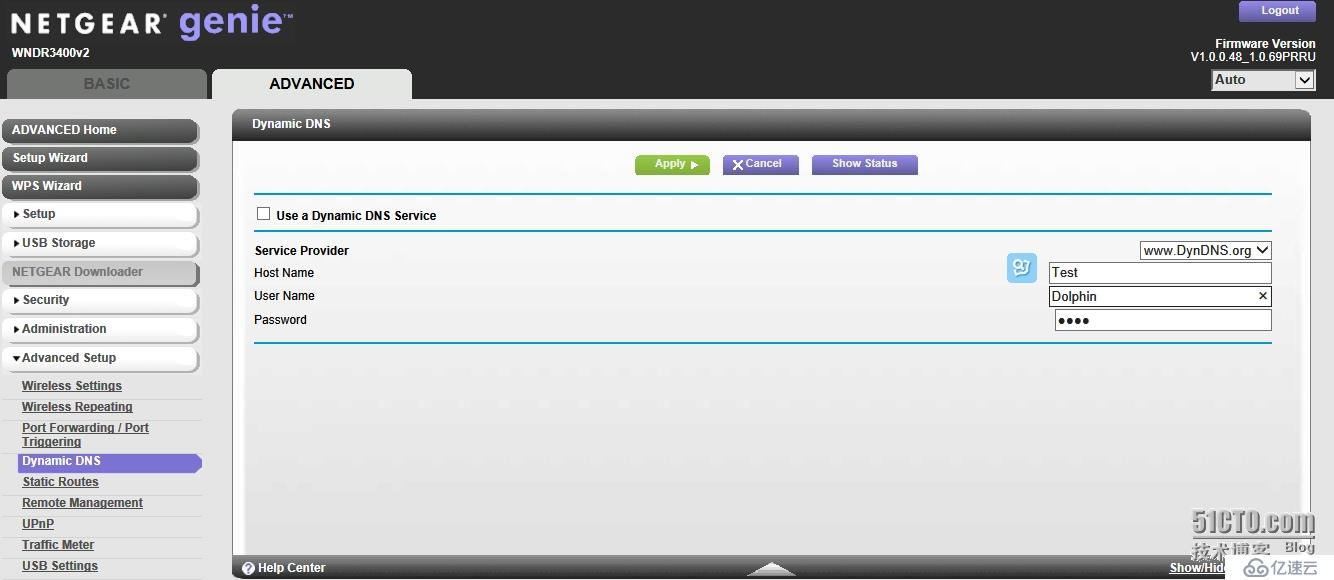

2、掃描出結果之后,就可以登錄路由器,查看里面是否具有Dynamic DNS也就是動態DNS功能,如果有,則進行簡單的設置就可以了。如圖:

圖7 DDNS設置

這個DDNS設置,需要你先到www.DynDNS.org這個網站上注冊一個帳號及子域名才可用。配置好之后,點擊應用。然后再配置一下我們電腦端的×××連接。

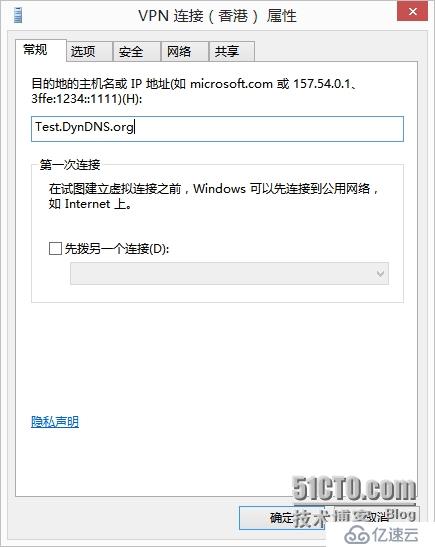

圖8 ×××域名設置

圖9 ×××登錄用戶名密碼

如圖,×××地址處填寫我們在DynDDNS.org這個網站上申請的主機名稱,用戶名和密碼就填寫我們申請的就可以了。這樣即使是路由器重啟了,重新分配了不同的IP地址,我們也還是能夠通過它進行×××撥號連接!媽媽再也不用擔心我訪問不了Youtube了,oh yeah!

3.3 案例3:是誰在監視我~

該工具不僅能掃描路由器,還能掃描到網絡上公開的所有網絡攝像頭,只要網絡可達的地方,就沒有掃不到的。網絡上大部分的網絡攝像頭都是使用弱口令,或者產品的默認密碼,使得某些***輕而易舉得就進入控制面板,他就可以偷窺你得一切行動!

圖10 某監控攝像頭畫面

現在是不是覺得這是個極品工具呢!用處非常的多!同時通過這幾個案例,我們也應該提高自己的網絡安全意識!不然你搭建的環境,將會方便他人用來做壞事的工具,請警惕呀!

四、防御手段

為了防止我們的設備被他人所利用,我們應該做到以下幾點,進行簡單的防御:

1、不要使用產品的默認密碼和弱口令;

2、定期修改管理密碼;

3、設備的固件版本要定期檢查是否有更新,及時更新到最新版本,避免漏洞被利用。

注:本文僅用于安全測試的學習交流,請勿用于非法用途,否則后果自負!

-------------------------------------------------------------------------------

相關文獻及資料:

1、Router Scan v2.51 官方網站及下載

http://stascorp.com/load/1-1-0-56

2、HNAP ProtocolVulnerabilities - Pushing The "Easy" Button

http://www.tenable.com/blog/hnap-protocol-vulnerabilities-pushing-the-easy-button

3、多個D-Link產品HNAP命令遠程權限提升漏洞

http://www.linuxidc.com/Linux/2015-04/116572.htm

4、Home Network Administration Protocol (HNAP) Whitepaper

http://wenku.baidu.com/link?url=e6_txALodIvFMDwK6eDrYeps5nJpXDC1QaF8ORqBtDhR0aIcybg7kecu0tYTbSqCdZAmBL26TJe_pQ355CKyTOqdjcvY5qbu27Ab65FVjVm

5、利用Router Scan進行×××上網

http://www.wufuli.com/2081.html

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。