您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

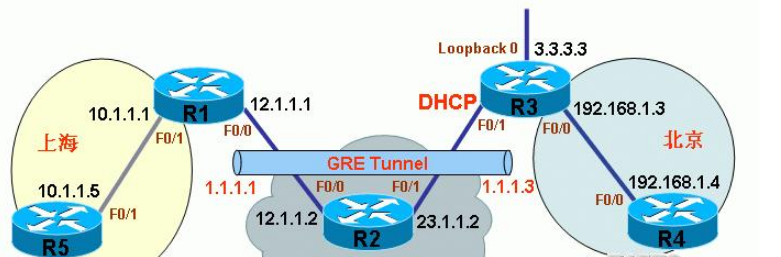

今天給大家介紹一下基于IPsec的動態P2P-GRE是怎樣的。文章的內容小編覺得不錯,現在給大家分享一下,覺得有需要的朋友可以了解一下,希望對大家有所幫助,下面跟著小編的思路一起來閱讀吧。

R1(config)#int f0/0

R1(config-if)#ip add 12.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#int f0/1

R1(config-if)#ip add 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip add 192.168.1.3 255.255.255.0

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int f0/1

R3(config-if)#ip address dhcp

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int loopback 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#exit

說明:在R3連Internet的接口F0/1上開啟DHCP動態獲得地址,所以F0/1上的IP地址是多少,事先是不知道的,并且創建一個Loopback 0(地址3.3.3.3/32)作為本端p2p GRE隧道的源點地址。

(1)在R1上配置終點為R3的p2p GRE隧道:

R1(config)#interface tunnel 1

R1(config-if)#ip address 1.1.1.1 255.255.255.0

R1(config-if)#tunnel source 12.1.1.1

R1(config-if)#tunnel destination 3.3.3.3

R1(config-if)#exit

R1(config)#ip route 3.3.3.3 255.255.255.255 12.1.1.2

說明:R1到R3的p2p GRE隧道接口號為1,隧道地址為1.1.1.1,隧道的源點為外網接口地址12.1.1.1,而隧道的終點為R3的Loopback 0接口地址3.3.3.3,雖然隧道終點地址在Internet上是不可路由的,但必須寫靜態路由將3.3.3.3/32指向自己的Internet出口,因為這是配置規則。

R3(config)#int tunnel 3

R3(config-if)#ip address 1.1.1.3 255.255.255.0

R3(config-if)#tunnel source loopback 0

R3(config-if)#tunnel destination 12.1.1.1

R3(config-if)#exit

說明:R3到R1的p2p GRE隧道接口號為3,隧道地址為1.1.1.3,隧道的源點為Loopback 0接口地址3.3.3.3,隧道的終點為R1的外網接口地址12.1.1.1。

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2

R1(config-isakmp)#exit

R1(config)#crypto isakmp key 0 cisco123 address 0.0.0.0 0.0.0.0

R1(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R1(cfg-crypto-trans)#exit

R1(config)#crypto dynamic-map ddd 10

R1(config-crypto-map)#set transform-set ccie

R1(config-crypto-map)#exit

R1(config)#crypto map mymap 10 ipsec-isakmp dynamic ddd

R1(config)#crypto map mymap local-address fastEthernet 0/0

R1(config)#

R1(config)#int f0/0

R1(config-if)#crypto map mymap

R1(config-if)#exit

*Mar 1 00:32:44.307: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R1(config)#

說明:靜態IP方R1的配置和Dynamic LAN-to-LAN ×××稍微不同之處在于,多了這樣一條命令“crypto map mymap local-address fastEthernet 0/0”,因為本實驗環境使用的IOS版本高于12.2(13)T,所以Crypto map只在物理接口下應用即可,不需要在GRE隧道接口下應用。

R3(config)#crypto isakmp policy 1

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#hash sha

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#group 2

R3(config-isakmp)#exit

R3(config)#crypto isakmp key 0 cisco123 address 12.1.1.1

R3(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R3(cfg-crypto-trans)#exit

R3(config)#access-list 100 permit gre host 3.3.3.3 host 12.1.1.1 R3(config)#

R3(config)#crypto map l2l 1 ipsec-isakmp

R3(config-crypto-map)#set peer 12.1.1.1

R3(config-crypto-map)#set transform-set ccie

R3(config-crypto-map)#match address 100

R3(config-crypto-map)#exit

R3(config)#crypto map l2l local-address f0/1

R3(config)#int f0/1

R3(config-if)#crypto map l2l

R3(config-if)#

*Mar 1 00:32:58.907: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R3(config-if)#

說明:動態IP方R3和配置和普通LAN-to-LAN ×××的稍微不同之處在于,多了這樣一條命令“crypto map l2l local-address f0/1”,因為本實驗環境使用的IOS版本高于12.2(13)T,所以Crypto map只在物理接口下應用即可,不需要在GRE隧道接口下應用。

說明:無論如何發送流量,ISAKMP SA都無法建立,因為在Dynamic p2p GRE over IPsec環境下,必須先從動態IP方向靜態IP方發送數據,否則GRE隧道無法建立,×××無法完成。

配置動態路由協議

以上就是基于IPsec的動態P2P-GRE是怎樣的的全部內容了,更多與基于IPsec的動態P2P-GRE是怎樣的相關的內容可以搜索億速云之前的文章或者瀏覽下面的文章進行學習哈!相信小編會給大家增添更多知識,希望大家能夠支持一下億速云!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。