您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家分析了如何進行 BruteXSS中get方式的檢測的相關知識點,內容詳細易懂,操作細節合理,具有一定參考價值。如果感興趣的話,不妨跟著跟隨小編一起來看看,下面跟著小編一起深入學習“如何進行 BruteXSS中get方式的檢測”的知識吧。

BruteXSS介紹:

BruteXSS是一個非常強大和快速的跨站點腳本暴力注入。它用于暴力注入一個參數。該BruteXSS從指定的詞庫加載多種有效載荷進行注入并且使用指定的載荷和掃描檢查這些參數很容易受到XSS漏洞。得益于非常強大的掃描功能。在執行任務時, BruteXSS是非常準確而且極少誤報。 BruteXSS支持POST和GET請求,適應現代Web應用程序

下載地址:

https://github.com/ym2011/penetration/tree/master/BruteXSS

實驗環境:

python 2.7

樹莓派+apache2

ip:192.168.99.147

實驗步驟:

一、在www目錄下,創建帶有xss漏洞的測試頁面:xssdemo.php

<?php $input=$_GET["PARAM"]; echo "<div>".$input."</div>"; ?>

訪問測試效果如圖

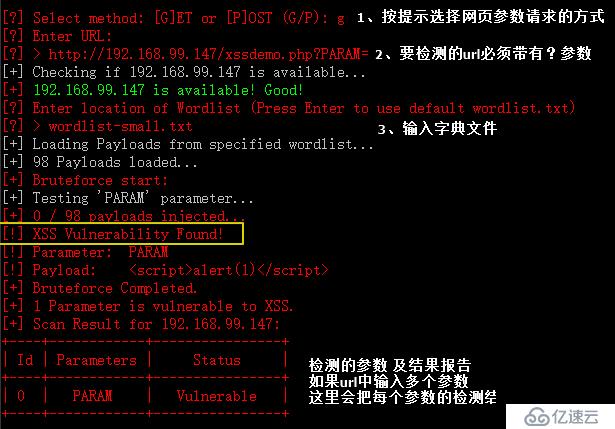

2、使用BruteXSS對這個頁面中的PARAM參數進行測試

1)運行工具:

python brutexss.py

2)選擇參數請求方式:這里使用get方式

3)輸入url:http://192.168.99.147/xssdemo.php?PARAM=

4)選擇字典文件:這里使用 wordlist-small.txt

測試過程和結果如下圖

這篇文章主要為大家分析了如何進行 BruteXSS中get方式的檢測的相關知識點,內容詳細易懂,操作細節合理,具有一定參考價值。如果感興趣的話,不妨跟著跟隨小編一起來看看,下面跟著小編一起深入學習“如何進行 BruteXSS中get方式的檢測”的知識吧。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。